2015年 - VECサロン

2015年

- “Industry4.1J”実証実験 中間報告

VEC事務局長 村上 正志 - SCF2015/計測展2015 出展報告

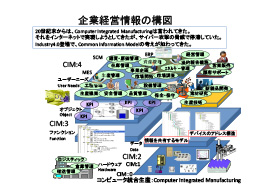

VEC事務局長 村上 正志 - 日本の経済成長戦略 - IoTとCyber Physical Systemsと国際標準規格の動向と“Industry4.1J”の誕生

VEC事務局長 / 株式会社ICS研究所 村上 正志 - プライベートクラウドのVirtual Serverを使った制御システムセキュリティ対策

VEC事務局長 村上 正志 - SCF計測展2015にVEC(バーチャルエンジニアリングコミュニティー)が展示参加

VEC事務局長 村上 正志 - 制御システムセキュリティ対策セミナー2015

VEC事務局長 / 株式会社ICS研究所 村上 正志 - ICS-CERT 最新情報と制御システムセキュリティ対策動向について

VEC事務局長 / 株式会社ICS研究所 村上 正志 - “Industry4.1J”が制御システムセキュリティ対策の概念を変える

VEC事務局長 / 株式会社ICS研究所 村上 正志 - もっと制御システムセキュリティ対策を学ぼう

VEC事務局長 村上 正志 - IoT/サイバー空間 最前線2015年7月

VEC事務局長 村上 正志 - 公開セミナー資料(各会場共通)

- サイバー攻撃の標的と認証制度について

VEC事務局長 村上 正志 - 日本版モノづくり革新 “Industry4.1J” その3

VEC事務局長 村上 正志 - 日本版モノづくり革新 “Industry4.1J” その2

VEC事務局長 村上 正志 - 「Industry4.1J」実証実験プロジェクト

プロジェクト - 制御システムセキュリティ対策人材教育

VEC事務局長 村上 正志 - VEC会員様限定 制御システムセキュリティ対策 e ラーニング

CIIE事務局 - 日本版モノづくり革新 “Industry4.1J”

VEC事務局長 村上 正志

IoT/サイバー空間 最前線2015年7月

1.サイバー攻撃ライブが観られる

6月に小倉、大阪、名古屋、東京で開催しました「VEC公開セミナー」にご参加の皆様、ありがとうございました。

その中で、 事務局長村上がご紹介したインターネットでのサイバー攻撃の生ライブのサイトの問い合わせがいくつかございましたので以下にご紹介させていただきます。

NORSE社のIP Viking Liveのサイト:国家間のサイバー攻撃ライブ

http://map.ipviking.com/

<注:NORSE社のサイトは、リアルデータ配信量が多く、パソコンの占有率が高くなるので、操作が遅くなることがあります。その場合は、IEを再起動してください。>

カスペルスキー社のIP Viking Liveのサイト:カスペルスキー社管轄のサイバー攻撃ライブ

http://cybermap.kaspersky.com/

国立研究開発法人情報通信研究機構のIP Viking Liveのサイト:日本へのサイバー攻撃ライブ

http://www.nicter.jp/nw_public/scripts/index.php#nicter

株式会社ラックの見学コースにも、サイバー攻撃のライブモニタがあります。

サイバー攻撃のライブモニタで見ている範囲は、 どれも、サイバー空間の一部を条件をつけて観ているだけです。

見る方法としては、IPアドレスの受け口にスキャナーを付けて入ってきたマルウェアを封じ込め、スキャナーの中で攻撃コードを出しているものを分析してマルウェアの種類を特定し、 ついている送信元情報と送信先情報をもとに、地図上に表現するというものです。

見ていただくとお解りのように、サイバー空間では、サイバー攻撃がいつも行われている状況で、まさにサイバー戦争は今も行われています。

2.サイバー戦争は、今も行われている

現代の軍事的攻撃手法は、 敵の情報を入手するスパイ行為だけでなく、敵の機能をマヒさせることも戦術として当然あり、重要インフラ施設への攻撃は社会的パニックを起こして敵国のかく乱と防衛力を削いでいく戦術でもあります。特に、燃料供給を絶つ上でガソリンや軽油、ガスなどの精製基地や工場は、その標的となる訳です。

また、標的の設定は、企業攻撃だけでなく、 特定の制御製品を攻撃してその制御製品を使用している施設の制御機能を奪って操業できない状態を起こし、経済的パニックを引き起こして、敵国の政権を倒すというのもシナリオの一つになってきます。

3.インターネットで多く使用されている暗号処理OpenSSL

これまでに増して、ICS-CERTのAlarmやAdvisoryに記載されているOpenSSLの脆弱性情報は2014年に3回、2015年2回の報告があり、OpenSSLを使用しているベンダ製品のアップデート公開情報も数多く報告されています。ところが、アップデートのダウンロードをWebで可能にしても、現場の制御システムの制御装置や機械などのパッチ処理が完了するのは、停められない制御システムでは数か月は遅れてしまう現実問題があります。

その間に、攻撃コードが作られ、ブラックマーケットで売られてネット上で使用され、インターネットにつながっている制御システムの脅威リスクは急激に高まり、インターネットにつながっていない制御システムも現場の制御システムセキュリティ対策レベルが高いか低いかによって、リスクレベルは、上がり下がりすることになります。

米国国土安全保障省のICS-CERTのサイト

https://ics-cert.us-cert.gov/

今年は、制御システムセキュリティ対策の人材教育に力を入れて、企業力を高める時です。

VECでは、 CSMS認証取得やインシデント体験トレーニングツールやE-learning教育ビデオ講座(マネージメント編)などを推奨しております。

さらに、 インターネットを使わないでプライベートクラウドの世界にIoTを形成していくソリューション”Industry4.1J”を普及啓発すると同時に実証実験を実施しております。

VECサロンの公開セミナー資料をご参照ください。

https://www.vec-community.com/ja/salon/2015/8

4.プライベートクラウドで実現するIoT⇒“Industry4.1J”

”Industry4.1J”は、 豊富なプライベートクラウド空間を活かしたビッグデータ活用技術や機械学習ML応用技術や画像処理応用技術、ART応用技術など、最新技術応用研究にも広がりをもっていく未来志向型のソリューションでもあります。

VECサロンの公開セミナー資料をご参照ください。

https://www.vec-community.com/ja/salon/2015/8 資料ダウンロード(1.8MB)

資料ダウンロード(1.8MB)

PDF形式 / 6ページ制御システムや制御装置や機械やロボットをインターネットにつなげてパブリッククラウドにつなげればIoTになるというのは、小さなIoTです。

IoTソリューションが目指しているのは、エンタープライズや各マネージメントで必要とされるオブジェクトに対応できるモデリングが必要です。

モデリング構造設計ができるエンジニアが今、求められているのです。今、Industry4.0/Industry4.1Jで言っているモデリング構造設計とは、フォルダの単位で構造化されたもので、ユースケースモデル、オントロジーモデル、振る舞いモデル(相互作用モデル、状態モデル)、デバイスのHWとSWの分割モデルの連携設計を作ることから始まり、オブジェクト設計からアドレス空間設計までをカバーして、モデリング構造設計は成り立ちます。そのアドレス空間情報をOPC UAを使ってタスク間通信まで対応すると、IoTの実現は具現化する訳です。

そのモデリング構造設計技術は、Industry4.1Jでも必要となっています。

5.インシデント体験ツールとインシデント対応トレーニングゲーム体験

MHPSコントロールシステムズ社とカスペルスキー社で、インシデント体験ツールとインシデント対応トレーニングゲーム体験を販売しています。

VECサロンの公開セミナー資料をご参照ください。

https://www.vec-community.com/ja/salon/2015/8

6.制御システムセキュリティ対策講座E-learning教育ビデオ講座

制御システムセキュリティ対策の人材教育E-learning教育ビデオ講座があります。

https://e-learning.beamsv.jp/top/pc/index.html

IEC62443やNISTのGuide to Industry Control System Securityのコンセプトをベースにし、さらに、2011年頃から実施してきたインシデント対応ができる体制作りのコンサル活動経験で習得したソリューションをベースに108以上のビデオ講座を用意したE-learning講座です。 VEC会員年会費お支払のVEC会員限定格安コースもあります。

https://www.vec-community.com/ja/salon/2015/2

7.SHODANのアクセス

制御ベンダの大手は、企業内からインターネット上のSHODANへのアクセスを禁止しているところが多いです。

SHODANは、インターネットにつながっている制御システムや制御装置、機械を自動的に探し出して登録し、情報公開するサイトです。サイバー攻撃する方もそれを利用しています。

自分たちが使用している制御システムは大丈夫かとSHODANにアクセスすると、逆にネットワークにつながる制御装置や機械を探し出し、使用している制御製品の種類や使用しているフィールドバスの種類まで検索されます。そして、そこへ侵入できる情報を含め、情報公開するのです。

どうしてもSHODANを見たいという方は、ネットワークにつながっていない、Wi-Fiも切っている、単独でインターネットにつながっているPCを用意してアクセスすることです。アクセスが終わったからといって、使用したPCを社内ネットワークにつなげたり、Wi-Fiなどの無線通信をONにしたりしては、駄目です。USBメモリなどの電子媒体を使ってデータやファイルの取り出しや挿入などはしないことです。ウィルスチェックツールが入ったUSBメモリで検索してみようと挿入した後、そのUSBメモリを他の検査にも使用するのもリスクがあります。何が埋め込まれているかわかりませんから。市販のウィルスチェックツールで検索してもマルウェアを引き込む種のようなものをまかれているとしたら簡単に見つかりません。どうしても社内ネットワークにつなげたいという場合は、PCを全てフォーマットして、OSからインストールしなおしてから、使用することをお勧めします。一番良いのは、使用したPCは社内ネットワークにつながないで、Wi-Fiなど無線通信も使わないでSHODAN観測専用PCにして、「担当者以外取扱い禁止」の札をつけておく方が良いと思います。

一部の公的機関で、「SHODANの正しい使い方」というメッセージが公開されていますが、サイバー攻撃の被害にあった時は、自己責任ですよということで、損害賠償責任は、負ってくれません。あくまでも自己判断、自己責任ということです。

ご興味がある企業様は、是非、VEC正会員となって、VECの活動にご参加いただければと存じます。