2015年 - VECサロン

2015年

- “Industry4.1J”実証実験 中間報告

VEC事務局長 村上 正志 - SCF2015/計測展2015 出展報告

VEC事務局長 村上 正志 - 日本の経済成長戦略 - IoTとCyber Physical Systemsと国際標準規格の動向と“Industry4.1J”の誕生

VEC事務局長 / 株式会社ICS研究所 村上 正志 - プライベートクラウドのVirtual Serverを使った制御システムセキュリティ対策

VEC事務局長 村上 正志 - SCF計測展2015にVEC(バーチャルエンジニアリングコミュニティー)が展示参加

VEC事務局長 村上 正志 - 制御システムセキュリティ対策セミナー2015

VEC事務局長 / 株式会社ICS研究所 村上 正志 - ICS-CERT 最新情報と制御システムセキュリティ対策動向について

VEC事務局長 / 株式会社ICS研究所 村上 正志 - “Industry4.1J”が制御システムセキュリティ対策の概念を変える

VEC事務局長 / 株式会社ICS研究所 村上 正志 - もっと制御システムセキュリティ対策を学ぼう

VEC事務局長 村上 正志 - IoT/サイバー空間 最前線2015年7月

VEC事務局長 村上 正志 - 公開セミナー資料(各会場共通)

- サイバー攻撃の標的と認証制度について

VEC事務局長 村上 正志 - 日本版モノづくり革新 “Industry4.1J” その3

VEC事務局長 村上 正志 - 日本版モノづくり革新 “Industry4.1J” その2

VEC事務局長 村上 正志 - 「Industry4.1J」実証実験プロジェクト

プロジェクト - 制御システムセキュリティ対策人材教育

VEC事務局長 村上 正志 - VEC会員様限定 制御システムセキュリティ対策 e ラーニング

CIIE事務局 - 日本版モノづくり革新 “Industry4.1J”

VEC事務局長 村上 正志

Industry4.1Jソリューション

プライベートクラウドのVirtual Serverを使った制御システムセキュリティ対策

1.クラウドをゲートウェイとして使う

資料ダウンロード(1MB)

資料ダウンロード(1MB)

PDF形式 / 7ページIoTの事例もいくつか増えてきているが、制御装置やセンサーデバイスをリモート監視するに、サイバー攻撃で攻撃されても、人命や身体及び健康に被害が出ることもない制御システムにおいては、装置やデバイスのリセットで回復するものがついていれば、大きな投資の対策をするほどでもないであろう。しかし、機能安全や機械安全やグループ安全を必須とするManufacturingでは事業者の責任で制御システムセキュリティ対策レベルの方針を決めて対処していくことが求められる。

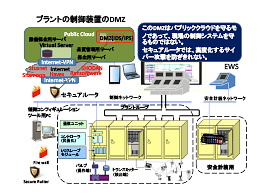

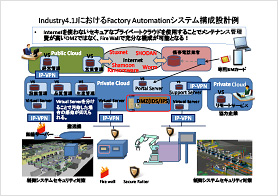

制御システムにパブリッククラウドを直接接続する場合は、制御システムはインターネットから侵入してくるサイバー攻撃の脅威にさらされることになる。なぜなら、パブリッククラウドのDMZは、クラウドを護るためのモノであり、制御システムを護る役割には働かない。

インターネットから見て制御システム側にプロキシサーバーを置いて通過する通信仕様を監視しようとしても、プロキシサーバーを乗っ取って制御システムを攻撃するサイバー攻撃もあり、安全とは言えない。

PDF資料(P2)この場合、制御システム側にDMZ(Demilitarized Zone)が必要となる。これは、米国国立標準技術研究所NISTが2015年2月に公開しているGuide to Industry Control Systemsにも記載されている。

DMZ(Demilitarized Zone)は、イニシャルコストが1000万円から3000万円程度必要となり、この監視を行う専門職の人員を確保することが求められる。専門職が確保できなければ、外部委託することになる。この負担は、生産する製品コストにも含まれることになり、市場競争の重荷になってしまう。

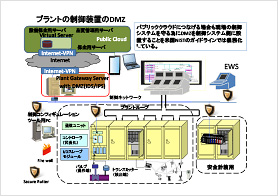

プライベートクラウドを護るDMZを、制御システムを護ることにも使えるようにすることができる。つまり、制御システムとつながったプライベートクラウドのVirtual Serverは、制御システムのGatewayの役割とDMZの役割をすることができることになる。

この考え方は、制御システムとプライベートクラウドの間にインターネットが入らないことで可能となる。

営業部門は、顧客との対応を考慮するとパブリッククラウドが向いているものもある。その場合、プライベートクラウドに上がった情報を加工してパブリッククラウドで使いたいということになるが、プライベートクラウドとパブリッククラウドをつなぐのは、IP-VPNになる。

PDF資料(P3)装置ベンダ企業では、顧客がプライベートクラウドを使用している場合がある。その場合、リモートサービスのルートはプライベートクラウドからプライベートクラウドになるので、これもIP-VPNで接続することができる。同じクラウドベンダであれば、Virtual ServerとVirtual Serverをつなげることになる。

2.クラウドのVirtual Server

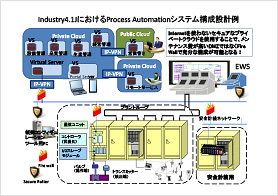

PDF資料(P4)制御システムをクラウドにつなげることで、クラウド側には、制御システムに対応したVirtual Serverを設置することになる。そのVirtual Serverは、制御システム単位で設けることが基本となる。なぜならば、制御システムにマルウェアが何らかの原因で侵入したとする。制御システムとクラウドの間には、Fire Wallがあるとしても、そのマルウェアは、Virtual Serverに転移する場合がある。その時に、クラウドのDMZがこれを検知するとVirtual Serverから他のVirtual Serverにつながるパイプを遮断して他への転移を止めることができる。

これが、一つのVirtual Serverに複数の制御システムがつながっているとVirtual Serverに転移したマルウェアは他の制御システムへも転移して被害が大きくなってしまう。その対策としても一つの制御システムに一つのVirtual Serverをつなげる方が好ましいと言うことになる。

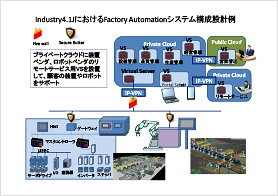

3.Factory Manufacturingでのプライベートクラウド

PDF資料(P5)半導体製造現場でも、ロボットを使った生産現場でも、ゾーン単位で、プライベートクラウドのVirtual Serverにつなげることになる。制御ネットワークをゾーン単位にVirtual Serverにつなげることで、マルウェアが一つのゾーンに侵入しても他のゾーンに転移しないようにすることができる。

工場以外でもプライベートクラウドに直接つながる専用のSIMをタブレットやスマフォに使用することで、ポータルサーバーにある情報を見ることができる。

装置ベンダや機械ベンダにとって、工場に納めた装置や機械やロボットをセキュアにメンテナンスサービスすることができる。

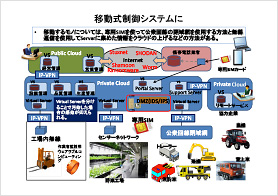

4.移動式制御システムやセンサーネットワーク

PDF資料(P6)

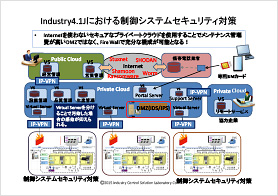

PDF資料(P7)移動式の制御システムやセンサーネットワークには、無線通信や公衆回線閉域網通信を使用してServerにデータや情報を集めてプライベートクラウドにアップすることができる。

半導体製造工場の搬送機や野菜工場のパレット制御システムなども無線通信でデータや情報をプライベートクラウドに取り込むことができる。

また、アウトドアのトレーラや消防車や建設機械や農業機械に雪上車なども専用SIMを使用して公衆回線閉域網を使って、データや情報をプライベートクラウドにつなげることができる。

作業者にウェアラブルコンピュータやウェアラブルデバイスを付けて、人の心拍や位置情報やジャイロデータを監視することで、万一、作業者が心拍停止や脳溢血になって倒れたことを検知して、緊急対処を促すことができる。一見セキュア性が不要かと思うかもしれないが、他の機密情報と突き合わせることを考えてシステム設計する上では、セキュア性を持たせる必要がある。

5.プライベートクラウドにつなげるものの制御システムセキュリティ対策

プライベートクラウドにつなげる制御システムやセンサーネットワークや移動機は、制御システムセキュリティ対策が必須である。では、どのような制御システムセキュリティ対策が制御システム設計上必要となってくるのかを機能安全や機械安全やグループ安全と同じく、学んでいく必要がある。特に、リスクアセスメントでのセキュリティレベル設定方法やインシデント検知システムやセグメント/ゾーン設計技術やセキュアな制御システムのセキュア評価方法など、実用的な制御システムセキュリティ対策の実践技術を身につけておくと良い。