2015年 - VECサロン

2015年

- “Industry4.1J”実証実験 中間報告

VEC事務局長 村上 正志 - SCF2015/計測展2015 出展報告

VEC事務局長 村上 正志 - 日本の経済成長戦略 - IoTとCyber Physical Systemsと国際標準規格の動向と“Industry4.1J”の誕生

VEC事務局長 / 株式会社ICS研究所 村上 正志 - プライベートクラウドのVirtual Serverを使った制御システムセキュリティ対策

VEC事務局長 村上 正志 - SCF計測展2015にVEC(バーチャルエンジニアリングコミュニティー)が展示参加

VEC事務局長 村上 正志 - 制御システムセキュリティ対策セミナー2015

VEC事務局長 / 株式会社ICS研究所 村上 正志 - ICS-CERT 最新情報と制御システムセキュリティ対策動向について

VEC事務局長 / 株式会社ICS研究所 村上 正志 - “Industry4.1J”が制御システムセキュリティ対策の概念を変える

VEC事務局長 / 株式会社ICS研究所 村上 正志 - もっと制御システムセキュリティ対策を学ぼう

VEC事務局長 村上 正志 - IoT/サイバー空間 最前線2015年7月

VEC事務局長 村上 正志 - 公開セミナー資料(各会場共通)

- サイバー攻撃の標的と認証制度について

VEC事務局長 村上 正志 - 日本版モノづくり革新 “Industry4.1J” その3

VEC事務局長 村上 正志 - 日本版モノづくり革新 “Industry4.1J” その2

VEC事務局長 村上 正志 - 「Industry4.1J」実証実験プロジェクト

プロジェクト - 制御システムセキュリティ対策人材教育

VEC事務局長 村上 正志 - VEC会員様限定 制御システムセキュリティ対策 e ラーニング

CIIE事務局 - 日本版モノづくり革新 “Industry4.1J”

VEC事務局長 村上 正志

Industry4.1J その3

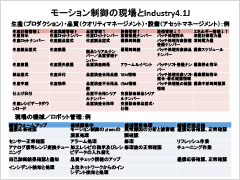

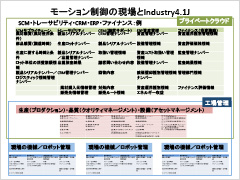

「Industry4.1J」ソリューションのユースケース11から16

モーション制御からロボット社会、その他

資料ダウンロード(2.3MB)

資料ダウンロード(2.3MB)

PDF形式 / 11ページIndustry4.0は、Lot(Internet of Things)+M2Mのソリューション連携とIEC/TC65/WG16 Digital FactoryとISO/TC184/SC5/WG1 Modeling and Architectureの国際標準化と相まって欧米で広がっている。

Digital Factoryでは、FAで使用するデバイスやコントローラの機能仕様や性能仕様やハードウェア仕様、通信仕様などを登録しようとシーメンスが中心になって呼びかけている。SAPは工作機械やロボットなどのModeling and Architectureの仕様を登録しようと呼びかけている。

ドイツ政府は、ドイツの工作機械ベンダ製品が世界中で採用してくれるようにこれらを後押ししている。一方、日本の工作機械ベンダは、ミクロンの精度で複合加工機やCNC加工機や板金加工機、旋盤などの技術がある。また、多軸の溶接機械も世界でTOPレベルである。これらの技術は、防衛産業や自動車産業などを支えている。

現場の見えている課題と潜在している課題を的確にとらえて分析し、あるべき姿を考えて、その実現に向けた手法やサイバー攻撃対策を含めた安全を確保したアーキテクチャーやソリューションやシナリオを共有し、現場に継続的に貢献していくところまで視野に入れて行動推進することが今求められることであろう。

モデリング設計の世界では、以下の基本定義と課題を抱える。

- ハードウェアの情報とソフトウェアの情報を分けて定義する。

①ハードウェアモデリング情報は、設備保全管理で主に使用する。

②ソフトウェアモデリング情報は、制御/生産/最適改善などで使用する。 - その他のモデリング情報としては、安全対策が求められる。

①故障の予兆を検出する情報

②インシデント検知に関連する情報

(ア)脆弱性情報

(イ)攻撃コード情報/パッチ処理情報

これらのモデリング設計実現には、それぞれアーキテクチャーを定義していく必要がある。それぞれ必要となるアーキテクチャーを統合するのが国際標準化であるが、標準化したことでサイバー攻撃の標的に至る手法や攻撃コードの対象範囲が広がって、巻沿い標的になる制御システムやクラウド内のVirtual Serverも出てくる。

次に国を越え、言葉を越え、人種を越えて、グローバル市場が広がってくることで、オペレーションHMIで、オペレータが理解できる共通の操作表示タグのシンボリック化が必要となってくる。これらの課題とソリューションについて話は、機会があれば取り上げて皆様と一緒に考えてみたい。

Industry4.0とIndustry4.1Jはどこが違うかを人に問われることが多くなった。答えは、Industry4.1Jは現場の見えている課題だけでなく見えていない課題を解決することにも思考が及んでいる。見える化とトレーサビリティは世界的ソリューションで当たり前になっている。ERPやSCMなどと現場のデバイスをつなげるセキュアな通信プロトコルOPC UA(IEC62541)も有名になってきている。問題は、製造現場やビルの現場の制御システムがサイバー攻撃の脅威でインターネットにつなげることができないと言う。つまり、Industry4.0の根幹技術Iotが使えないのである。だから、インターネットを使わないでインターネットよりセキュアなプライベートクラウドを利用したIndustry4.1Jを提案しているのである。

1.モーション制御でのIndustry4.1J ユースケース11

PDF資料(P2)

PDF資料(P3)

PDF資料(P4)

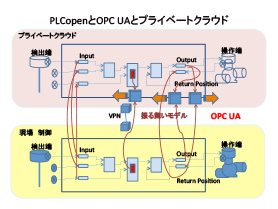

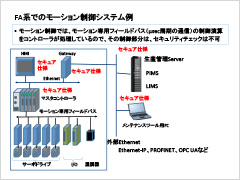

PDF資料(P5)PLCopenとOPC-Fがコラボレーションして、Function Blockの中身をセキュアな通信プロトコルOPC UAを使って、現場のコントローラとクラウド上のシミュレーションと情報交換できる技術が進んでいる。

この技術を利用することでマルチモーション制御を容易に可能にすることができる。マルチロボット制御でも同様である。- モーション制御でのフィールドネットワークでは、μsecの演算処理でサーボドライブ制御が連携で行われている。その演算の間をぬってI/O処理や温調制御が行われていたりする。

そこにセキュアな技術を持たせるとしたら、予め登録されていないアドレスとは交信しないとか、アクセスされても無視するとか、予め決められ登録されたコード以外は無視するなどの処理が必要である。また、装置や機械の外部通信はセキュアな通信プロトコルを採用することがあげられる。サイバー攻撃のリスクがあるインターネットを使用してERPやSCMと連携させるなどとはとんでもないことである。 - 次に、1であげた技術を利用して、インターネットを使用しないでクラウドにデータや情報を上げることができるプライベートクラウド利用を考えていただきたい。

これは、生産する製品開発センターのレシピ情報を連携させることも可能であるし、シミュレータでの検証を得た後の生産管理データベースとの連携もセキュアに可能になる。もちろん、これには、製品開発センターもセキュアな環境でなければならない。 - モーション制御と生産管理と設備管理と品質管理と資産管理とサプライチェーンServerとの連携を行うことと、エネルギー小売り事業での利益を生み出すエネルギー管理Serverとの連携を行う時代が今である。

操業時間を変えることでエネルギー節電協力で収益が出る時代である。

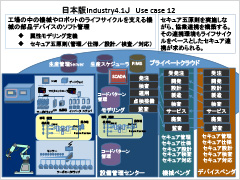

2.機械やロボットのライフサイクル:ユースケース12

PDF資料(P6)工場内の機械やロボットのライフサイクルを見たセキュア環境の整備やセキュアな機械やロボットの発注先監査なども具体的に実施していくことで、セキュアな生産現場を維持することが可能となる。

生産現場では、メーカーであろうがサプライヤであろうが、セキュリティ5Sの徹底を実施したり、制御システムセキュリティ対策に関する人材教育を実施したりして、作業者のスキルを上げて維持していく管理が必要となる。

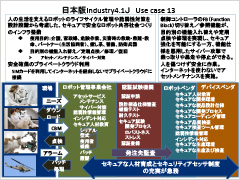

3.人とかかわるロボット:ユースケース13

PDF資料(P7)次に、人と関わるロボットの話をしよう。人とかかわるロボットとしては、仕事を共同するロボット、介護ロボット、働く両親の子供を世話する家政婦ロボット、救難救助ロボット、兵器ロボットなどもこの範囲になるだろう。これらの場合のロボットは、独立して移動することから、無線通信をインターフェースとして持つ。無線通信のプロトコルは、当然、セキュアな通信プロトコルでなければならない。そして接続先は、インターネットを使用しないでプライベートクラウドへつなげる専用SIMチップを使用して、通信アンテナの基地からServerへ、Serverから光ケーブル経由でプライベートクラウドへ接続となるIndustry4.1Jを採用していくことを提案する。

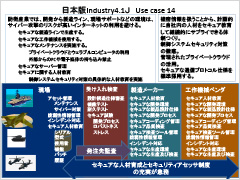

4.防衛産業を支える機械技術:ユースケース14

PDF資料(P8)サイバー攻撃にさらされている防炎産業では、セキュアな生産現場で生産されることが大前提である。

そうなるとその生産現場に装備される機械やロボットはセキュアな製品でなければならない。

サイバー攻撃に合ってもインシデント検知でそれが判るようになっていなければならないし、事故とならないように、戦闘能力が無能化しないように、妨害するマルウェアなどを除去して復旧できなければならない。

脆弱性が発見された場合は、その対処をスピーディーに実施できなければならない。そういう要求に応えられる製品仕様の機械やロボットを求めることになるので、発注先監査を実施することが必要となる。また、それが当然のように対応できる人材教育が必要となる。

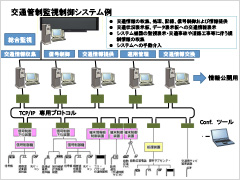

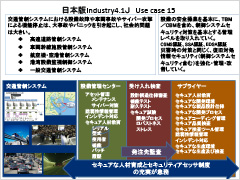

5.交通管制システム:ユースケース15

PDF資料(P9)

PDF資料(P10)交通管制システムは、冗長化しているServerが多くある。これはハードウェア部分で不具合が発生しても、止められない重要なシステムであるからである。

中には、LinuxとVMを組み合わせてWindows上で動くアプリケーションでシステムを組んでいるものもある。これらの制御システムにワームやマルウェアが侵入して、洗浄して、復旧する作業を実施したことがあるが、制御システムの構造と冗長化の仕組みとネットワークに不要なものが接続していないかを確認することが肝要である。つまり、複雑な冗長化実現の仕組みの場合、丸ごと入れ替えた方が早い場合がある。

また、交通機関会社が保有する通信回線を使用した制御システムが多く、堅固のように見えて、脆弱である場合も多い。

物理的テロ行為に弱いところもあるが、幹線の切り替え作業のリモート化されている部分は、セキュア性に要注意である。

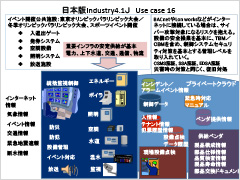

6.イベント施設のセキュア性:ユースケース16

PDF資料(P11)2020年には東京オリンピックパラリンピック大会が開催される。この開催されている2週間+2週間だけ、施設や施設を支える重要インフラの制御システムセキュリティレベルを世界基準以上にしようとしても無理です。

2017年までに世界基準に上げて、それを維持管理できるようになってから、2020年の開催時期前後に世界基準レベル以上に上げることです。

まずは、アセットオーナーがCSMS認証を取得して、制御システムをセキュアにするスキルを持つことができて、セキュアな制御システムを供給してくれるサプライヤを監査できるレベルになってからということになるでしょう。

それまでに、サプライヤもセキュアな制御システムセキュリティ対策を実施するべく、今からでも遅くないので、制御システムセキュリティ対策人材教育e-learning教育ビデオを受講してスキルアップをしていく準備に入ってはいかがでしょうか。

7.Industry4.1Jの実証実験プロジェクト

3月10日より、Industry4.1Jの実証実験プロジェクトを開始した。まず、第一段階の3か月間は、「接続」がテーマである。次の3か月間は、「連携」である。さらに3か月間は、「使用」である。つまり、使えるものでなければ意味が無いので、その段取りを組んでいる。