2015年 - VECサロン

2015年

- “Industry4.1J”実証実験 中間報告

VEC事務局長 村上 正志 - SCF2015/計測展2015 出展報告

VEC事務局長 村上 正志 - 日本の経済成長戦略 - IoTとCyber Physical Systemsと国際標準規格の動向と“Industry4.1J”の誕生

VEC事務局長 / 株式会社ICS研究所 村上 正志 - プライベートクラウドのVirtual Serverを使った制御システムセキュリティ対策

VEC事務局長 村上 正志 - SCF計測展2015にVEC(バーチャルエンジニアリングコミュニティー)が展示参加

VEC事務局長 村上 正志 - 制御システムセキュリティ対策セミナー2015

VEC事務局長 / 株式会社ICS研究所 村上 正志 - ICS-CERT 最新情報と制御システムセキュリティ対策動向について

VEC事務局長 / 株式会社ICS研究所 村上 正志 - “Industry4.1J”が制御システムセキュリティ対策の概念を変える

VEC事務局長 / 株式会社ICS研究所 村上 正志 - もっと制御システムセキュリティ対策を学ぼう

VEC事務局長 村上 正志 - IoT/サイバー空間 最前線2015年7月

VEC事務局長 村上 正志 - 公開セミナー資料(各会場共通)

- サイバー攻撃の標的と認証制度について

VEC事務局長 村上 正志 - 日本版モノづくり革新 “Industry4.1J” その3

VEC事務局長 村上 正志 - 日本版モノづくり革新 “Industry4.1J” その2

VEC事務局長 村上 正志 - 「Industry4.1J」実証実験プロジェクト

プロジェクト - 制御システムセキュリティ対策人材教育

VEC事務局長 村上 正志 - VEC会員様限定 制御システムセキュリティ対策 e ラーニング

CIIE事務局 - 日本版モノづくり革新 “Industry4.1J”

VEC事務局長 村上 正志

“Industry4.1J”実証実験 中間報告

資料ダウンロード(3MB)

資料ダウンロード(3MB)

PDF形式 / 20ページ12月に計測展SCF2015があり、VEC展示ブースで“Industry4.1J”の実証実験デモを紹介しているのをドイツ政府の方でIndustry4.0の推進担当部門のディレクターが来られて、「“Industry4.1J”とは何ですか?教えてください。」と丁寧な英語で聞かれたので説明した。説明を聞いたそのディレクターは、「ドイツでIndustry4.0を説明しても製造企業の方は必ず『セキュリティ対策はどうするのだ?』と聞かれてIndustry4.0は導入されない。しかし、セキュアなインフラ環境を実現した“Industry4.1J”だったら、問題は解決しているので素晴らしい。さっそく、ドイツ本国へ帰ってこのことを報告して、政策戦略を考え直します。」と言われた。そのディレクターは実際に製造現場の制御システム設計も経験してきたプロセス制御のエンジニアだったという。

米国の製造業企業の方も“Industry4.1J”の説明を聞いて、「これは素晴らしいIoT世界を作り出すソリューションですね。さっそく本国へ持ち帰って導入を検討してみたいです。」と言われた。

クラウドは、ハードウェアの依存を断ち切ったコンピュータインフラである。その意味は、ハードウェアが壊れてもデータやアプリケーションは存続できるので、新しいハードウェアに入れ替えられても処理演算が進むにつれてハードウェア機能は復活する。これは冗長化技術の成長によって実現した産物である。

クラウドを守るためにクラウドベンダは、DMZ(demilitarized zone)などを使ってセキュリティセンター機能を持って管理している。

クラウドで演算処理をする場合、時間軸を優先するとたくさんの処理をたくさんのプロセッサで一斉に処理してくれることで高速処理が可能であるというメリットがある。例えば、生産計画の設定条件を変えてリスケジュール作業をする時に、現場に設置された従来のServerで2時間かかっていたものが数分でできるという理想的なインフラ環境ということである。

次に、公衆回線のインターネットを使用したパブリッククラウドとプライベートクラウドの違いは、何かというと、一つは、クラウドに接続する通信のセキュアレベルが違う。パブリッククラウドは、サイバー攻撃の脅威がある、公衆回線を使ったインターネット経由でインターネットVPN(Virtual Private Network)を使用しているのに対して、プライベートクラウドは閉域網の光ケーブルを使ったIP-VPNを使用している。

つまり、プライベートクラウドが現状ではもっともセキュアなインフラである。しかし、クラウドに接続する現場の制御システムは、健康と安全と環境とセキュリティに対するリスクアセスメント管理されたもので、安定した操業ができることが求められる。さらに、マルウェアなどによって汚染したり不具合が発生したりした時の回復力も重要である。

1. 背景

2012年ドイツで始まったIndustry4.0であるが、インターネットを使用していることから、サイバー攻撃の脅威がある。それにより、重要インフラをはじめ一般産業の製造業の生産を目的にした制御システムを持つアセットオーナー企業からは、セキュリティへの懸念が強く、Industry4.0ソリューションの導入に踏み切れない現状を抱える。

さらに、制御システムセキュリティ対策として、IEC62443やNISTのGuide to Industry Control System Securityでは、制御システムネットワークとインターネットにつながる業務用ネットワークの間にDMZ(demilitarized zone)を設置するようアセットオーナー企業に求めている。このDMZの設置と運用コストは、企業にとって大きな負担となり、市場での価格競争の障害となってくることから、アセットオーナー企業は、DMZ設置に躊躇している。

よって、重要インフラや一般産業でのIoTは極めて限定された範囲でしか、実現できておらず、クラウドの利点を活かした現場の課題解決まで実現していないのが現状である。また、このままでは、将来にわたっても真の産業革命といえる効果は期待できない。

2. 課題とソリューション

2.1 課題

重要インフラや一般産業の制御システムをクラウドにつなげるのに、インターネットを使用する方法では、

1) サイバー攻撃の脅威

2) 大容量データのリアルタイム伝送ができない

3) レガシーシステム全てに短期間でセキュアな通信OPC UAを導入できない

の問題点を抱える。

1) サイバー攻撃の脅威

米国Norse社のサイバー空間ライブ( http://map.norsecorp.com/ )を見るに、サイバー空間では、24時間365日、サイバー戦争が行われていることがわかる。また、米国ICS-CERTのインシデント対応によると、重要インフラの施設もサイバー攻撃対象として攻撃方法を研究されている。さらに、企業を標的にした攻撃から、制御製品や制御装置を標的にした攻撃に広がっており、2014年のレポートでもCritical Manufacturingを標的にしたインシデントが急激に増えてきている。

また、日本の総務省傘下の国立研究開発法人情報通信研究機構NICTの日本を攻撃するサイバー空間ライブ( http://www.nicter.jp/nw_public/scripts/index.php#nicter )によると日本企業のサーバーが踏み台にされて他の企業を攻撃している実状がわかる。実際に日本国内でも2009年あたりから防衛産業の生産現場や自治体の管轄であるゴミ焼却場や排水処理場、交通管制システム、工場のユーティリティなどの制御システムでWarmやShamoonなどのマルウェアが制御システムの制御性能を妨害したり再起動しなくなったりといったインシデントが発生させている。

この対策として、IEC62443では、制御システム単位にDMZを設置し、業務用ネットワークと接続することを義務化(Should)している。しかし、DMZは高価な投資となり生産する製品の価格を上げる要因となり、企業負担も大きい。

2) 大容量データのリアルタイム伝送ができない

制御システムのMES(Manufacturing Execution System)の環境をクラウドに移設する場合、制御システムや制御装置のデータをmsec単位でデータ収集したものをsec単位にPI SYSTEMMS(Production Information Management System)やLIMS(Laboratory Information Management System)のサーバーに書き込むのに、3万点以上の通信能力は必要とされる。また、コントローラからのイベントレポートでは1万点程度のデータをsec単位でクラウドにあるサーバーへ書き込む通信能力を要求される。インターネットでこれら要求される通信能力を24時間365日連続的に実現することは容易ではない。

3) レガシーシステム全てに短期間でOPC UAを導入できない

Industrie4.0でもIndustrial Internetでも、インターネットを通過するセキュアな通信仕様としてIEC62541のOPC UAを指定しているが、レガシーな制御システムを構成する制御製品すべてがOPC UAのサーバーとクライアントを装備することは容易ではない。使用している制御ベンダの制御製品にOPC UAサーバーが装備されるだけでなく、PI SYSTEMMSやLIMSのゲートウェイ製品およびMES製品のクライアントにもOPC UAが必要となる。これらの製品が揃わなければ、実際に通信をセキュア化することはできない。

2.2 ソリューション

2.1で挙げた課題を解決するために、制御システムをプライベートクラウドと光ケーブルで接続する“Industry4.1J”ソリューションを考えた。これにより主要13か国にあるプライベートクラウドサーバにつなげることで世界中にある工場の制御システムをセキュアに連携させることができる。さらに、装置ベンダや機械ベンダのリモートサービスもセキュアに実施することが可能となる。稼働するデバイスには、プライベートクラウドとつながるモバイル対応用のSIMカード(Subscriber Identity Module Card)もあり、さまざまな用途が展開される。

これにより、

- 工場内の制御システムをプライベートクラウドに直接接続するのでインターネットのサイバー攻撃の脅威がなくなる。

- 工場内のデバイスのCBM(Condition Based Management)

- 納品した装置や機械の不具合サポート

- シミュレーションを使用したオペレーションナビゲーション

- 現場施設の復旧作業の時間短縮

など、さまざまな問題解決にクラウドならではの機能(ビッグデータ処理、画像解析処理、Machine Learning機能など)が利用できる。

2.3 課題解決のための基本問題点

資料(P2)“Industry4.1J”ソリューションの実現のために確認しなければならない基礎課題として2.1 2)に挙げている「大容量データのリアルタイム伝送」がある。その問題点を以下に挙げる。

問題点

- 現場で扱うイベント情報をクラウドにリアルタイムに上げることが可能か?

- 実際の現場で使用している制御システムのサーバーの制御データをリアルタイムにクラウドに上げることが可能か?

- 現場の制御システムにある制御製品のデータをクラウドにあるアプリケーション製品でそのまま使用できるか?

- インシデント検知および監視システムを構築し、実用的ロジックが構築可能か?

3. 実証実験報告

2.3にあげた問題点を実証実験で確認した。以下、報告する。

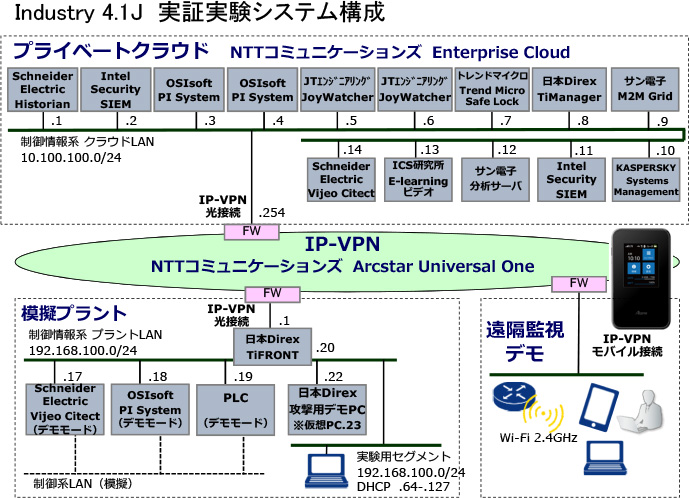

“Industry4.1J“ソリューションの実証実験デモシステムは、以下の図の通りである。

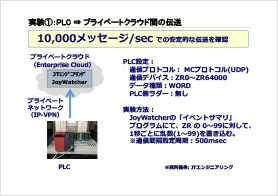

1. 現場で扱うイベント情報をクラウドにリアルタイムに上げることが可能か?

現場にあるPLCのデータを毎秒1万点、プライベートクラウドのSCADにアップすることができることを確認した。 資料(P4)

資料(P4)  資料(P5)

資料(P5)

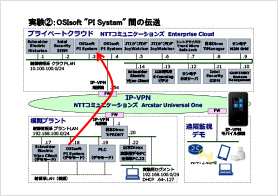

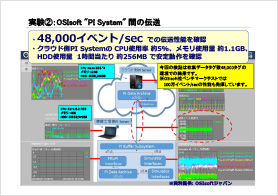

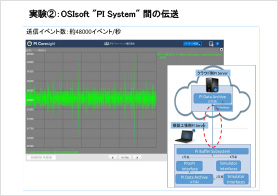

2. 実際の現場で使用している制御システムのサーバーの制御データをリアルタイムにクラウドに上げることが可能か?

OSIsoft社のPI Systemで現場のPI Serverのデータを毎秒48000点、プライベートクラウドにあるPI Systemアプリケーションが管理するサーバーにミラーリング機能で伝送できることを確認した。 資料(P6)

資料(P6)  資料(P7)

資料(P7) 資料(P8)

資料(P8)

3. 現場の制御システムで使用している制御製品のアプリケーションをクラウドで使用できるか?

JTエンジニアリング社のJoyWatcherとOSIsoft社のPI Systemがクラウドで使用できることを確認した。 資料(P9)

資料(P9)  資料(P10)

資料(P10)

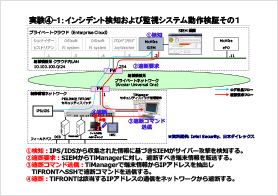

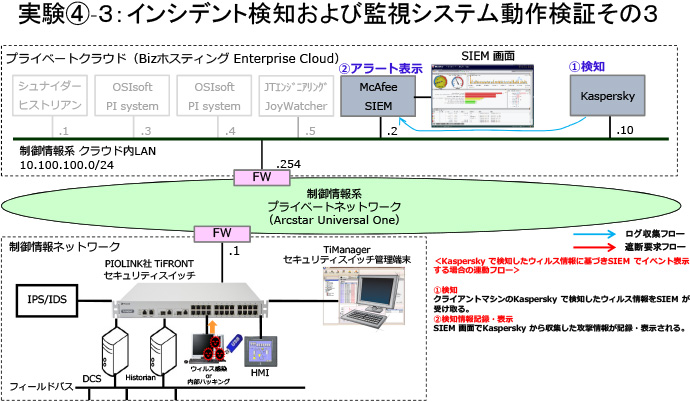

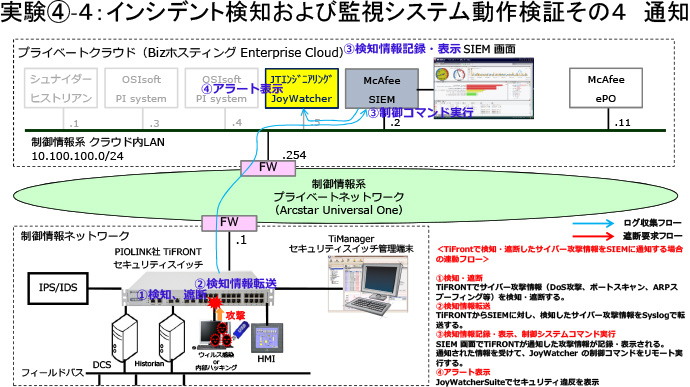

4. インシデント検知および監視システムを構築し、実用的ロジックが構築可能か?

インシデント検知を行った後のインシデントイベントを受け取って、制御システムを守るための連携システムが構築可能であることを確認した。 資料(P11)

資料(P11)  資料(P12)

資料(P12) 資料(P13)

資料(P13)  資料(P14)

資料(P14)

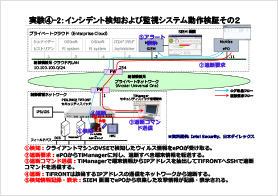

さらに、クラウド上のインシデント監視アプリケーションでインシデント検知したイベントをSIEMに通知する機能を確認した。

資料(P15) 資料(P16)

資料(P16)  資料(P17)

資料(P17)

次に、クラウドで検知したインシデント情報を現場の監視制御システムに表示してオペレータに知らせる機能を確認した。

資料(P18) 資料(P19)

資料(P19)  資料(P20)

資料(P20)

4. まとめと今後の課題

プライベートクラウドを使用する上で、今回、実証実験を実施して以下のことを確認した。

- 制御システムの製品に一部をミラーリングでプライベートクラウドにある製品にデータ転送して動くことを確認した。

- 制御システムとプライベートクラウド間のデータ通信でIP-VPNの通信能力を確認した。

- 制御システムとプライベートクラウドのアプリケーションが連動できることを確認した。

- インシデント検知から監視システムおよび制御システムを護る動作を確認した。

“Industry4.1J”は、生産現場の健康、安全、環境、セキュリティ、回復力の五つの要素を守りながら、IoTをセキュアに実現するには、インターネットを使用しないでIoTを実現することと、IoTのビジョンとなるCyber Physical Systemsの実現に不可欠なソリューションとなると考える。もちろん、現場の制御システムセキュリティ対策は必須条件となる。

さらに、以下の課題は、今後、個別のプロジェクトで確認していくことになるであろう。

- プライベートクラウドと他のクラウドを接続してパフォーマンスに問題がないことを確認

- Cyber Physical Systemsの技術結果を現場に活用するソリューションの開拓