2015年 - VECサロン

2015年

- “Industry4.1J”実証実験 中間報告

VEC事務局長 村上 正志 - SCF2015/計測展2015 出展報告

VEC事務局長 村上 正志 - 日本の経済成長戦略 - IoTとCyber Physical Systemsと国際標準規格の動向と“Industry4.1J”の誕生

VEC事務局長 / 株式会社ICS研究所 村上 正志 - プライベートクラウドのVirtual Serverを使った制御システムセキュリティ対策

VEC事務局長 村上 正志 - SCF計測展2015にVEC(バーチャルエンジニアリングコミュニティー)が展示参加

VEC事務局長 村上 正志 - 制御システムセキュリティ対策セミナー2015

VEC事務局長 / 株式会社ICS研究所 村上 正志 - ICS-CERT 最新情報と制御システムセキュリティ対策動向について

VEC事務局長 / 株式会社ICS研究所 村上 正志 - “Industry4.1J”が制御システムセキュリティ対策の概念を変える

VEC事務局長 / 株式会社ICS研究所 村上 正志 - もっと制御システムセキュリティ対策を学ぼう

VEC事務局長 村上 正志 - IoT/サイバー空間 最前線2015年7月

VEC事務局長 村上 正志 - 公開セミナー資料(各会場共通)

- サイバー攻撃の標的と認証制度について

VEC事務局長 村上 正志 - 日本版モノづくり革新 “Industry4.1J” その3

VEC事務局長 村上 正志 - 日本版モノづくり革新 “Industry4.1J” その2

VEC事務局長 村上 正志 - 「Industry4.1J」実証実験プロジェクト

プロジェクト - 制御システムセキュリティ対策人材教育

VEC事務局長 村上 正志 - VEC会員様限定 制御システムセキュリティ対策 e ラーニング

CIIE事務局 - 日本版モノづくり革新 “Industry4.1J”

VEC事務局長 村上 正志

Industry4.1J その2

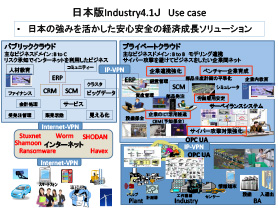

「Industry4.1J」ソリューションのユースケース6から10

事故の解析に役立つ「プラントレコーダ」、その他

資料ダウンロード(2.9MB)

資料ダウンロード(2.9MB)

PDF形式 / 7ページ日常当たり前にサイバー攻撃を受けている防衛産業、制御システムを標的にしたサイバー攻撃で重大事故になる脅威があるためにインターネット接続ができない重要インフラ、企業損失や社会的責任を考慮して操業中はインターネット接続をしていない工場やビルオートメーションがある。

そのサイバー攻撃の脅威があるためにインターネット接続ができない制御システムを統括管理しなければ、国際競争に勝てなくなる日本を救う道がある。それが「Industry4.1J」である、

こちらに記載したIndustry4.1Jのユースケースに続く案として、ユースケース6から10をご紹介する。

1.Industry4.0とIndustry4.1Jの違いについて

PDF資料(P2)良く問われるのは、「Industry4.0」との違いである。

単に、インターネットを使わないクラウド接続であることで「.1」をつけて、日本発信のソリューションであることから「J」をつけたとお応えしている。しかし、実証実験で進めている課題は、基礎技術の確認から、ビジネス応用を支えるコラボレーション接続確認など、深くて広い範囲をカバーしていく予定である。

2.ユースケース6:プラントレコーダ

工場やパイプラインの爆発事故が世界中のどこかで毎月一件あるかないかの頻度で発生している。日本においても日本触媒や東ソー、三井化学などの事故も記憶にまだ新しい。各事故調査の報告書を見ていくと、事故後に計装制御データや計測データが残っている場合は、事細かに操業状態や制御状態が理解できるものと状況報告で推測される考察結果の報告書があることが判る。その違いは、事故直前までもしくは事故発生前後の計測データが残っているかどうかである。爆発事故で現場の制御装置の操作画面にどのような表示がされて、どのような計測データの変化があったのかがあるかないかで大きな違いである。つまり、真の原因を訴求していくのに、制御の因果関係が時間をおって解るかどうかの違いである。真の原因が何であるかを明らかにすれば真の改善対策が見えてくる。しかし、生き残った方々のヒヤリング情報で推測する場合は、確実性の高いものを選択することになる。その場合、操作員の誤判断とか誤操作という結末が選択される場合もある。誤判断とか誤操作を知っていて行う者は基本的にいない。その時、どのような情報が現場操作員に渡され、どのように見えて、どのような判断になったのかを示すものが残すにはどうしたら良いかを考える。

PDF資料(P3)例えば、現場の計測データをプライベートクラウドのサーバーにリアルに上げる仕組みがあったら。制御装置の演算前のデータと演算後操作端へ渡した指令信号のデータがクラウドにミラーリングで残せたら。現場の操作員の動きをビデオカメラで撮っているデータをクラウドにリアルに上げることができたら。操作員の操作ログデータをリアルにクラウドに上げて残すことができたら。操作員と支援者とのやり取りの声をボイスデータとしてクラウドに記録が残っていたら。

残されたデータを時間系列に再生できたら。爆発事故が起きるまでの経過がリアルに再生することができて、事故調査の原因追求がずいぶん助かるし、迅速な報告の出し方もできるし、真の原因を特定できて効果的改善を施すことができるのではないか。

3.ユースケース7:セキュアなプラグメンテーション

PDF資料(P4)製品開発をしている環境は、機密情報を扱うことから、サイバー攻撃の標的になる。そこで、膨大な情報をストックして活用するにプライベートクラウドが向いている。

製品の生産をするに、素材調達から安定化を考えていくことになるが、素材品質情報も市場価格を左右することから機密情報扱いをする産業もある。

生産方法は、競合に知られないようにすることから機密情報である。生産プロセスでの品質検査情報も機密情報となる。納品した後のサービスも品質情報にあたる部分は、機密情報扱いとなる。廃棄に責任を負う産業の場合は、再生利用も検討内容になる。これらの情報をタブレットで見て確認をする場合、インターネットを使用しないでプライベートクラウドのVirtual Serverにアクセスして、情報をタブレットに引き出して確認することができる。

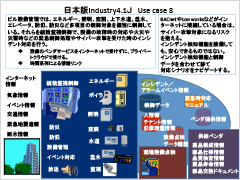

4.ユースケース8:ビル統括監視制御

PDF資料(P5)ビルの設備管理において扱う制御対象は、エネルギー、空調、上下水道、温水、エレベータ、防犯、防災など多項目である。使用しているBACnetやLon worksなどは、標準化仕様の通信プロトコルで、建設時のパスワード設定をそのまま使用しているところが多いということで、日本におけるサイバー攻撃に対する警戒心の無さが脅威を呼び込んで2014年3月頃から6月頃まで問題となった。

供給ベンダのリモートサービスを受ける場合もプライベートクラウドを利用することでサイバー攻撃の脅威を受けることなく実施することができる。また、複数のビルのエネルギーなど資源共有活用をする場合においても、プライベートクラウドを利用することで、サイバー攻撃のリスクを下げることが可能となる。但し、プライベートクラウドを利用する場合でも、制御システムのセキュア化は必要である。

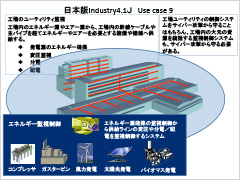

5.ユースケース9:工場のユーティリティ監視

PDF資料(P6)工場のエネルギーやエアーや産業廃棄物処理などユーティリティ施設の監視制御システムをサイバー攻撃されると工場の操業は危ぶまれる。一か月間操業ができなくなると工場生産の1割近くの売り上げが出なくなるどころか、復旧回復作業でも経費は出ていく。

ユーティリティ施設のコンプレッサが故障したことで化学製品を生産していた工場が爆発事故を起こした例もある。

ユーティリティ施設の制御システムセキュリティ対策も重要な課題である。

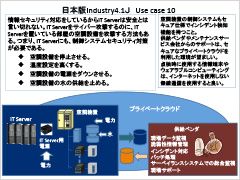

6.ユースケース10:IT Serverの制御システムセキュリティ対策

PDF資料(P7)情報技術ITを支えているIT Serverの情報セキュリティは重要視されているが、IT Server室の温度が上がってしまうとIT Serverのマイコン処理能力がダウンし、一定の温度を超えるとダウンしてしまう。

供給されている電源の電圧が下がるとそれを補う為に電源装置は電流を増やしてこれを補うように設計されているが一定の電流量を超えるとダウンしてしまう。

IT Serverがある部屋の空調装置に供給している水を止めると空調が効かなくなる。部屋の温度を測定している温調器の設定を変えることで部屋の温度は上げることも下げることも可能になる。

7.セキュアなシステム設計ができるエンジニアになれ

インターネットは、工場の中の作業に必要か?

インターネットを使わなくても世界市場での競争に勝てるシナリオを実現できるインフラは無いのか?

それが、「Industry4.1J」を思考する発端である。そこに、プライベートクラウドのインフラがここまで整備されているという実状を知ったことで、制御システムセキュリティ対策の更なる広がりを見出すことができる。

- セキュアな制御製品を開発するプロセスのセキュア化

- セキュアな製品を確認するためのセキュア品質管理の実施

- セキュアな制御システムを実現する為に必要なセキュア思考設計

- セキュアな部品を調達するための発注先監査手法

これらを身につけたエンジニアが、必要とされている。その制御システムセキュリティ対策のe-learning教育ビデオ講座を世界に先駆けて開発した。