2015年 - VECサロン

2015年

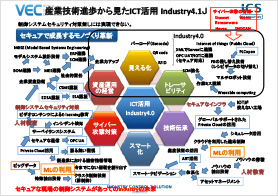

- “Industry4.1J”実証実験 中間報告

VEC事務局長 村上 正志 - SCF2015/計測展2015 出展報告

VEC事務局長 村上 正志 - 日本の経済成長戦略 - IoTとCyber Physical Systemsと国際標準規格の動向と“Industry4.1J”の誕生

VEC事務局長 / 株式会社ICS研究所 村上 正志 - プライベートクラウドのVirtual Serverを使った制御システムセキュリティ対策

VEC事務局長 村上 正志 - SCF計測展2015にVEC(バーチャルエンジニアリングコミュニティー)が展示参加

VEC事務局長 村上 正志 - 制御システムセキュリティ対策セミナー2015

VEC事務局長 / 株式会社ICS研究所 村上 正志 - ICS-CERT 最新情報と制御システムセキュリティ対策動向について

VEC事務局長 / 株式会社ICS研究所 村上 正志 - “Industry4.1J”が制御システムセキュリティ対策の概念を変える

VEC事務局長 / 株式会社ICS研究所 村上 正志 - もっと制御システムセキュリティ対策を学ぼう

VEC事務局長 村上 正志 - IoT/サイバー空間 最前線2015年7月

VEC事務局長 村上 正志 - 公開セミナー資料(各会場共通)

- サイバー攻撃の標的と認証制度について

VEC事務局長 村上 正志 - 日本版モノづくり革新 “Industry4.1J” その3

VEC事務局長 村上 正志 - 日本版モノづくり革新 “Industry4.1J” その2

VEC事務局長 村上 正志 - 「Industry4.1J」実証実験プロジェクト

プロジェクト - 制御システムセキュリティ対策人材教育

VEC事務局長 村上 正志 - VEC会員様限定 制御システムセキュリティ対策 e ラーニング

CIIE事務局 - 日本版モノづくり革新 “Industry4.1J”

VEC事務局長 村上 正志

計測展/SCF2015 VEC展示参加に寄せて

日本の経済成長戦略

IoTとCyber Physical Systemsと国際標準規格の動向と“Industry4.1J”の誕生

1.世界の技術潮流の今

資料ダウンロード(1.5MB)

資料ダウンロード(1.5MB)

PDF形式 / 11ページ毎年世界の技術潮流について発表してくれているガートナー社のハイプサイクル図を見てみるとIoT(Internet of Thing)は頂点に位置していることが見られる。この流行の頂点は、開発投資の頂点でもあることを示しており、その後、実際の市場での普及実態まで下降して実際の成長をとげてやがて時代の終わりを迎える。その頃には次の技術が台頭しているという。

PDF資料(P2)2012年にドイツで始まった“Industry4.0”の初期のソリューションはバーコードと電子タグとインターネットを使ったものが、国際標準化活動IECでは、生産する製品や生産設備のライフサイクルを考えたソリューションをベースにデジタルデータで設備や部品などデバイスを扱えるようにと“Digital Factory”実現を呼び掛けて取り上げられるに至った。ドイツ政府としてはドイツの工作機械が世界中で使用されることを政策の一つに掲げて支援をしている。

PDF資料(P3)2013年アメリカ政府がIndustry4.0を取り上げて、2014年には“Industrial Internet”を掲げて多くのコンソーシアムが立ち上がった。アメリカでも国際標準ISOで“Industrial Data”や “Modeling and Architecture”を立ち上げている。

特徴的なのは、ドイツでもアメリカでもロボットに関する国際標準規格を整備することで共通している。

それから、OPC UAはセキュアな通信プロトコル仕様であることは業界人であれば衆知のことであるが、セキュアな通信仕様はいろんな標準化団体で出されてきたにも関わらず、IECもISOも通信規格については唯一OPC UAを取り上げている。OPC UAの通信仕様を知りたい方は、日本OPC協議会の展示ブースに立ち寄られると良い。

PDF資料(P4)

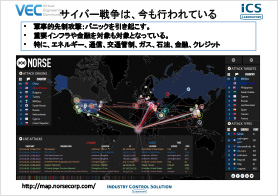

PDF資料(P5)サイバー戦争は、常時行われている。サイバー空間は、条件設定をすることで、サイバー戦争状態を見ることも、日本を攻撃してくるサイバー攻撃だけを見ることも、企業を攻撃しているサイバー攻撃もライブで見ることができる時代になっている。

ドイツ政府は2012年に産官でサイバーセキュリティセンターを立ち上げて制御システムを標的にしたサイバー攻撃対策を研究する取り組みをしている。アメリカは国土安全保障省の傘下にあるICS-CERTが制御システムセキュリティ対策の専門部隊として早くから取り組んでいる。日本政府経済産業省では、2011年に「制御システムセキュリティ検討タスクフォース」を立ち上げて、政策案をまとめた。その結果、2012年に技術研究組合制御システムセキュリティセンターCSSCを立ち上げて、アメリカのISAのISA SecureのISCIで制御製品のセキュリティ認証であるEDSA(Embedded Device Security Assurance)認証を国内で受けられるようにした。世界市場では、ISA Secure認証を重視する傾向が強く、サイバー攻撃の標的になっているアメリカのISA Secure認証に適合していることでサイバー攻撃対策は高度レベルに保たれると考え、それを発注仕様書に指定する傾向がみられる。その中で、日本の制御ベンダーや機械ベンダーが米国まで行ってISA Secure認証を取得するにはすでにエントリー製品が多い実状から何年後に取得審査を受けられるかわからない状況である。そうなると、すでにその時点で日本企業の制御製品や機械製品が世界競合に差をつけられることになり、売れないという事態に追い込まれていく。それを国内でも日本語でISA Secure認証の審査を受けられる仕組みが整っていることになる。

2.IoTからCyber Physical Systemsへ

IoTは、何を目指しているのか?という疑問を抱いた方はこれからお話しすることに興味を抱くと思う。

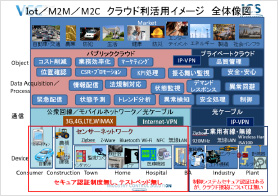

PDF資料(P6)2015年9月に米国の国立標準技術研究所NISTから、パブリックコメントを募集するテーマがWebに掲載された。“CPS(Cyber Physical Systems)”である。

このドキュメントを読んでいくうちに私たちの社会が何を目指しているのかが想像できる。

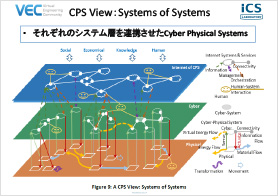

技術的な観点で言えば、Physical DomainとCyber DomainとInternet of CPS Domainが概念的に存在し、人間的(Human)、知的(Knowledge)、経済的(Economical)、社会的(Social)課題(オブジェクト)を解決する手段として、価値ある(必要とされる)情報を構造的に連携させるシステムを存在させることにあると言えるのではないだろうか。

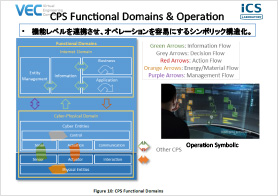

PDF資料(P7)さらに、CPSを実現させるために重要となってくるのが、“Functional Domains”と“Operation Symbolic”の構造連携の実現である。制御システムでは、コントローラのFB(Function Block)が制御目的を果たすロジックとして配置されて、FBを線でつないでデータの授受を実現させてコンフィギュレーションを実現しているように、Function DomainをFunction Blockとして情報の構造的連携も作れるようにするとCyber Physical Systemsの構造設計は容易になると考えられる。また、オペレーションのシンボリック化とアラームやイベントの構造設計もFBと同じ考え方で設計できるとCPSは容易にバリューチェーンを形成できる。

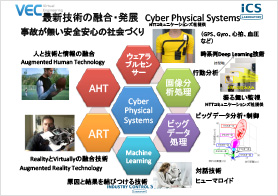

PDF資料(P8)もっと解りやすく言うと、交通事故ゼロや安全で気が利く介護ロボットや救護が必要な人をサポートするような「事故がない安全安心の社会づくり」のために、デバイスの開発技術とウェアラブルセンサーやウェアラブルコンピュータや画像分析処理やビッグデータ処理や人とコンピュータの対話技術やMachine LearningやAugmented Reality TechnologyにAugmented Human Technologyといった高度な技術を駆使して、いろんな種類のいろんな情報をハードウェアに依存しないで処理能力の融通性が利くクラウドを使って処理していく連携技術の実現を私たちは目指すべきということではないだろうか。

PDF資料(P9)ここまで明らかになってくると、2000年前後にMicrosoft社が発表していた“Value Chain”や”ユビキタス“の言葉を思い出す方も少なくないと思う。

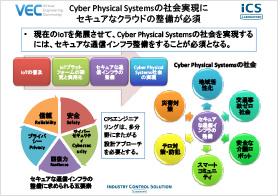

NISTのCyber Physical Systemsのドキュメントでは、CPSの実現に求められる五要素についても記載されていた。それは、“安全(Safety)”“サイバーセキュリティ(Cyber Security)”“回復力(Resilience)”“プライバシー(Privacy)”“信頼(Reliability)”である。この五要素はセキュアな通信インフラにも当てはまることでもあり、製品開発のポリシーにも通じるところであろう。

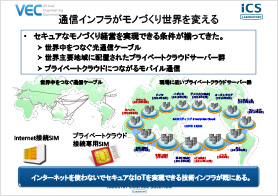

計測展SCF2015では、新しいソリューションが紹介されている。セキュアな通信インフラを持ち、今まで金融関係では当たり前に使われているプライベートクラウドを重要インフラの企業活動にも利用しようというものである。つまり、プライベートクラウドの中にIoTの世界をセキュアに実現しようというソリューションである。気になる方は、“Virtual Engineering Communityバーチャルエンジニアリングコミュニティ”(通称VEC)の展示ブースにも立ち寄ってはいかがでしょうか。

3.“Industry4.1J”はなぜ生まれたか

PDF資料(P10)制御システムを標的にしたサイバー攻撃が高度化してくることは、想定されていた。しかし、その対策として情報セキュリティでは、新種のマルウェアが登場したらセキュリティ対策ソフトをアップデートすれば良いが、制御システムではそのアップデートを頻繁に行うことができないという基本的な課題を持っている。それに、制御システムは安全に安定した生産をしていくことに本来のミッションがあるので、マルウェアが侵入して汚染したら洗浄して復旧する回復力が重要となってくる。できればそのような事態になる確率を極度に抑え込みたいというのが本音である。だから、インターネットに接続しないでIoTを実現できる方法がないかを2009年ごろから、模索していたところである。2014年にNTTコミュニケーションズ社がVEC(Virtual Engineering Community)の会員になってくれたことで、事業計画をヒヤリングしている中で、「これはひょっとするとすごいことになるかも知れない。」と考え出したのが“Industry4.1J”である。しかも、ありがたいことに、プライベートクラウドにつながる専用のモバイル系SIMチップも扱っているというではないか。それとプライベートクラウドの安全を確保するためにセキュリティセンターも独自で持っている。そこで、“Industry4.1J”の構想がふくれあがってきた訳である。

PDF資料(P11)ハードウェアに依存しないクラウドを使用できることで、今まで現場で思いっきり使えなかった高度制御の演算や、装置単位/機械単位で一気にレシピ切り替えや製品の流れに応じた品種レシピの切り替えが可能となってくることで生産方式そのものも変ってくる。しかも、Machine Learningを使用してノウハウ的処理も可能になってくることを考えるとIndustry4.0でやりたくてもセキュアなインフラではないために制限を受けて容易に実現できなかったことが可能になる。ロボットに至っては、基本設計の手法そのものが変わる。ロボットにインシデント検知機能が必要になる。それにはホワイトリスト方式が要所々々に必要になる。画像処理も多くのプロセッサと多くのメモリ空間が利用できる。時間系列のビッグデータ処理技術も生産ラインの適応制御に使える。そんなことを考え出して、興奮したことを覚えている。

16のユースケースもまとめてみた。その内容を知りたい方は、計測展SCF2015の展示会のVECブースを訪ねてください。

4.まとめ

最後に、懸念事項を二つ提示しておく。それは、製造業界では制御システムセキュリティのEDSA認証やSSA認証をCSSCで取得できるが、一般的なクラウド接続するデバイスのセキュア認証の制度もなければ、セキュアな製品開発のテストベッドもない。

最後に、懸念事項を二つ提示しておく。それは、製造業界では制御システムセキュリティのEDSA認証やSSA認証をCSSCで取得できるが、一般的なクラウド接続するデバイスのセキュア認証の制度もなければ、セキュアな製品開発のテストベッドもない。

クラウドがダウンすると企業活動ができなくなることから、セキュアなデバイスやネットワークでなければならない。

それと、制御システムセキュリティ対策の技術を当たり前に使える技術者が企業内にどれほどいるのか? 企業がセキュリティ対策としての人材教育に真剣に取り組まなければ、IoTやCPSの世界は実現できないと考えられる。

制御システムセキュリティ対策のE-learning教育ビデオ講座も管理職者向けは既に受けられるようになっているし、技術者向けの講座も2016年には開講する。(Virtual Engineering Community VECの展示ブースで情報入手できます。)

事件が起きてからでは遅いのである。