2015年 - VECサロン

2015年

- “Industry4.1J”実証実験 中間報告

VEC事務局長 村上 正志 - SCF2015/計測展2015 出展報告

VEC事務局長 村上 正志 - 日本の経済成長戦略 - IoTとCyber Physical Systemsと国際標準規格の動向と“Industry4.1J”の誕生

VEC事務局長 / 株式会社ICS研究所 村上 正志 - プライベートクラウドのVirtual Serverを使った制御システムセキュリティ対策

VEC事務局長 村上 正志 - SCF計測展2015にVEC(バーチャルエンジニアリングコミュニティー)が展示参加

VEC事務局長 村上 正志 - 制御システムセキュリティ対策セミナー2015

VEC事務局長 / 株式会社ICS研究所 村上 正志 - ICS-CERT 最新情報と制御システムセキュリティ対策動向について

VEC事務局長 / 株式会社ICS研究所 村上 正志 - “Industry4.1J”が制御システムセキュリティ対策の概念を変える

VEC事務局長 / 株式会社ICS研究所 村上 正志 - もっと制御システムセキュリティ対策を学ぼう

VEC事務局長 村上 正志 - IoT/サイバー空間 最前線2015年7月

VEC事務局長 村上 正志 - 公開セミナー資料(各会場共通)

- サイバー攻撃の標的と認証制度について

VEC事務局長 村上 正志 - 日本版モノづくり革新 “Industry4.1J” その3

VEC事務局長 村上 正志 - 日本版モノづくり革新 “Industry4.1J” その2

VEC事務局長 村上 正志 - 「Industry4.1J」実証実験プロジェクト

プロジェクト - 制御システムセキュリティ対策人材教育

VEC事務局長 村上 正志 - VEC会員様限定 制御システムセキュリティ対策 e ラーニング

CIIE事務局 - 日本版モノづくり革新 “Industry4.1J”

VEC事務局長 村上 正志

ICS-CERT 最新情報と制御システムセキュリティ対策動向について

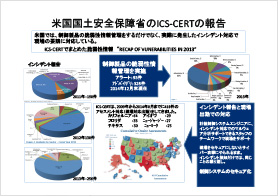

1.米国国土安全保障省DHSの下部組織ICS-CERT

資料ダウンロード(2MB)

資料ダウンロード(2MB)

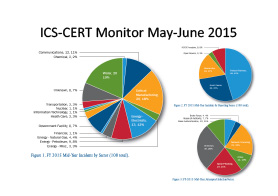

PDF形式 / 6ページ米国国土安全保障省DHSのICS-CERTが最新の制御システムセキュリティ情報をレポートしています。

https://ics-cert.us-cert.gov/sites/default/files/Monitors/ICS-CERT_Monitor_May-Jun2015.pdf

各産業分類の内容についてはこちらを参照してください。

参照:DHSでのCritical Infrastructure Sectors分類

http://www.dhs.gov/critical-infrastructure-sectors

過去のICS-CERTのモニターレポートの内容から知るところでは、2011年は、上下水道セクターで使用していた制御製品に脆弱性が見つかり、それに対するベンダ側の放置により、攻撃コードが作られ、それがネットで販売されることで、攻撃者はこれを使い、現場でインシデントが発生してICS-CERTに報告があり、現場へ出動する事態も発生したことがうかがえる。

2012年、2013年は、エネルギー業界のインシデントが多く報告されている。

PDF資料(P2)

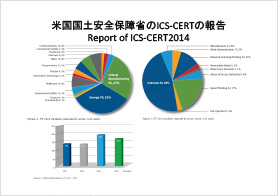

PDF資料(P3)米国の電力業界は多くの電力会社があり、日本とは異なる産業構造となっている。

しかし、日本は、9電力+電力供給企業の数としては少ない電力供給企業の構造であったが、太陽光発電や風力発電、ガス発電、バイオ発電などの普及により、エネルギー供給企業が増えてきました。

そういう意味では、米国の構造に近くなってきているとも言える。

2014年のICS-CERTの報告では、Critical Manufacturingでのインシデントが急増していることが解る。

つまり、重要インフラ産業から一般産業へ攻撃対象がシフトしているという見方ができる。

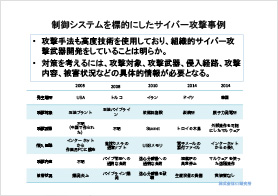

サイバー攻撃の標的も企業攻撃から、制御製品に、工業用ネットワーク仕様に変わってきている。

また、攻撃手法も繁殖して、一定攻撃をしたら、自らは消滅するという証拠隠滅により、解析不能状態になるというものも登場している。

サイバー攻撃の目的も愉快犯行というものは、まだあるものの、ほとんどは社会パニックを目的としたサイバーテロが増えている現実がある。

2.サイバー攻撃の現実

PDF資料(P4)「今、サイバー戦争は、サイバー空間で起きている。」とお話ししても実感がわかない方も多い。米国Norse社の国家間サイバー戦争のライブを見ることができる。

http://map.norsecorp.com/

では、日本国内に対してサイバー攻撃はどの程度来ているのだろうかと見るのには、国立研究開発法人情報通信研究機構があり、その中のサイバーセキュリティ研究所のライブで確認することができる。

http://www.nicter.jp/nw_public/scripts/index.php#nicter

次に、企業へのサイバー攻撃はあるのかを見るには、セキュリティベンダのカスペルスキー社がライブ公開をしている。

https://cybermap.kaspersky.com/

PDF資料(P5)これに、シマンテック社、インテルセキュリティ社(マカフィー)を合わせると企業を標的にしたサイバー攻撃は相当な数に及ぶと言うことが予想できる。

今年7月に、日本で初めて、サイバー攻撃犯罪者が逮捕された。逮捕されたのは、ベトナム人であるが、ベトナムからIT技術者として日本に来て仕事をすることができたが、サイバー攻撃をしてしまったことで、日本の警察庁、警視庁のサイバーチームによる犯罪摘発第一号と言うことになった。

サイバー攻撃者は、個人から組織的活動になっている現実がある。アノニマスなどのサイバー攻撃集団もそうであるが、イスラミックステートによるテロもそうであるが、国によっては、国のサイバー軍やサイバー軍の下請け企業の存在も知るところとなっている。

3.制御システムセキュリティ対策の重要性を再認識

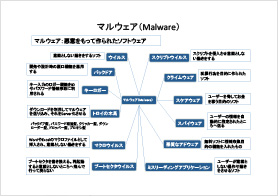

PDF資料(P6)サイバー攻撃が一般産業にシフトしてきている現実を捉えるに、日本国内でのインシデント対応の未経験者が多いことが懸念される。インシデント対応のフローを作成しても、制御システムや生産システムのマルウェアの洗浄作業から再インストールして動作確認して、再操業までをトレーニングしている現場はまだまだ少ない現実がある。

企業の現場の回復力が企業力において重要であることを再認識して、再度現場の制御システムセキュリティ対策が機能しているのかを確認する必要があると思われる。

また、正しい制御システムセキュリティ対策認識を持つことも重要な課題である。

現場で仕事ができる人材を如何に確保していくか、企業としての重要課題である。