2015年 - VECサロン

2015年

- “Industry4.1J”実証実験 中間報告

VEC事務局長 村上 正志 - SCF2015/計測展2015 出展報告

VEC事務局長 村上 正志 - 日本の経済成長戦略 - IoTとCyber Physical Systemsと国際標準規格の動向と“Industry4.1J”の誕生

VEC事務局長 / 株式会社ICS研究所 村上 正志 - プライベートクラウドのVirtual Serverを使った制御システムセキュリティ対策

VEC事務局長 村上 正志 - SCF計測展2015にVEC(バーチャルエンジニアリングコミュニティー)が展示参加

VEC事務局長 村上 正志 - 制御システムセキュリティ対策セミナー2015

VEC事務局長 / 株式会社ICS研究所 村上 正志 - ICS-CERT 最新情報と制御システムセキュリティ対策動向について

VEC事務局長 / 株式会社ICS研究所 村上 正志 - “Industry4.1J”が制御システムセキュリティ対策の概念を変える

VEC事務局長 / 株式会社ICS研究所 村上 正志 - もっと制御システムセキュリティ対策を学ぼう

VEC事務局長 村上 正志 - IoT/サイバー空間 最前線2015年7月

VEC事務局長 村上 正志 - 公開セミナー資料(各会場共通)

- サイバー攻撃の標的と認証制度について

VEC事務局長 村上 正志 - 日本版モノづくり革新 “Industry4.1J” その3

VEC事務局長 村上 正志 - 日本版モノづくり革新 “Industry4.1J” その2

VEC事務局長 村上 正志 - 「Industry4.1J」実証実験プロジェクト

プロジェクト - 制御システムセキュリティ対策人材教育

VEC事務局長 村上 正志 - VEC会員様限定 制御システムセキュリティ対策 e ラーニング

CIIE事務局 - 日本版モノづくり革新 “Industry4.1J”

VEC事務局長 村上 正志

“Industry4.1J”が制御システムセキュリティ対策の概念を変える

資料ダウンロード(3.9MB)

資料ダウンロード(3.9MB)

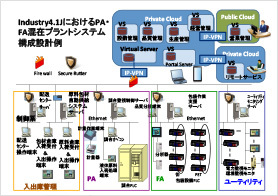

PDF形式 / 6ページ“Industry4.0”が日本で広がっていかない理由はいくつかある。既に、製品にバーコードやRFIDを付けて、装置や機械が読み取ってレシピを切り替えるアフォーダンス機能は、21世紀になったあたりから普及しており、現場のサーバで情報管理している現実がある。インターネットを使ってそれらの情報をパブリッククラウドに上げて経営管理する仕組みは、早い段階から言われてきたが、2010年あたりから増えているインターネットを自由に飛び回っているサイバー攻撃がその普及を阻んでいるのも事実である。その課題を解決しているのがIndustry4.1Jであるが、そのIndustry4.1Jを推進していくに従い、制御システムセキュリティ対策での課題も解決して行けることが明確になってきた。

こういう話をすると「概念だけでなく、実導入の事例を紹介しろ。」と言う方がいるが、ソリューションの概念は理屈の積み上げに始まり、事例は実証実験を行って課題解決をした後にテスト的に導入していく段階で生まれてくる。特に、特許案件がいくつも出てくるソリューションについては、事業戦略上、事例紹介で公開して顧客を確保するよりも、市場優先権の獲得を目的にしばらくは個別対応に走るので、事例を紹介することは後回しになってくる。よって、事例を紹介しているという段階は、既に後追いビジネスになっており、市場の主要なところは獲得した後ということであり、特許性の隙間は乏しいということでもある。それで良ければ事例紹介される時期まで待てば良い。

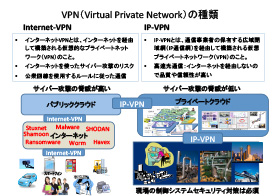

1.Internet-VPNとIP-VPN

インターネットを経由してクラウドに接続するクラウドをパブリッククラウドという。インターネットを経由してパブリッククラウドに接続するためのVPN(Virtual Privet Networks)は、Internet-VPNという。

インターネットを通過する為にセキュアな通信が必要となるが、ICTの世界では、暗号処理技術としてOpenSSLが使われることが多い。OpenSSLは2014年に3回、2015年に2回、脆弱性情報が公開され、攻撃コードが作られ、闇市場で販売されている。市場で販売されている計装制御製品でOpenSSLを使用している製品は多い。脆弱性情報と共にアップデート情報が公開されると供給ベンダは、そのアップデート内容を見て自社製品の改善作業に入りアップデート版をサイトに公開したり顧客へのサポートをしたりする。該当製品を現場に持っているアセットオーナーは、現場のスケジュールを調整してアップデート作業を実施することになる。つまり、OpenSSLの脆弱性情報が公開されて現場の該当製品が対処されるまでに数カ月間から十数か月間の時間を要する。その間は、無防備状態になるので、現場では攻撃されないようにデバイス管理や感染防止に努めることになる。

インターネットを使わないでクラウドと光ケーブルで接続するクラウドをプライベートクラウドという。インターネットを使わないで光ケーブルで接続するVPNをIP-VPNという。

モバイル端末がインターネットを経由しないでプライベートクラウドにつながるモバイル端末用のSIM(Subscriber Identity Module Card)もある。

パブリッククラウド接続の場合は、インターネット経由なのでインターネット-VPNなのであるが、パブリッククラウドにDMZ機能があるから、現場の生産システムや制御システムには、DMZつながりのセキュアルータがあれば良いというIT業界の方がいるようであるが、その構成は制御システムとDMZの間にインターネットが存在することになるので、現場にある制御システムを守るDMZ構成にはなっていない。

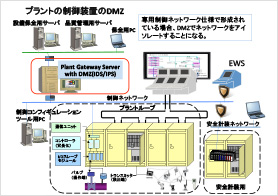

2.制御システムセキュリティ対策とDMZ

PDF資料(P2)制御システムセキュリティ対策で、インターネットに接続する業務系ネットワークと制御システムや生産システムのネットワークを接続するのに、間にDMZ(DeMilitarized Zone)やFire Wallを設置することをNISTのGuide to Industry Control System SecurityやIEC62443で示されている。

DMZ設置に必要な価格は、1000万円から3000万円ぐらい必要となり、継続的な専門メンテナンスが必要である。

IPS(Intrusion Prevention System)は、100万円から500万円クラウスがあり、IDS(Intrusion Detection System)は、30万円から60万円クラスがある。

Fire Wallは、30万円から60万円クラスまでといろいろです。BoxタイプやSoftタイプがあるが、制御システムのどこに使うかによって選択することになる。

セキュアルータにおいては、3万円から7万円クラスと様々ですが、通信プロトコルのモニタと選定機能がついているものでないと効果が期待できない。

それらのセキュア対策製品は、マルウェアの侵入や攻撃コードを検知するだけでなく、その検知情報を知らせる必要な人に通知する機能をセキュアシステムとして組み上げなければならない。そして、ログデータを収集し、それらを集め、解析できることが必要となる。

これらのセキュリティ対策製品は、脆弱性情報管理が必須で、現場ではバージョン管理をしなければならない。

売り切り製品のルータが数千円から1万円クラスまであるが、脆弱性情報が公開された時のサプライヤから通知は期待できない。脆弱性情報が公開されて、IT業界では、POC(Proof of Concept:概念実証:新たな概念やアイデアの実現可能性を示すために、簡単かつ不完全な実現化(または概要)を行うこと。)という攻撃コードが公開されるが、ルータなどについても脆弱性情報が発見され、攻撃コードが作られ、そのソースコードを通信販売する者がいる。

あるユーザの現場での話であるが、DMZにつながる通信機能を持つセキュアルータをDMZだと思ってセキュアルータだけを現場に設置したというユーザがいた。経緯は、顧客から「DMZの見積もりが欲しい。」という要望に「5万円ぐらいのモノがありますが。」という回答に「高いなあ。もっと安いのは無い?」と聞いて、「3万円クラスがあります。」ということでルータをDMZだと勘違いして購入し設置したのを「DMZを導入しました。」と見せてもらった時に「これ、DMZではないですよ。」と見つけたという次第である。

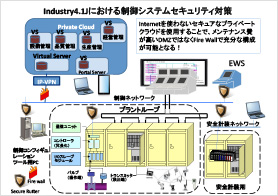

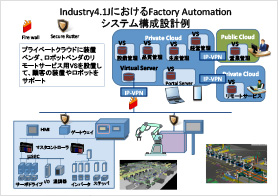

3.プライベートクラウドを使用したIndustry4.1J世界での制御システムセキュリティ対策

PDF資料(P3)プライベートクラウドに業務系システムを持つと制御システムや生産システムのネットワークとの間にはインターネットが存在しない。インターネットが存在しないので、その間にはDMZを設置するまでは必要としなくなるという考えがある。ただ、制御システムに電子媒体やPCなどからマルウェアが侵入した時にプライベートクラウドへマルウェアが侵入して広がらないようにFire Wallやセキュアルータは必要となる。

また、制御システムに設置するインシデント検知機能で検知した情報やログデータを解析する機能をプライベートクラウドに持つことで、専門知識を持つエンジニアがサーベイランスサポートすることができるようになる。さらに、現場で使用しているPCにマルウェアが侵入して、制御システムに攻撃を加えていることが検知する機能を持ち、マルウェアが侵入したPCを特定し、そのアクセス通信を止める機能のセキュリティ製品もVECでは制御システムセキュリティ対策用として実証実験をしていく。つまり、情報セキュリティで使用されているセキュリティ技術を制御システムセキュリティで使用するには、制御システム特有に条件があるので、そのまま使用することは難しく、その設置や設定やオペレーションについての注意事項を確認してから使用することになる。

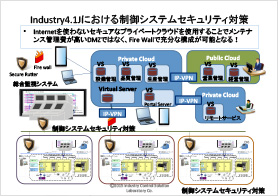

4.パブリッククラウドとプライベートクラウドのDMZ

PDF資料(P4)プライベートクラウドから、パブリッククラウドを接続したり、インターネット接続をしたりする場合は、プライベートクラウドベンダが管理するDMZ経由でアクセスが可能となる。つまり、制御システムのGateway機能やMES部分をプライベートクラウドに持ち、通常業務は、パブリッククラウドにて遂行するという構造もリーズナブルで実現導入できるようになった。

5.現場復旧の仕組み

PDF資料(P5)

PDF資料(P6)制御システムがマルウェアの攻撃を受けて、正常な操業ができなくなった後の復旧作業をどう実現するかという課題がある。今まで、部品故障や制御不具合の対応は経験しても、サイバー攻撃被災後の復旧作業を経験したことは無いという方が多いと思う。

制御システムがオペレーションシステムからアプリケーションのインストールからレシピ確認から操業再開までを実施しなければならないということを緊急対応ですから現場の方々の手で行うという作業である。制御ベンダに依頼することも考えられるが、それは、時間的余裕があればの話であって、標的となった制御システムが多くある場合制御ベンダにとってもサポートできる人員が揃うかどうかの問題もある。

そこで、プライベートクラウドを利用して、リモートで現場の復旧をサポートするサービスが有効となってくる。

6.制御システムセキュリティ対策の必要性

6-1 防衛対策

制御システムを標的にしたサイバー攻撃のパターンには、以下のような攻撃パターンがある。

- インターネットからアクセス侵入してネットワーク上のPCやServerに踏み台を作って、そこへ攻撃コードを送り込んで、制御コントローラのメモリオーバーを起こさせる。

- インターネット接続できる情報端末を充電の為にPCに接続して、その端末を経由してインターネットからマルウェアが侵入する。

- 制御装置がインターネット経由でリモートサービスを受けた時に、マルウェアを取り込んでしまう。

- 制御システムネットワークに設置しているルータのアップデート作業でインターネット接続した時にルータの脆弱性を利用してマルウェアが侵入する。

- コンフィギュレーション用のPCに送り込んだマルウェアからDDOS攻撃をコントローラに加え、制御できなくする。

- SCADA/DCSのHMIに侵入して制御コードを差し替えて、コントローラの制御目標値を変える。

- SCADA/DCSの中で不要なアプリケーションをフル動作させて、制御のアプリケーションを妨害する。

- SCADA/DCSのHMIの画面差し替え

- HMIに異常アラームを表示させる。

- HMIに異常アラームを表示させない。 - 生産レシピを書き変える。

- 生産データを消す。

- デバイスドライバを消す。

- Serverのファイルを暗号化してアクセスできなくする。

- Serverのファイルを消す。

この中で、プライベートクラウドを利用すると避けられるのは、インターネット接続からの直接攻撃とマルウェア侵入である。

6-2 インシデント対応

インシデントが発生した後の対応作業フローを作成して、必要な作業手順書を揃え、それを実施して対応できることを検証し、定期的にトレーニングをして現場のスキルを一定レベルに維持する必要がある。

7.制御システムセキュリティ対策ができる人材育成

制御システムセキュリティ対策を現場で実施して企業力を上げていくのに、社内の人材育成を計画的に実施していく必要がある。その人材育成の計画を作るにも、何をするべきかの全体像が見えてこないと難しい。また、実際に、アセットオーナー、計装・制御システムエンジニア、制御製品開発者にとっての技術的課題も掌握してセキュア改善を実施していくことになるので、その人材へのセミナーも重要である。

そこで、株式会社ICS研究所では、その有料セミナーを実施している。

基本は、IEC62443やNISTのGuide to Industry Control System Securityなどのドキュメントであるが、Industry4.1Jを導入した場合の違いについても、理解しておく必要がある。それには、制御システムセキュリティ対策の本質を理解し、従来の制御システムにどう改善を施していくと良いかを究めるセミナーでなければならない。