2016年 - VECサロン

2016年

- IoT時代の制御システムセキュリティ対策の要件

VEC事務局長 / 株式会社ICS研究所 村上 正志 - ユーザー企業が抱える課題や求められる対応

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 経済産業省「サイバーセキュリティ経営ガイドライン」の解説

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 人材育成の秘訣

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 企業にとってのIoT社会とサイバーセキュリティ対策の意味

VEC事務局長 / 株式会社ICS研究所 村上 正志 - Industry 4.1 J Architecture Concept for More Security and Flexibility to the Factory

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 海外の先進企業の事例に学ぶ ~Schneider Electric社のIoT取り組み事例~

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 制御システムセキュリティ対策の人材教育

VEC事務局長 / 株式会社ICS研究所 村上 正志 - IoT/CPSの実現を支える制御システムセキュリティ対策の重要性

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 第4次産業革命のイノベーションとサイバーセキュリティ対策

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 経済学がおもしろい

VEC事務局長 / 株式会社ICS研究所 村上 正志 - セキュアなクラウドで本格的IoT時代到来

VEC事務局長 村上 正志

企業にとってのIoT社会とサイバーセキュリティ対策の意味

IoT社会への参加はするが、投資になるサイバーセキュリティ対策は、控えているという経営方針は、いかがなものであろう。

私たちが世界史で学んだ中で、「大航海時代」が15世紀中ごろから始まっている。なぜ、大西洋、インド洋、太平洋を渡ることができたのか。コロンブスが新大陸(実際には島だったが)を発見したから? いえいえ、船の構造が変わったからであり、航海術が急速発展したからです。大航海時代は、世界の港を船でつなげることで物流が大きく変わりました。ビジネスの規模が変わりました。大航海時代になって障害になったことが、海賊の登場です。それまで海賊は海岸近くを通る船を襲っているものでしたが、大航海時代になって、大海原をまたにかけた海賊船(パイレーツ)が登場した訳です。商船も武装するようになったり、海軍が守る護送船団を組んで航行するようにもなったりしまった。それが英西戦争や、英仏戦争や、英蘭戦争などになっていった歴史でもある。現代、IoTは情報通信の大航海時代なのかも知れない。

ここから、現代の現実の話に変わっていきますが、米国のエネルギー業界においては、2003年に発生した発電所監視システムを標的にしたサイバーインシデントで265の発電所で、508ユニット分の発電機が停止(61,800MW相当)した事例で「SCADAシステムのアラームプロセッサー障害により、オペレーターが適切に運用できず」トリップに至ったことなど深刻な事態があった。その後も原子力発電所が緊急停止したり、化学プラントが爆発したりのサイバー攻撃事故が発生している。

米国以外では、2011年8月に日本の医薬品製造会社が、サイバー攻撃により80万ドルの損害を出した。2014年12月にドイツの鉄鋼所が制御システムへのサイバー攻撃で操業停止に至った事件、2016年1月にウクライナの70万世帯の電力がサイバー攻撃により停電する事件などが発生している。どこの国化も明かされていないが、2016年3月に水処理施設で化学薬品の量を決めるIBM AS/400システムがサイバー攻撃を受けて、化学薬品の量を変更されて、SCADA制御システムが制御してしまったという報告も公開されている。

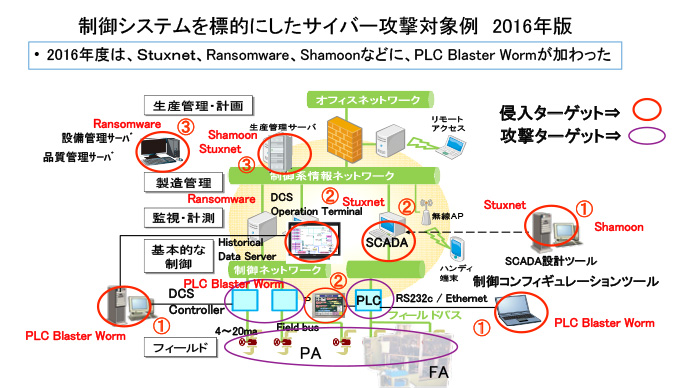

サイバー攻撃手法においては、2003年以後も様々なWormがインターネット上で発見され、2010年にはStuxnetが登場し、その後、Shamoon、Ransomware、Dragonfly、PLC Blaster Wormなどが明らかとなっている。最近では、2016年4月には、公共事業会社ランシング電力が、Ransomware攻撃により施設内のコンピュータシステムをオフラインに落とされ(自動から全手動に)、操業停止に至った。

2011年には米国ICS-CERTのインシデント対応件数が増えてきたこともあり、2012年にエネルギー業界の制御システムを対象のNERC CIPが出され、2014年には罰則法令が執行された。その後、その法対応を怠って罰則金を払えず倒産した電力会社もある。

国内の重要インフラでは、日本政府が出している「サイバーセキュリティ基本法」(2014年11月6日成立)、「サイバーセキュリティ2015」、「重要インフラにおける情報セキュリティ確保に係る安全基準等策定指針」(第4版)(2015年5月25日)、「重要インフラの情報セキュリティ対策に係る第3次行動計画」(2015年5月25日)、「サイバーセキュリティ経営ガイドライン」(2016年12月28日)、「サイバーセキュリティ2016」(8月に閣議決定予定)をベースに、電力業界、石油業界、化学業界などプラント系の制御装置で使用するDCSに求められるセキュア仕様を具現化していかなければならない。

制御システムセキュリティを取り上げた国際標準規格整備機関では、サイバー攻撃の手法などを研究し、その対策におけるセキュア検証の評価基準を規格化したIEC62443が2011年あたりから制定を急がれ、それにかかわったエキスパートを持つ制御ベンダは、自社の工場の制御システムセキュリティ対策を2012年から2014年にわたり実施してきた。

DCSやPLCの製品だけの強化だけではなく、DCSやPLCなどコントローラが置かれている環境やそれを使って操業する環境についての制御システムセキュリティ対策を含めて、DCS製品のセキュリティ仕様をまとめていく必要がある。

中央操作室では、連続操作が基本で、安全操業のための緊急操作ができるようになっていなければならない。そういった機能安全など安全操業を目的とした操作の可用性を優先する。さらに、安全性を脅かすサイバーセキュリティ検知条件を安全シーケンスに加えることも今後検討していくことが求められている。

制御コントローラがある計算機室の制御装置キャビネットは、鍵をかけてセキュリティ管理を行っているが、定期改修工事実施時に外部業者が点検作業や改造工事のために計算機室などへ入ってPCやデバイスを使った作業を実施するなどの現場管理面とコントローラ製品を扱った作業面でのセキュリティ管理についての課題も存在する。

コントローラを標的にしたサイバー攻撃に対してどのような攻撃が技術的に、現場の機会的に存在するのかも考慮することになり、更に、サイバーインシデント検知機能とその後の回復作業を考慮することもNERC CIP及びIEC62443-4には記載されている。

2016年8月2日に、内閣サイバーセキュリティセンターNISCから、「企業経営のためのサイバーセキュリティの考え方」が出されました。

http://www.nisc.go.jp/conference/cs/jinzai/wg/index.html

IoTを取り入れて企業連携を作り出し、今までにないビジネスの世界を作り出すには、サイバーセキュリティ対策に投資をして、安全でより高度な企業価値を作り出すことであり、より発展した社会を創り出すことに寄与することにもなり、今後の企業の取り組みとして重要であることを説いている。

企業リスクには、リスク予測損失、リスク評価損失、内部失敗損失、外部失敗損失の四つを考えてリスクマネージメントしていく必要があるが、サイバーセキュリティ対策は、リスク予測損失とリスク評価損失の二つに加わる投資である。その目的は、内部失敗損失や外部失敗損失を低減することであり、初期投資を越えるとリスク予測損失とリスク評価損失としても削減できる投資であることに気付いていただきたい。それに、IoT時代になっても、安全レベルを上げることで企業価値は、高く評価される時代になっていくことは、想定できる範囲と思います。

“IoT時代に船出するには、企業強化対策が不可欠です。”