2016年 - VECサロン

2016年

- IoT時代の制御システムセキュリティ対策の要件

VEC事務局長 / 株式会社ICS研究所 村上 正志 - ユーザー企業が抱える課題や求められる対応

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 経済産業省「サイバーセキュリティ経営ガイドライン」の解説

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 人材育成の秘訣

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 企業にとってのIoT社会とサイバーセキュリティ対策の意味

VEC事務局長 / 株式会社ICS研究所 村上 正志 - Industry 4.1 J Architecture Concept for More Security and Flexibility to the Factory

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 海外の先進企業の事例に学ぶ ~Schneider Electric社のIoT取り組み事例~

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 制御システムセキュリティ対策の人材教育

VEC事務局長 / 株式会社ICS研究所 村上 正志 - IoT/CPSの実現を支える制御システムセキュリティ対策の重要性

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 第4次産業革命のイノベーションとサイバーセキュリティ対策

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 経済学がおもしろい

VEC事務局長 / 株式会社ICS研究所 村上 正志 - セキュアなクラウドで本格的IoT時代到来

VEC事務局長 村上 正志

経済産業省「サイバーセキュリティ経営ガイドライン」の解説

経済産業省が2015年12月28日に公表した「サイバーセキュリティ経営ガイドライン」の解説書が欲しいというご要望が多くあったことで、以下を考慮して弊社が独自に作成したものがこれである。

この解説は、「サイバーセキュリティ基本法」(2014年11月6日成立)、内閣サイバーセキュリティセンターNISCの「サイバーセキュリティ2015」、「重要インフラにおける情報セキュリティ確保に係る安全基準等策定指針(第4版)(2015年5月25日)」、「重要インフラの情報セキュリティ対策に係る第3次行動計画(2015年5月25日)」、及び、制御システムセキュリティの国際標準規格IEC62443-2-1に基づいて経済産業省がつくったCSMS認証制度などをベースに、制御システムを標的にしたStuxnet、Ransomware、Shamoon、PLC Blaster Wormなどのサイバー攻撃手法の実力を考慮してどう対策すれば良いかを考慮したものである。

解説表記にあたり、まず、経済産業省が公開している文章があって、その後に、【ICS研究所 解説】のところに記載した文章が弊社の解説である。

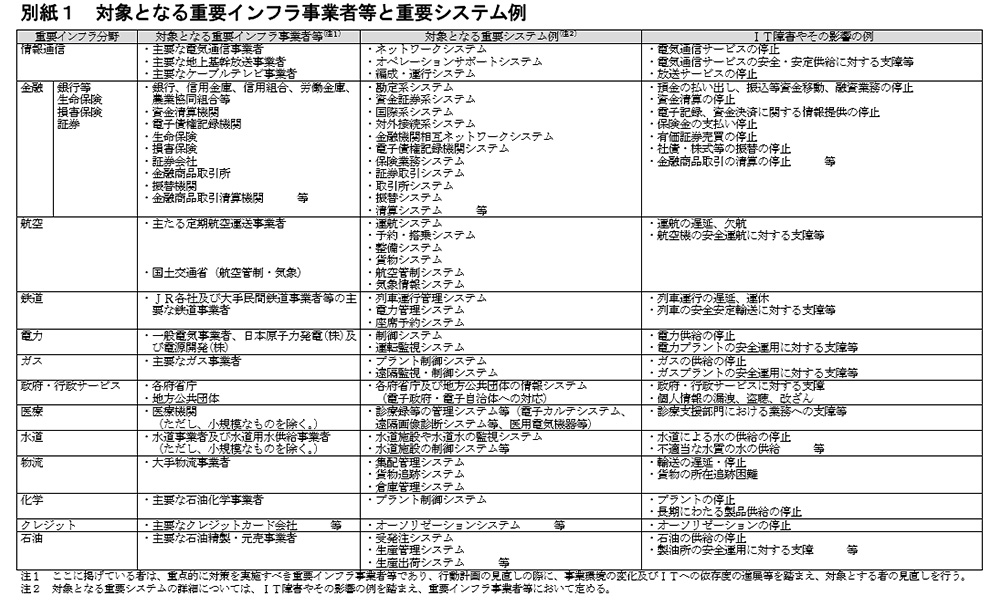

尚、対象となるシステムは、「重要インフラの情報セキュリティ対策に係る第3次行動計画(2015年5月25日)」の別紙1に記載されている。

この表が示す対象となる重要システム例から、制御システムセキュリティ対策が含まれていることは、ご理解いただけると思う。

1. サイバーセキュリティ3原則

「サイバーセキュリティ3原則」については、ガイドラインに解説が記載されているが、製造業や制御製品を開発している企業にとって、どのような意味合いを持つかについて解説する。

(1) 経営者は、IT 活用を推進する中で、サイバーセキュリティリスクを認識 し、リーダーシップによって対策を進めることが必要

(解説)

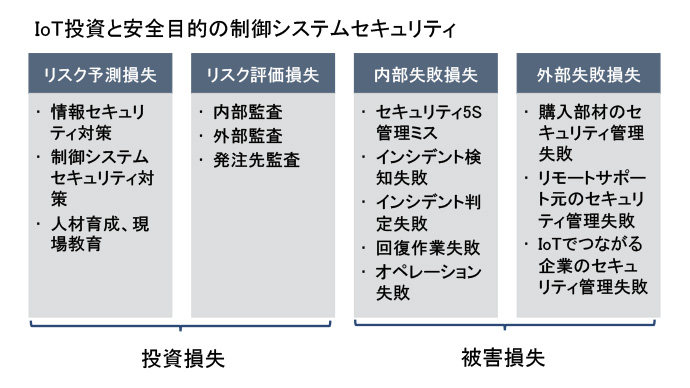

セキュリティ投資に対するリターンの算出はほぼ不可能であり、セキュリティ投資をしようという話は積極的に上がりにくい。

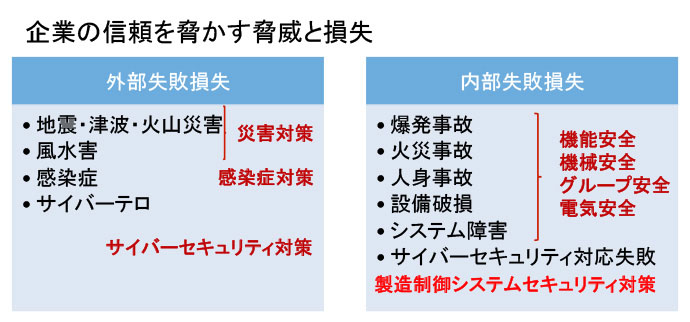

また、サイバー攻撃などにより情報漏えいや事業継続性が損なわれるような事態が起こった後、企業として迅速かつ適切な対応ができるか否かが会社 の命運を分ける。

このため、多様な経営リスクの中での一つのリスクとして、サイバーセキュリティリスクを経営リスクの中に適切に位置づけ、その対応について組織の内外に対応指針を明確に示しつつ、経営者自らがリーダーシップを発揮して経営資源を用いて対策を講じることが必要である。その際、変化するサイバー セキュリティリスクへの対応や、被害を受けた場合の経験を活かした再発防止も必要である。

ICS研究所 解説

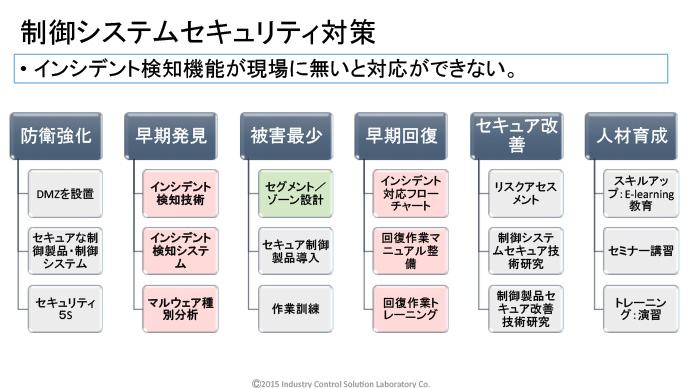

製造システムを標的にしたサイバー攻撃によって操業停止に至ると、企業が年間計画している売り上げが減ることになる。製造している製品や製造するのに必要な素材や製造プロセスで使用している危険物質がある場合は、爆発事故や火災事故に至るリスクが発生する。製品検査機が標的の場合は、検査結果が既定の基準を満たしていなくても合格する場合もある。製造操業での機能安全や機械安全やグループ安全の完全性を損ねるサイバー攻撃もある。製品開発の環境を標的にした場合は、コントローラや製品デバイスが持つ機能仕様に無い動きをするWormを製品に仕込まれるリスクも高くなっている。欧米の企業や公的機関や関連施設を標的にしていたハッカー集団が、2015年になって日本も標的にするようになったことで、サイバーインシデント件数が増えてきているので、その認識に立って企業経営をしていく必要がある。投資面では、サイバーインシデント検知機能がなければ、被害が広がった後に気づくことになる。気づいたとしても回復処理ができなければ、操業停止日数も長くなり、サプライヤーへ回復作業委託で高額の出費になってしまう。結局、セキュアな制御システムへ改善することになる。ならば、計画的にセキュアな制御システムへ改善することに投資する方が経営安定につながる。

(2) 自社は勿論のこと、系列企業やサプライチェーンのビジネスパートナー、 ITシステム管理の委託先を含めたセキュリティ対策が必要

(解説)

サプライチェーンのビジネスパートナーやITシステム管理の委託先がサイバー攻撃に対して無防備であった場合、自社から提供した重要な情報が流出してしまうなどの問題が生じうる。

自社のみならず、サプライチェーンのビジネスパートナーや ITシステム管理の委託先を含めたセキュリティ対策を徹底することが必要。

ICS研究所 解説

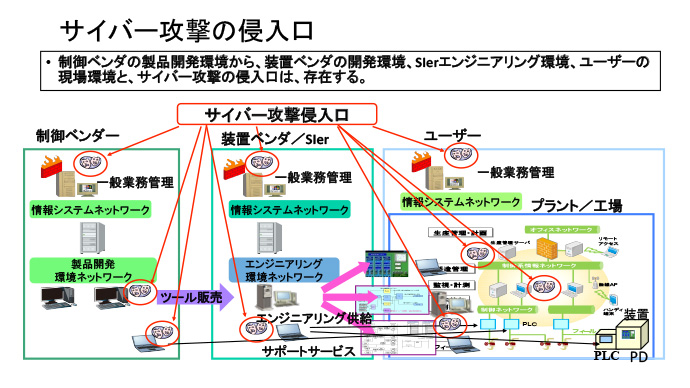

自社の現場だけのサイバーリスクと考えるのではなく、サプライヤー企業や装置・機械メーカーも、SCMでつながる関連企業も、サイバーセキュリティ対策ができていなければ、サイバーリスクは自社にも及ぶことになる。装置や機械やロボットや制御製品を供給している顧客への責任も存在することから、発注仕様書にも、受け入れ検査にも、サイバーセキュリティ対策に関するセキュア試験や脆弱性情報管理での相互連携が必要となる。PLC Blaster Wormの登場で、PCやサーバを利用しなくてもコントローラやデバイスにWormを仕込むことができることで、より一層、製品開発環境のセキュア健全性が求められる。

(3) 平時及び緊急時のいずれにおいても、サイバーセキュリティリスクや対策、対応に係る情報の開示など、関係者との適切なコミュニケーションが必要

(解説)

事業のサイバーセキュリティリスクへの対応等に係る情報開示により、関係者や取引先の信頼性を高める。

万一サイバー攻撃による被害が発生した場合、関係者と、平時から適切なセキュリティリスクのコミュニケーションができていれば,関係者や取引先の不信感の高まりを抑え、説明を容易にすることができる。また、サイバー攻撃情報(インシデント情報)を共有することにより、同様の攻撃による他社への被害の拡大防止に役立つことが期待できる。

事業のリスク対応として平時から実施すべきサイバーセキュリティ対策を行っていることを明らかするなどのコミュニケーションを積極的に行うことが必要である。

ICS研究所 解説

自社の工場のサイバーセキュリティリスクを低減させるために、自社内にそれができる人材がいれば良いが、なかなかそれは難しいのが現状であろう。さらに顧客の工場の制御システムや制御装置のサイバーセキュリティ対策を助言できる実力を持つシステムエンジニアもなかなかいないのが実状である。そこで、セキュア改善手法を知る専門家のコンサルティングが求められるので、そのコミュニケーションチャンネルを確保したり、セカンドオピニオンのコンサルティングの協力を得たりする必要がある。そしてその体制を構築していくことが今後重要となってくる。そのためにも、制御システムセキュリティ対策のセキュアなシステム設計ができる人材育成が重要となる。

2. サイバーセキュリティ経営の重要10項目

指示1

サイバーセキュリティリスクへの対応について、組織の内外に示すための方針(セキュリティポリシー)を策定すること

ICS研究所 解説

個人情報のセキュリティ保護とは違う。企業経営でサイバーセキュリティリスクを認識しており、顧客や関連企業への責任を果たすことを宣言するものである。企業の機密情報は、顧客情報から提供している製品に関する情報から製造システム情報などもその範囲に入る。また、設備や製造システムや製品開発環境や製品検査環境のセキュア性も維持管理していくことも含む。

宣言文の例:

「計画的にサイバーセキュリティ対策を情報システムや制御システムに施し、サイバーセキュリティ対応ができる人材育成にも力を入れていくことを宣言する」

「サイバーセキュリティ対策における情報を関連企業とも共有し、顧客の利益を守るべく努力していく」

など

さらに、実施計画には、具体的に、どの製造システムにどのようなインシデント検知を施し、どのような監視システムを設置し、どのような対応作業を実施するかを示したインシデントフローチャートを作成しマニュアル整備を行い、実際の回復作業トレーニングを施していくことなども明確に示していくことになる。

指示2

方針に基づく対応策を実装できるよう、経営者とセキュリティ担当者、両者をつなぐ仲介者としての CISO等からなる適切な管理体制を構築すること。 その中で、責任を明確化すること

ICS研究所 解説

サイバーセキュリティ対策を情報システムや制御システムに施し、人材育成にも力を入れていくには、それをミッションとする組織が必要となる。その組織は、各関連部門を越えて仕事することになるので、専任スタッフと部門内スタッフとの横の連携が重要となってくる。当然、各部門長は、この組織のミッションに協力し、部門としての役割を果たしていくことが求められる。装置、機械、ロボット及び制御製品のベンダ企業としては、企業内の情報システムセキュリティや制御システムセキュリティ対策だけでなく、顧客に供給している制御製品に関する脆弱性情報管理についてもその責任者を決め関連部門の協力を得てミッションを果たしていくことになる。

指示3

経営戦略を踏まえて守るべき資産を特定し、セキュリティリスクを洗い出すとともに、そのリスクへの対処に向けた計画を策定すること

ICS研究所 解説

製造部門を持つ企業は、その製造システムの操業継続が重要であり、製品開発部門を持つ企業は、その製品が顧客の信頼を得てそれを維持できるべく、セキュア仕様を持ち、セキュアレベルを検査できる体制を構築していくことが求められる。そのためには、製品開発環境のセキュア健全性を確保し、セキュアコーディングチェックレベルを上げてこれを管理し、セキュア性能検査ツールの整備を行い、製品のセキュア性能をメーカーとして保証できる体質強化を計画的に実施していくことが求められる。そのために必要となるスタッフの実力向上のために人材育成を計画し、実行していく必要がある。

指示4

計画が確実に実施され、改善が図られるよう、PDCAを実施すること。また、対策状況については、CISO等が定期的に経営者に対して報告をするとともに、ステークホルダーからの信頼性を高めるべく適切に開示すること。

ICS研究所 解説

サイバーセキュリティ対策を計画し、実施していくには、PlanとDoとCheckとActionを回していくことが重要となるが、CheckとActionを確実に実施していくための仕組みを考える必要がある。そしてそれは経営者に見える形で実施するとともに、企業経営におけるステークホルダー(顧客、株主、関連企業などで、企業によって範囲も重みも異なる)からの信頼性を維持するために対処していく必要がある。情報を公開しなかったことで信頼性を損なうことは避けるべきである。

指示5

系列企業やサプライチェーンのビジネスパートナーを含め、自社同様に PDCAの運用を含むサイバーセキュリティ対策を行わせること

ICS研究所 解説

製品を供給している企業は、その製品の主要部品調達企業もサプライチェーンパートナーとなる。系列企業とサプライチェーンのビジネスパートナーを含め、サイバーセキュリティ対策を行うには、発注先については予め要求する制御システムセキュリティ対策事項をまとめて通知し、それについての管理体制を話し合い、発注元が行う監査を実施し、顧客の監査を受け入れることでお互いの信頼関係を強化していくとともに、サイバーセキュリティ対策を向上させていくことができる。

指示6

PDCAの運用を含むサイバーセキュリティ対策の着実な実施に備え、必要な予算の確保や人材育成など資源の確保について検討すること。

ICS研究所 解説

サイバーセキュリティ対策を実施していくには、情報システムセキュリティや制御システムセキュリティセキュリティの人材育成を計画的に実施していく必要がある。情報システムはアウトソーシングすることはできるが、製品開発や生産技術やサイバーセキュリティ対策の各ノウハウは企業活動にとって重要な資源となっている。そのために必要な予算の確保や人材育成に企業は力を入れていくことが必要であると考えられる。特に、今後IoTの時代を本格的に迎えるにあたって、準備は急がれると考えられる。また、社内の人事評価やキャリアパスについてもサイバーセキュリティ対策(制御システムセキュリティ含む)の人材項目を入れていくことをお勧めする。

指示7

ITシステムの運用について、自社の技術力や効率性などの観点から自組織で対応する部分と他組織に委託する部分の適切な切り分けをすること。また、他組織に委託する場合においても、委託先への攻撃を想定したサイバーセキュリティの確保を確認すること。

ICS研究所 解説

企業経営において情報システムの運用については、部分的にアウトソーシングすることも企業経営の選択の一つとなっていくであろう。その場合においても委託先の企業でのサイバーセキュリティ対策は、責任分担を明確にし、自社内の担当部門と連携し、その実力面を確保しておく必要がある。アウトソーシングの丸投げは企業経営の不安定を作り出してしまうので、要注意である。

指示8

攻撃側のレベルは常に向上することから、情報共有活動に参加し、最新の状況を自社の対策に反映すること。また、可能な限り、自社への攻撃情報を公的な情報共有活動に提供するなどにより、同様の被害が社会全体に広がることの未然防止に貢献すること

ICS研究所 解説

サイバー攻撃のレベルは日々向上していることから、産業界で情報共有することが重要となってくる。そこで可能な限り自社への攻撃情報を公的な機関に提供する活動に参加して欲しいという意味である。但し、企業におけるステークホルダーへの信頼確保は、企業の責任となるので、「可能な限り」という表現を用いている。

指示9

サイバー攻撃を受けた場合、迅速な初動対応により被害拡大を防ぐため、 CSIRT(サイバー攻撃による情報漏えいや障害など、コンピュータセキュリティにかかるインシデントに対処するための組織)の整備や、初動対応マニュアルの策定など緊急時の対応体制を整備すること。また、定期的かつ実践的な演習を実施すること。

ICS研究所 解説

企業内にCSIRT(Computer Security Incident Response Team)組織を整備し、インシデントフローチャートや回復を行うためのマニュアル整備や初動対応能力や回復能力を高めるトレーニングを実施していくこと。

指示10

サイバー攻撃を受けた場合に備え、被害発覚後の通知先や開示が必要な情報項目の整理をするとともに、組織の内外に対し、経営者がスムーズに必要な説明ができるよう準備しておくこと

ICS研究所 解説

サイバー攻撃を受けた場合に備えて、被害発覚後の通知先や情報開示手続きや経営者への報告や企業経営判断と対処及び社外への説明がスムーズに実施できるように準備しておくことが求められている。

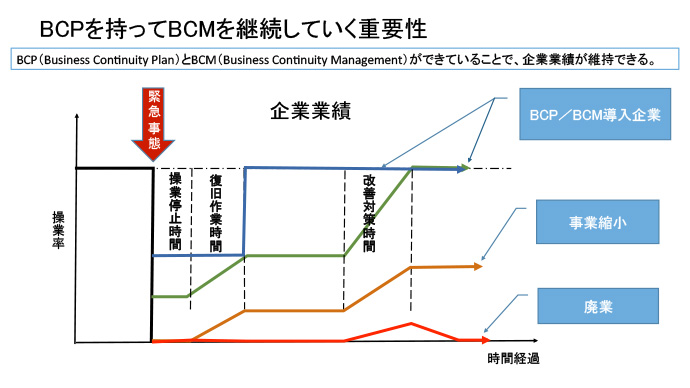

当然、企業としてHSE:健康(Health)、安全(Safety)、環境(Environment)への取り組みを包括したHSEマネジメントシステムを維持するためにもサイバーセキュリティ対策は重要である。また、企業が自然災害、大火災、テロ攻撃などの緊急事態に遭遇した場合において、事業資産の損害を最小限にとどめつつ、中核となる事業の継続あるいは早期復旧を可能にするために、平常時に行うべき活動や緊急時における事業継続のための方法、手段などを取り決めておくBCP(Business continuity Plan事業継続計画)と、そのマネージメントであるBCM(Business continuity management)の一環としてのサイバーセキュリティ対策は重要である。

3. 重要インフラサービスとサービス維持レベル

重要インフラにおけるサービス維持レベルについては、「重要インフラの情報セキュリティ対策に係る第3次行動計画(2015年5月25日)」の別紙2に記載している。

例えば、

- 電力

ITの不具合により、供給支障電力が10万キロワット以上で、その支障時間が10分以上の供給支障事故が生じないこと - ガス

ITの不具合により、供給支障戸数が30以上の供給支障事故が生じないこと - 水道

ITの不具合により、断減水、水質異常、重大なシステム障害のうち給水に支障を及ぼすものが生じないこと - 化学

ITの不具合により、石油化学製品の供給に著しく重大な支障が生じないこと - 石油

ITの不具合により、石油の供給の確保に支障が生じないこと

である。

これに問題があるときは、重要インフラ業者は政府機関に届け出をしなければならない。つまり、対象となる制御システムにサイバー攻撃受けて重要インフラがサービス維持レベルを維持できない場合は、政府に届け出を義務付けている法令に従うことを指示していることになる。

4. 経営者が実施しなければならない10項目

「サイバーセキュリティ経営ガイドライン」には、経営者に以下の10項目を実施するように記載している。以下、その文面である。

経営者は、CISO等に対して、以下の10項目を指示し、着実に実施させることが必要である。

リーダーシップの表明と体制の構築

(1) サイバーセキュリティリスクの認識、組織全体での対応の策定

(2) サイバーセキュリティリスク管理体制の構築

サイバーセキュリティリスク管理の枠組み決定

(3) サイバーセキュリティリスクの把握と実現するセキュリティレベルを踏まえた目標と計画の策定

(4) サイバーセキュリティ対策フレームワーク構築(PDCA)と対策の開示

(5) 系列企業や、サプライチェーンのビジネスパートナーを含めたサイバーセキュリティ対策の実施及び状況把握

リスクを踏まえた攻撃を防ぐための事前対策

(6) サイバーセキュリティ対策のための資源(予算、人材等)確保

(7) ITシステム管理の外部委託範囲の特定と当該委託先のサイバーセキュリティ確保

(8) 情報共有活動への参加を通じた攻撃情報の入手とその有効活用のための環境整備

サイバー攻撃を受けた場合に備えた準備

(9) 緊急時の対応体制(緊急連絡先や初動対応マニュアル、CSIRT) の整備、定期的かつ実践的な演習の実施

(10) 被害発覚後の通知先や開示が必要な情報の把握、経営者による説明のための準備

5. 怠った場合のシナリオとチェックシート

次に「サイバーセキュリティ経営ガイドライン」には、実施しなければならないことを怠った場合のシナリオと対策例を示しており、さらに経営におけるチェックシートも掲載している。

6. まとめ

経済産業省から出ている「サイバーセキュリティ経営ガイドライン」に従うことは、計装制御システムにおける安全と安定操業を継続していくことへの制御システムセキュリティ対策を実施していくことにもなる。

具体的には、インシデント検知が装備されていない制御システムや制御装置では、サイバー攻撃を受けていることさえも判らない。インシデント対応のフローチャートやマニュアルやツールが予め整備されていなければ、「やれ」と言われても対処のしようがない。それにマニュアルがあっても、いざ実施という時に事前トレーニングが無ければ失敗する確率も高い。現場の制御システムや制御装置をセキュアにしてサイバーセキュリティ対策を実施しようとしても、セキュアレベルを上げることができる制御製品でなければ、セキュア改善のレベルもそれほど上がってこない。

では、どうやってそれを実現するのか、そのために何を知り、何を対策しなければならないのか。セキュアな制御製品の発注仕様書はどう書けば良いのか。セキュアな制御システムにはどのようなセキュア試験項目を入れれば良いのか。解らないのが実情であろう。その「制御システムセキュリティ対策」を解説しているのが、弊社のeICS e-learning教育ビデオ講座である。

<参考資料出展元>

経済産業省サイト http://www.meti.go.jp/press/2015/12/20151228002/20151228002.html

NISCサイト http://www.nisc.go.jp/materials/index.html

eICSサイト https://www.ics-lab.com/e/