2016年 - VECサロン

2016年

- IoT時代の制御システムセキュリティ対策の要件

VEC事務局長 / 株式会社ICS研究所 村上 正志 - ユーザー企業が抱える課題や求められる対応

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 経済産業省「サイバーセキュリティ経営ガイドライン」の解説

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 人材育成の秘訣

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 企業にとってのIoT社会とサイバーセキュリティ対策の意味

VEC事務局長 / 株式会社ICS研究所 村上 正志 - Industry 4.1 J Architecture Concept for More Security and Flexibility to the Factory

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 海外の先進企業の事例に学ぶ ~Schneider Electric社のIoT取り組み事例~

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 制御システムセキュリティ対策の人材教育

VEC事務局長 / 株式会社ICS研究所 村上 正志 - IoT/CPSの実現を支える制御システムセキュリティ対策の重要性

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 第4次産業革命のイノベーションとサイバーセキュリティ対策

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 経済学がおもしろい

VEC事務局長 / 株式会社ICS研究所 村上 正志 - セキュアなクラウドで本格的IoT時代到来

VEC事務局長 村上 正志

第4次産業革命のイノベーションとサイバーセキュリティ対策

資料ダウンロード(115KB)

資料ダウンロード(115KB)

PDF形式 / 5ページ2012年にドイツでIndustrie4.0が始まり、2013年に米国ではIndustrial Internet、2014年に日本では第4次産業革命、と言われるイノベーションは、2002年頃から日本で始まった「見える化」とは違い、クラウドを利用して「現場の課題」を画期的に改善するソリューションである。しかも、サイバー攻撃が頻繁にあるインターネット時代にサイバーセキュリティ対策は必須である。つまり、「革命」と言っているのであるからインパクトがあるイノベーションでなければ第4次産業革命とは言えない。

これらの動向を以下に取り上げてみて、制御システムや制御システムや機械オートメーションにおいて、この時代のトレンド対応として何が必要とされるのかを検討してみる。

1. 「見える化」と「第4次産業革命」

現場の設備の稼働時間を見て交換部品のTBMを実施したり、寿命限界による故障発生の予兆を捉えて交換部品を限界まで使用するCBMを実施したり、生産している製品の品質データをトレース管理したりするのは、「見える化」である。

現場のServerでこれらの課題を行う場合、現場Serverの能力で扱える設備の数や処理時間に限界があり、現場設備すべてに対応できることができないこともある。

クラウドは、ハードウェア依存をしないところに特徴があり、処理時間を優先すると設備の交換部品は幅広く管理できるようになる。

「第4次産業革命」では、クラウドの利活用で現場の課題を解決できるところにポイントがある。

クラウドもインターネットを使用したパブリッククラウドとインターネットを使用しないプライベートクラウドの二種類がある。インターネットを使用する場合、サイバー攻撃のリスクを抱える。インターネットを使用しない場合は、現場のマルウェア侵入対策のサイバーセキュリティ対策を実施することに集中すれば良い。

今のクラウドでできることは、いくつもある。

- ビッグデータ処理では、現場の多数の時間系列計測データを扱うことができる。

- 映像解析処理でロボットの動きや人の行動パターン認識情報を取り出すことができる。

- クラウドでできる現場のセキュリティ監視を現場と連携させることができる。

- 必要となる高機能のアプリケーションを組み合わせて利用できる。

これらの機能を使って現場にイノベーションを起すことが可能となる。

では、どのようなイノベーションが可能になっているかを下記に示す。

- 今まで現場のServerの能力制限で一部の主要な設備のTBM・CBM管理しかできなかったが、プライベートクラウドを使用することですべての設備に広げることができる。CBMの道具としては、消費電力パターン解析などの計測データだけでなく、映像、音、Machine Learningを活用した高度パターン認識などを使用できるようになる。

- 映像解析処理で動きのパターンが取り出せることで動的振舞い監視が可能となる。

- プライベートクラウドにインシデント解析と監視のサーベイランスシステムを構築できる。

- 現場の様々なデータや情報をミラーリングでプライベートクラウドに上げることで、事故解析で使用できるプラントデコーダを構築できる。

- 現場の制御とプライベートクラウドのシミュレータの比較で制御の振舞い監視ができる。その結果を利用して現場へのオペレーションナビゲーションができる。

- 生産技術センターのServerと生産現場をセキュアにつなげることができ、しかも大容量のデータを授受できるようになる。

では、それらの結果が現場にどのように反映されるかというと、以下に示す。

現場の装置をウェアラブルコンピュータグラスや情報端末のカメラから取り込んだ映像をディスプレイで見た時に、その装置の生産効率、製品が入って出るまでのタクトタイム、一つの製品を生産するに必要なエネルギー消費量、稼働時間、寿命近い交換部品リスト、一番多く交換している部品リストランキングなどのデータを装置に重ねて見えるようにすると、現場で扱う管理情報や作業環境は画期的に変わってくる。

つまり、装置の中の計測データや演算処理データやCBM履歴データなど必要な制御上のデータをクラウドにミラーリング機能でリアルタイムにアップする。クラウドに上がったデータや情報から、上記の現場で欲しいデータを高速に演算して、現場の人が手に持って装置にかざすと、カメラでとらえた装置の映像の上に、欲しい演算結果や情報を上書きして見せてくれる。それにより現場の作業インフラ環境が変わる。それによって現場の作業で必要となる時に必要な情報を手元に取り込むことができる。

そこまでのイノベーションとなれば、第4次産業革命と言えるのではないか。

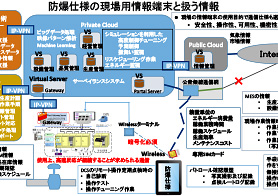

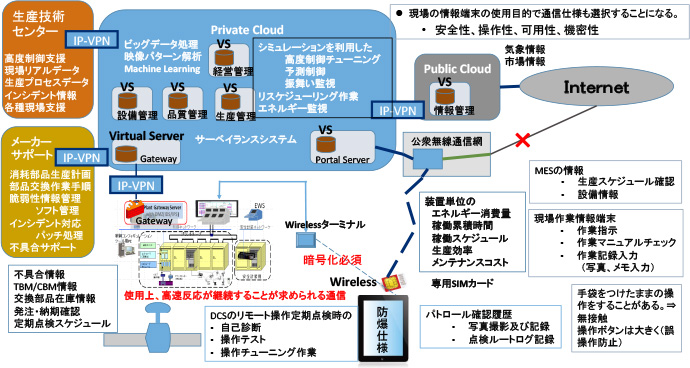

防爆仕様の現場用情報端末と扱う情報

インターネットを使用するIndustry4.0ではIEC62541(OPC UA)をセキュアな通信仕様として指定しているがOPC UAのServerを搭載している制御製品はまだ多いとは言えない。また、OPC UAのClient製品が少ない。それに比べて、プライベートクラウドと現場を接続するのにインターネットを使わないので現場のServer製品のミラーリング機能でプライベートクラウドにデータや情報を容易に上げることができる。

つまり、プライベートクラウドを使用して、国内外の工場と生産技術センターをつなげる太くてセキュアな光ケーブルがつながると考えてもメリットはある。

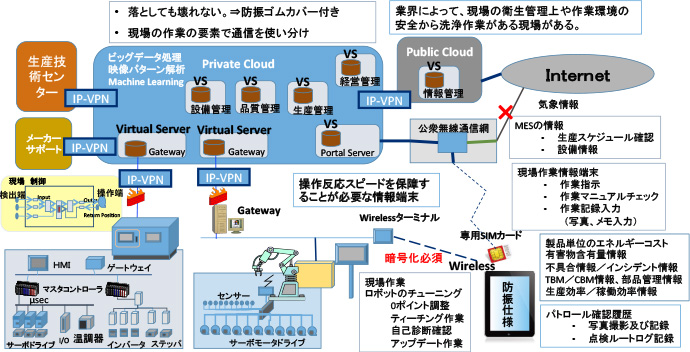

防振対策した現場情報端末と扱う情報

2. 現場思考の産業革命

欧州などへ製品を輸出する時にその製品を生産するにどれだけのエネルギーを使用したかを申告しなければならない対象製品がある。そのエネルギー量を算出するのに生産に使用している装置や機械のエネルギー消費量を測定しておく必要がある。

その装置や機械単位にエネルギー消費量を測定してみると以下の管理も可能になる。つまり、製品の生産をするのにエネルギーコストを低く抑えた生産プロセス単位の装置や機械の選択判断ができるようになる。それを生産する製品のロット単位で使用する装置や機械を選択することで利益を確保した生産計画が可能となってくる。また、装置や機械の不調情報をデータで判断して生産ラインから外して不具合修理することもできるようになる。つまり、現場の判断も不良兆候検知だけでなく統計データもみたり、交換部品の在庫情報から発注・納期の情報も手元にしながら、管理判断、作業判断ができたりするインフラ環境は現場を支えることになり、現場思考の産業革命(Industry Innovation)と言えるのではないだろうか。

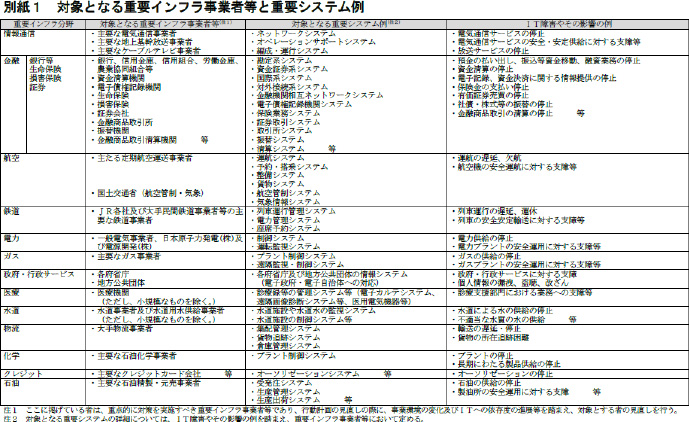

3. 「サイバーセキュリティ経営ガイドライン」

経済産業省が2015年12月28日に「サイバーセキュリティ経営ガイドライン」を公示した。その中には、3原則と10項目の指示が記載されており、「怠った場合の対策」までが示されている。また、内閣サイバーセキュリティセンターの「安全基準等」や「第3次行動計画改定」及び「サイバーセキュリティ2015」においても、対象となる重要インフラの制御システムまで具体的に示している。

つまり、2020年の東京オリンピックパラリンピック大会でサイバー攻撃の影響があると日本の信用が落ちるだけでなく、官民協力の下で進めているインフラ輸出などに影響が出るダメージを考慮しての対策とも言われている。情報セキュリティの中に制御システムセキュリティが含まれていることになっているが、制御システムセキュリティ対策の基本は、安全確保と防衛力と回復力の強化と機密情報管理で安定操業の信頼を維持することにある。

重要インフラの情報セキュリティ対策の第3次行動計画改定案

インターネットを使わないプライベートクラウドを使用することでサイバー攻撃のリスクが減るし、現場から侵入するマルウェアやテロ行為対策に専念することができる。

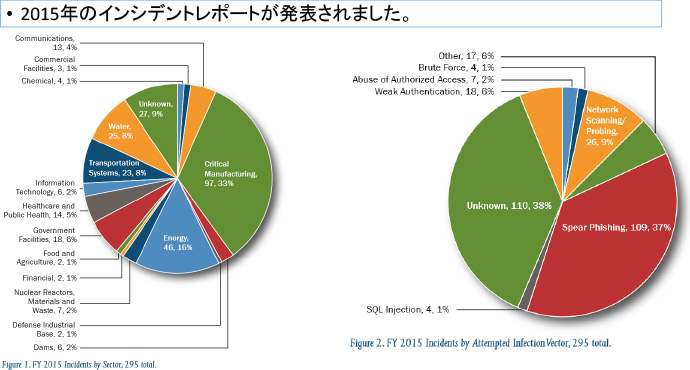

米国ICS-CERTによる2015年のインシデントレポートが公開されている。

米国国土安全保障省のICS-CERTの報告

https://ics-cert.us-cert.gov/monitors/ICS-MM201512

このICS-CERTの報告内容から見るに2014年頃から増えてきたCritical Manufacturing Sectorは33%にも達している。制御製品が標的になってきていることから問題は深刻化している。

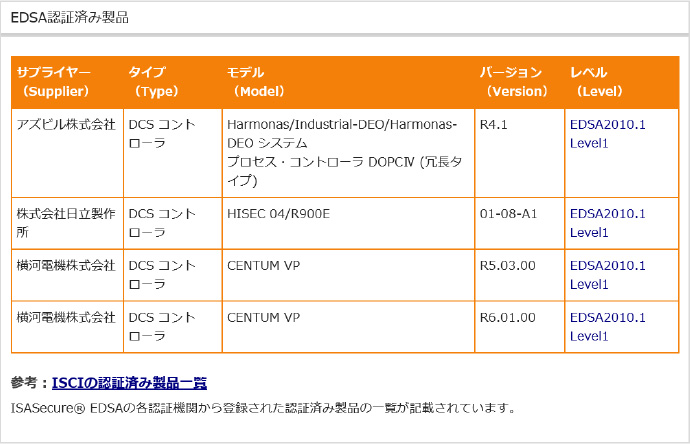

EDSA認証取得制御製品

http://www.cssc-cl.org/jp/certified_devices/index.html

セキュアな制御システムや制御装置、機械を設計使用した場合、ISA SecureのISCIの認証制度EDSA認証に合格している日本の技術研究組合制御システムセキュリティセンターCSSCで合格している制御製品は、2015年末の段階で4製品にとどまっている。米国でEDSA認証を取得している11製品の内日本企業の制御ベンダー製品は、5製品である。まだまだ少ない。

セキュアな制御製品を使用してセキュアな制御システムを設計しようとしてもネットワークにつながるコンピュータ機能を持つデバイスやコントローラやServerにClient製品がセキュアでなければ、セキュアレベルが一番低い製品のセキュリティレベルにその制御システムはなってしまう。

また、セキュアレベルが低い製品とEDSA認証を取得した製品をつなげる場合、通信プロトコルの都合上セキュアレベルを下げて設定しなければ動かない場合もある。この問題を解決するためにもEDSA認証を取得した制御製品を増やすことが重要になってくる。

また、インシデント検知機能がある制御製品でありながら、ログデータを取り出すのに制御を止めなければならない制御製品の取り扱い仕様はいただけない。セキュアな制御製品はどうあるべきかは重要であり、そのサイバーセキュリティ対策における制御システムセキュリティ対策の常識をもっと学んでいただきたい。

4. 制御システムや機械オートメーションに求められること

以上のトレンドに制御システムや機械オートメーションはどのように対応していく必要があるのかを以下にまとめてみる。

まず、「見える化」対応としては、制御装置や機械にとっては、生産稼働時間や生産効率を演算するのに必要な要素データと同じくエネルギー消費量のデータを機械から取り出せるようにしなければならない。また、交換部品に関するデータも同じである。

次に「第4次産業革命」対応としては、制御装置や機械の中で行っている制御のシミュレーションをプライベートクラウドに実現することで様々な現場の課題を解決していくことができる。そのため、制御演算のコンフィギュレーションデータと、レシピデータと制御データのミラーリング情報提供が必要となる。Function Brockの内容も取り出すことができる技術もPLCopenで明らかとなってきていることも、この実現に貢献するであろう。さらに、IEC62541のOPC UA(OPC Foundationが開発)では、モデリングデータの授受を可能にしているので、このミラーリングは、構造情報を持った形で可能になる。これらのプロファイルやデータは、企業機密情報扱いになるのに、インターネットで通信をするのは、リスクがある。しかも、セキュアな通信として署名や暗号化処理を施して通信するには、処理時間がかかるため、時遅れが大きくなり、リアルタイム性を求めるシミュレーションには性能的限界が実現性の壁となる。そこで、セキュアなプライベートクラウドを利用することで実現性が身近になり、コストパフォーマンスも高い。

米国では、NIST(National institute Standard and Technology:アメリカ国立標準技術研究所)が2015年の2月に出した「Guide to Industry Control Systems Security」もあることから、サイバーセキュリティ対策として、制御システムセキュリティ対策は実施していかなければならない。日本においては、内閣サイバーセキュリティセンターNISCから出されている「安全基準等」「サイバーセキュリティ戦略」経済産業省が出している「サイバーセキュリティ経営ガイドライン」をセットで制御システムセキュリティ対策を実施していく必要があると考えられる。

制御システムセキュリティ対策としては、機械や生産設備の中にも以下の機能が必要となる。

- セキュア設計環境

- セキュア仕様

1) セキュアな通信仕様

2) セキュアな制御製品

3) インシデント検知機能

4) ログデータ収集機能と取り出し機能

5) 制御システム回復作業手順書と実作業に必要な作業ツール - セキュア設計プロセス

1) セキュアコーディング

2) セキュア検査ツールを使ったセキュア検査 - セキュア出荷検査基準と検査ツールの管理

- 使用している制御製品の脆弱性情報管理

- インシデント対応

などである。これらを如何に実現するかを習得するには、今は、有料であるがセミナーもあればE-learning教育ビデオ講座もある。

まとめ

今回お伝えしたいことは以下の三つである。

- 第4次産業革命というのであるから、現場にとってインパクトあるイノベーションを実現できるインフラ提供が不可欠である。

- セキュアな制御システム設計を使用としてもセキュアな制御製品が無ければ実現できない。

- 現場の努力だけで制御システムセキュリティ対策を実現できるには限界がある。