2016年 - VECサロン

2016年

- IoT時代の制御システムセキュリティ対策の要件

VEC事務局長 / 株式会社ICS研究所 村上 正志 - ユーザー企業が抱える課題や求められる対応

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 経済産業省「サイバーセキュリティ経営ガイドライン」の解説

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 人材育成の秘訣

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 企業にとってのIoT社会とサイバーセキュリティ対策の意味

VEC事務局長 / 株式会社ICS研究所 村上 正志 - Industry 4.1 J Architecture Concept for More Security and Flexibility to the Factory

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 海外の先進企業の事例に学ぶ ~Schneider Electric社のIoT取り組み事例~

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 制御システムセキュリティ対策の人材教育

VEC事務局長 / 株式会社ICS研究所 村上 正志 - IoT/CPSの実現を支える制御システムセキュリティ対策の重要性

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 第4次産業革命のイノベーションとサイバーセキュリティ対策

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 経済学がおもしろい

VEC事務局長 / 株式会社ICS研究所 村上 正志 - セキュアなクラウドで本格的IoT時代到来

VEC事務局長 村上 正志

IoT時代の制御システムセキュリティ対策の要件

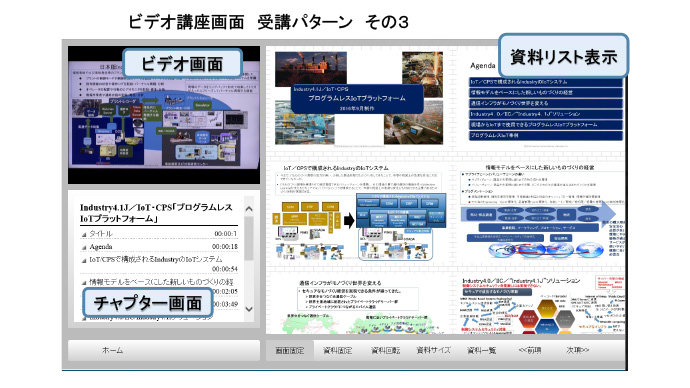

~ eICSラーニングビデオ講座の活用から ~

日本にも本格的IoT時代が到来している。そのIoTシステムと現場の制御システムをつなげるに重要な制御システムセキュリティ対策技術のeICSビデオ講座を弊社はリリースしている。

一般産業から重要インフラもIoT活用の時代に、計装制御プラントでもIoTを活用して、計装解析、制御解析、AI活用高度制御などを活用して、製品品質管理改善を実現することなどに期待が寄せられている。化学業界では、某化学メーカと通信会社との協業で、ガス製品製造過程において、原料や炉の状態などのプロセスデータとガス製品の品質を示すXガス濃度との関係をAI技術の一つであるディープラーニング(深層学習)を用いてモデル化することにより、プロセスデータ収集時間から20分後のガス製品の品質を高精度で予測することに成功するなど、具体的成果が出てきている。

また、事業所内で使用するドキュメントを記録に残すだけでなく、作業者の必要なタイミングで必要な情報を得ることができ、設備管理/品質管理/在庫管理/部品管理/エネルギー管理/コスト管理/売り上げ管理/資産管理/労務管理/衛生管理/法規制提出物管理などの用途に、視野範囲が広く、適正な重要度バランスを持った正しい判断ができる環境をクラウドにあるAIエンジンが導き出すという手法も今のIoT時代ならではの事例であろう。

これらの計装制御におけるIoT活用を安全に実現するには、制御システムとセキュアにつながるプライベートクラウド環境が必要である。また、IoTシステムを構築するにもIoTシステム構築ができるプログラマーやシステムエンジニア不足の問題を抱えていることから、そのプライベートクラウド環境で使えるプログラムレスIoTプラットフォームSCADAやHistorianやPI製品も通信業者から提供できるところまで、VEC活動で進めてきた。

一方、サイバーセキュリティの世界では、今更聞けない制御システムセキュリティ対策の常識となっていることがいくつかある。

例えば、

- ウイルスに汚染されたPCやデバイスで再起動すれば元に戻るという認識は誤りで、ShamoonやRansomwareなど再起動することで被害が広がるマルウェアもある。

- 制御コントローラのプログラムは、昔は、EPROMやE2ROMを使用していたが、今は、CMOSやフラッシュメモリを採用したコントローラが主流になっている。そのため、コントローラにマルウェアが侵入したりコントローラの中身を書き換えたりした場合、コントローラをリセットしても戻らない場合がある。

- ウイルスチェックソフトやファイヤーウォールは今現在流行しているウイルスについて対策されており、過去の全てのウイルスをカバーしているモノではない。

- 愉快犯のハッカー被害は、サイバー攻撃全体の一割以下になっていると思われる。実状は、サイバー攻撃を軍事ビジネスにしている集団や恐喝で資金集めをしている犯罪集団なども多くあり、また、独自の正義感や主義志向を持ち「天誅」と言わんばかりに集中攻撃をする集団などもあり、組織的な活動が増えている。

- 対策を考えるにできるだけシンプルなルールにすることで分りやすくすることを考えるが、誤った認識で「安全とセキュリティ」の対策を処理すると被害が大きくなり大事故につながる。

- 制御システムのネットワーク通信にOPC UAを採用しても、通信ドライバを装備するのにOSのセキュリティ設定を解除して組み込んだ後、OSのセキュリティ設定を戻すことができないまま、使用することは脆弱性を作ることになる。

- OPC UAを採用しているから大丈夫と言って、アプリケーションのバージョンアップをインターネットにつないでリモート管理しているとそれが脆弱性になることがある。

- PLCやPDなど制御製品の内容をモニタしたり、書き換えたりするのに使用しているパスワードをテキスト仕様にしているのは、今は脆弱性とみなされる。

- IEC62443では、制御システムで使用する無線通信のプロトコルは、暗号化が必須である。

IoTを安全に活用するには、現場の制御システムセキュリティ対策が不可欠である。

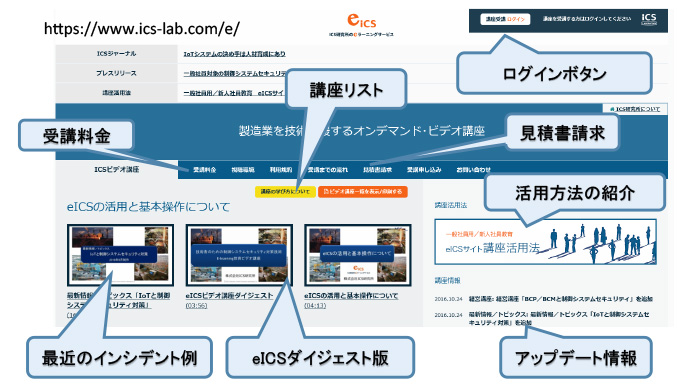

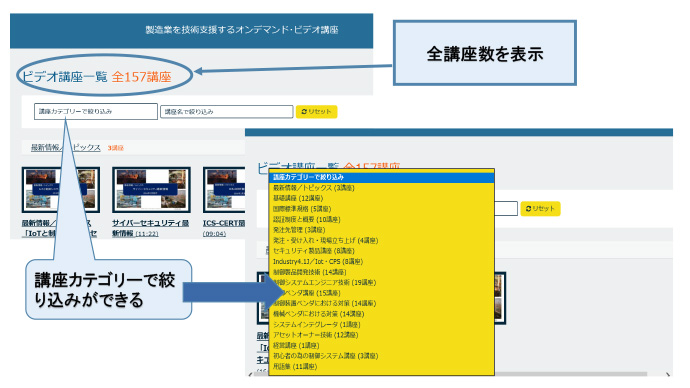

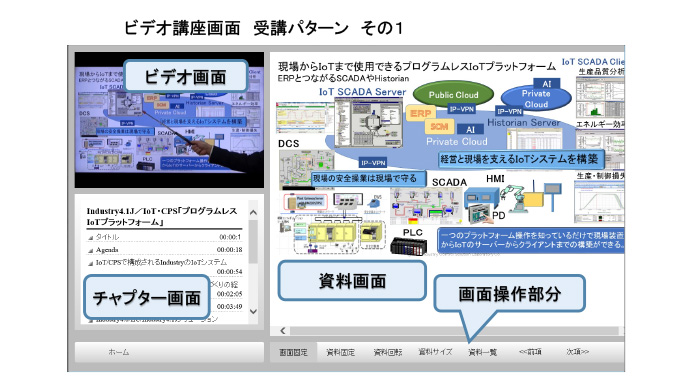

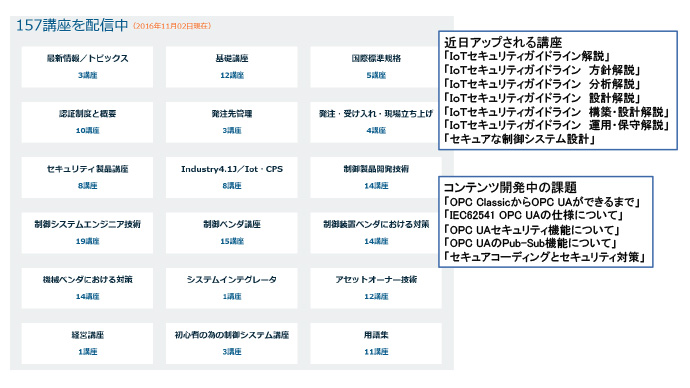

そこで、制御システムセキュリティ対策に必要な技術関連のeラーニング”eICSラーニングビデオ講座”を導入していくことを視野に入れた課題を述べていく。

1. サイバーセキュリティ最新動向

1) 「Censys」について

インターネットにつながる制御装置や機械やデバイスを自動的に探してインターネット上のC&Cサーバーに特徴仕分けしてリスト化し公開するという「SHODAN」は2012年に報告しているが、新たに同様の機能を持たせた「Censys」が登場した。「SHODAN」は、インターネットから見えていることを警告するために作ったというのに対して、「Censys」は、IoTの推進からインターネットにつながるモノを検索するために作られているようだ。しかし、サイバー攻撃する側には、開発した攻撃ツールを試すにも好都合であり、攻撃ツールの価格を吊り上げるにも好都合のお試しツールとなっている。

- eICSの「サイバーセキュリティ最新情報」講座参照

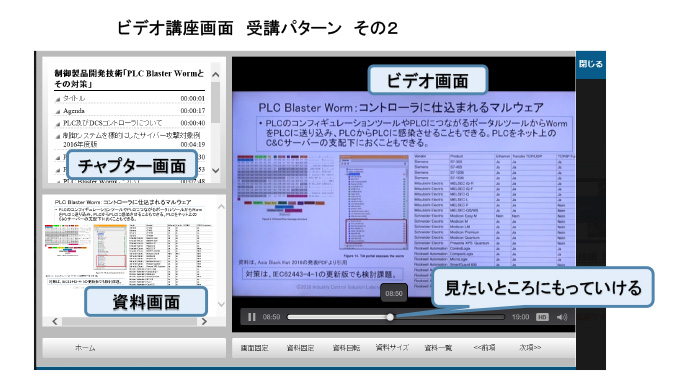

2) 「PLC Blaster Worm」について

制御システムを標的にしたサイバー攻撃で2016年大きなショッキングなことがあった。それは、Asia Black Hat 2016において、ウイルス検知が困難なPLC Blaster Wormが発表されて以降、コントローラ用のマルウェアが作れることが闇のハッキング研究者にも知られるようになり、攻撃用Function Blockなども研究され、闇市場での販売価格を上げるべくお試し攻撃されている時代になってきた。これらの技術は軍事利用でも闇取引きされている。これらは、従来のハードウェア故障対策の冗長化システムがサイバー攻撃には効果が無い事態になっており、BCP/BCMの視点からも対策が急がれる。

- eICSの「PLC Blaster Wormとその対策」講座参照

2. セキュリティガイドラインと法制化

重要インフラの各産業工業会などでガイドラインが発表され、その一部は、法制化されており、義務化が進んでいる。

1) 「IoTセキュリティガイドライン」

総務省と経済産業省が合同で進めているIoT推進コンソーシアムで「IoTセキュリティガイドライン」を公開した。

- eICSの「IoTセキュリティガイドライン解説」講座参照

2) 電力制御システムセキュリティガイドライン

電力業界では、日本電気技術規格委員会(JESC)が策定した「電力制御システムセキュリティガイドライン」があり、省令に指定記載されたことで義務化された。

- eICSの「電力制御システムセキュリティガイドライン解説」講座参照(2017年リリース予定)

3. 冗長化システムのイノベーション

制御システムでは、ハードウェアが故障しても操業できるように冗長化システムを組むが、サーバーやコントローラに侵入するマルウェア(StuxnetやShamoonやRansomwareやPLC Blaster Wormなど)が存在することで、Primary側とBackup側の両方に感染する。それによって冗長化システムの機能を果たさなくなる。これに対処するには、制御製品そのもので対処しなければならない。

- eICSの「セキュアな制御システム設計」講座参照

4. IT部門のIoTシステム設計

安全に安定した操業を実現していくためには、セキュアなIoTシステムである必要がある。顧客を対象にしたIoTシステムはパブリッククラウドやインターネットの活用が主流である。ところが制御システムを対象にしたIoTシステムは、プライベートクラウドの中に、自社専用契約のクラウドエリアがあり、自社のネットワークのケーブルの延長という信頼度が高いクラウドネットワークを形成することができる。それが「Industry4.1J」である。世界中にある工場のアセットマネージメントや計装制御のAIディープラーニング活用などはサイバー攻撃の脅威がないプライベートクラウド内に形成し、経営管理上必要となる資産管理や売り上げ管理や法規制対象の重要情報などを取り合うのに、業務系クラウドや金融取引系クラウドとセキュアにつなげることができる。また、工場のリモートサービスを各関連ベンダ企業とセキュアにつなげるのもプライベートクラウドで実現できる。

- eICSのIndustry4.1J IoT・CPSの各講座参照

5. セキュアコーディング

制御製品を開発するのに使用するプログラム開発ツールでは、セキュアコーディングチェック機能がある。コーディングチェック機能は、MISRAなどのプログラムコーディングのグラマールールの規範ファイルをベースに対象となるプログラムをチェックするが、そのプログラムルールに違反していることで脆弱性となる場合がある。特にCERT-Cは、脆弱性となるルールを拾い出して更新しているもので、MISRAなどのグラマールールチェックをした後に、脆弱性対象のルールチェックとしてCERT-Cをベースにチェックしておくことと良い。IEC62443-4-1の更新が2016年に実施されたが、その中で、プログラムコーディング時のコードサインをつけることを義務付けする対策が加えられた。

- eICSの「セキュアコーディングにおける対策」講座を開発後アップ

6. オープンイノベーション

国際標準規格は、ある意味、オープンなプラットフォームを実現するべく進んできたが、具体的制御システムで何を目的に、何を守り、何をするべきかを明確にして取り組んでいくことが今まで以上に強くなっているように思える。つまり、サイバー攻撃から制御システムを如何に守るかの全体像を明確にして、その中のどの部分を担っているためにどのようなセキュリティ対策がなければならないか、その中で機密情報として扱う範囲はどこまで必要かを見直して、標準規格の見直しをしていく必要があると思われる。少なくとも標準化採用での機密情報扱いに関する注意事項を明確にすることは求められる。

国際標準規格の活動では、「安全とセキュリティ」をテーマにしたIEC TC65 WG20がスタートした。そこで起草していく規格の登録番号は、IEC63069(安全とセキュリティ)となった。これは、機能安全のIEC61508や制御システムセキュリティの認証評価基準を示したIEC62443とはフォーカステーマが違う。

- eICSの国際標準規格の「IEC62443解説」講座参照

米国に工場がある企業にとって、NISTのGuide to Industry Control System Securityやスマートグリッド関連のFrameworkは遵守しなければならない。NISTは米国の国立研究所ということで米国政府の法的効果は無いという考えは、適切ではなく、実際の米国企業の半導体工場やプラントでは、NISTのガイドラインに従って現場のセキュリティ管理がなされている。

- eICSの国際標準規格の「NIST Framework概要解説」講座参照

OPC-Foundationでは、制御システムでのセキュア通信仕様OPC UA(IEC62541)があるが、IoTで使用できるOPC UA仕様も作成した。OPC UAはセキュア通信であるが、OPC UAを採用すれば問題ないということではなく、OSや通信ポートに脆弱性があるかどうかの確認は、必要である。また、IoT時代のM2Mに対応してOPC UA PubSub仕様を2016年4月に発表した。

- eICSの国際標準規格に加えるべくOPC UA関連の講座を開発後アップ

7. セキュリティシステム設計

セキュアな制御システムを設計するには、IEC62443やNISTで指定されていることを理解して、具体的に何が必要になるかを組み込んでいかなければならない。そして、システム構成で使用する製品の発注作業で発注仕様書を作成する。その発注仕様書には、ネットワークにつながる装置や機械やロボットやデバイスなどにどのようなレベルのセキュア仕様を持たせるかを記載しなければならないし、受け入れ検査でどのようなセキュア検査をどの段階でどのセキュア項目検査を実施するかを決めなければならない。

- eICSの発注受け入れ現場立ち上げの各講座参照

また、継続的に購入する製品を生産している企業が制御システムセキュリティ対策にどのように取り組んでいるのかを監査することや自社の生産現場の内部監査も必要となるが、どのような検査項目があるのかを確認する必要がある。

- eICSの発注先監査の各講座参照

制御システムでのアプリケーションやプログラムに脆弱性が発見された場合のパッチ処理作業の手順は、明確にしていく必要がある。特に冗長化システムに関するパッチ処理の対策では製品仕様そのものを見直すことで対策ができる。

- eICSの制御製品開発技術の「セキュア製品開発」講座参照

具体的にどのような制御システムセキュリティのエンジニアリング技術があるのか。

- eICSの制御システムエンジニアリング技術の各講座及びセキュリティ製品講座の各講座参照

8. 生産現場のセキュリティ対策

を考える必要があるが、その制御システムや制御装置がおかれている状況でどのテスト項目を実施するかを考慮することが必要となる。例えば、建設時では、制御ベンダの工場立ち合い試験でできる検証項目と現場に組み込んだ後に実施できる検証項目を分けて考えることができる。レガシーの制御システムでは、ネットワークを外して単体での検証をすることや部分的にネットワークを分けてグループ検証することなども検討範囲に入ってくる。検証試験を実施することで制御システムに変化をもたらして、制御システムの本来の機能を損ねる場合があるので、検証項目の内容を的確に把握して、計画的に進めることが肝要である。

- eICSの認証制度と概要のCSMS認証関連の講座参照

既存(レガシー)の制御システムのネットワークをセグメント設計及びゾーン設計をするには、現場のネットワークケーブルの敷設実態を調査することから始めることになる。

インシデント対応を実現するためには、インシデントフローチャートを作成することになる。それには、どの種類のマルウェアが侵入したかを短時間で判別して、該当する回復手順を揃え、的確に作業が進むようにしていくためのトレーニングも含めて、計画的に進める必要がある。

- eICSのアセットオーナー技術の「インシデントフローチャート作成」及び「インシデント対応実践・復旧作業」講座参照

制御ベンダや装置ベンダ、機械ベンダも製品製造ラインを持っていることから制御システムセキュリティ対策が必須となっている。また、生産ラインで使用している装置や機械も、ネットワークからの脆弱性検査が必要になっているし、既知のサイバー攻撃のペネトレーションテストを実施することが求められてくる。つまり、自社工場内で採用しているネットワークや制御システムにおける国際標準規格通信などにも制御システムセキュリティ対策が求められる。

「安全とセキュリティ」については、安全のFault Treeとセキュリティ脅威のAttack Treeがある。Fault Treeのアラームやイベント情報は、なりすましや改竄手法で消したり作ったりすることができる。また、シーケンスそのものを書き換えて本来の機能を果たせなくすることもできる。それらの脅威分析をAttack TreeにしてFault Treeに埋め込んでいくと安全とセキュリティの関係が明確になってくる。

制御システムのペネトレーションテストは、

- 脆弱性テスト:ネットワークにつながるサーバーやデバイスに脆弱性があるかどうかを検証する試験

- 既知のサイバー攻撃テスト:既知のサイバー攻撃手法を加えて制御上の問題を起さないかどうかを検証する試験(制御上の動作変化を検証する場合と、試験前と試験後の制御システムのプロファイルやアプリケーションやOSなどを比較して検証する場合とある)

- インシデント監視システムの機能テスト:インシデント検知機能が正しく機能し、インシデント検知イベントがインシデント監視システムに伝わり、指定した人に伝わることを確認し、インシデント検知イベントで設定したログデータを収集し、マルウェアの分類分析ができ、回復作業選定ができ、回復作業が実施できることを検証する試験

9. セキュアな制御製品開発

内閣官房のサイバーセキュリティ戦略本部が公開した「サイバーセキュリティ2016」の中には、「IoTシステムの構成要素であるM2M機器等の制御システム向けのセキュリティに係る認証制度であるEDSA認証・・・」と記載されており、制御システムセキュリティ対策でセキュアな制御システム設計を実施していくにも、EDSA認証を取得した製品を採用する動きがある。

ISA Secure認証のSDLA認証やSSA認証やEDSA認証を取得するには、その内容を理解しておく必要があるが、具体的認証内容については、著作権の都合上、ISAのドキュメントを購入して確認してください。

- ISA認証の説明サイトはこちら

- eICSの国際標準規格の中では、各認証規格の概要を解説している

具体的に製品開発するのにどのようなことをしていかなければならないか。

- eICSの制御製品開発技術の各講座参照

10. 一般社員のセキュリティスキルアップ

専門職だけが制御システムセキュリティ対策技術を習得すれば良いという考えは難しい。実際のセキュア設計をする技術者だけでなく、生産現場のオペレータや作業者の認識もスキルアップしなければ、強い企業として生き残ることは難しい時代になっている。

11. 購入発注(営業)打ち合わせでのポイント

制御システムの打ち合わせ時のポイントとして、顧客が必要とする制御システムセキュリティ対策全体の中でどのようなことが必要になっているのかを共有して、その中で販売する製品が担当する制御装置や機械のセキュリティ機能仕様やセキュリティ検証項目をカバーしているのかを確認しておく必要がある。これは、制御製品採用の検討段階で行っておかないと、後のトラブルに発展してしまうことが多い。

まとめ

制御システムセキュリティ対策に関する講義をすると数週間は必要になる。ところが聞いただけ、知っただけでは、その技術は活かされない。何度も何度も聴講しておくことで、実際のサイバーインシデント対応をする時に役立つものである。

さらに、制御システムセキュリティ対策の認識を持って仕事をすることで、効率が良く質の高い仕事が実現できる。

それには、単純なeラーニングでは、伝わらないし、時間とともに忘れ去ってしまって、いざ本番となった時には、知った知識の何分の一が残っているのかと考えると限界は見えてくる。

そこで、eICSラーニングはビデオによる講座手法を取り入れた。それにサイバーセキュリティは時間が経過するにしたがって、新しい攻撃手法や防衛技術が開発されていく。そのため、継続的な受講でなければならないと考えて、年間契約というやり方にしている。しかも、価格面でも年間契約レベルでは受講しやすい価格にしている。(Virtual Engineering Community会員は、VEC会員価格があります。)