2016年 - VECサロン

2016年

- IoT時代の制御システムセキュリティ対策の要件

VEC事務局長 / 株式会社ICS研究所 村上 正志 - ユーザー企業が抱える課題や求められる対応

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 経済産業省「サイバーセキュリティ経営ガイドライン」の解説

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 人材育成の秘訣

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 企業にとってのIoT社会とサイバーセキュリティ対策の意味

VEC事務局長 / 株式会社ICS研究所 村上 正志 - Industry 4.1 J Architecture Concept for More Security and Flexibility to the Factory

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 海外の先進企業の事例に学ぶ ~Schneider Electric社のIoT取り組み事例~

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 制御システムセキュリティ対策の人材教育

VEC事務局長 / 株式会社ICS研究所 村上 正志 - IoT/CPSの実現を支える制御システムセキュリティ対策の重要性

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 第4次産業革命のイノベーションとサイバーセキュリティ対策

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 経済学がおもしろい

VEC事務局長 / 株式会社ICS研究所 村上 正志 - セキュアなクラウドで本格的IoT時代到来

VEC事務局長 村上 正志

スマートIoT推進フォーラムの第一回IoT人材育成分科会会合で発表

計装制御技術会議2016の二日目の「計装制御を支えるIoT」で発表

ユーザー企業が抱える課題や求められる対応

IoT推進コンソーシアムのスマートIoT推進フォーラムでIoT人材育成分科会が創設された。その第一回会合が2016年9月27日明治記念会館で開催された。また、計装制御技術会議2016が10月12日から三日間開催された。それらの時に、VEC代表としてVEC事務局長(株式会社ICS研究所 代表取締役社長)村上正志が以下の内容の発表を行った。

IoTが果たす役割に、Renovation(改革)とInnovation(革新)の側面があると思います。

先ずは、Renovationについてお話ししましょう。

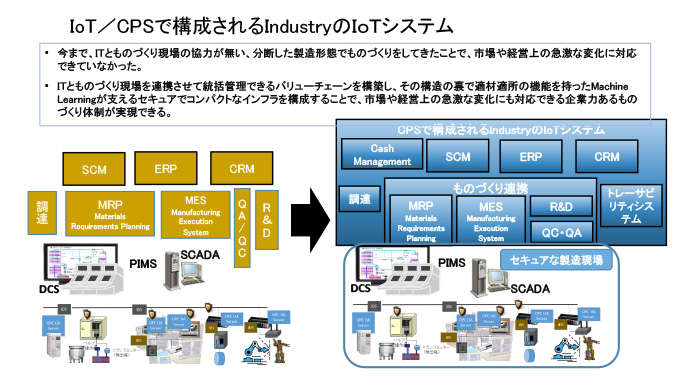

今までモノづくりの企業内では、縦割りの組織でIT部門と製造部門の関係は連携していなかった。しかし、IoTを導入して企業力を強くする活動を始めるとIT部門と製造部門は連携をしなければならなくなる。さらにこれが進むとものづくりのノウハウもパッケージ化できるところまで進んでいきます。

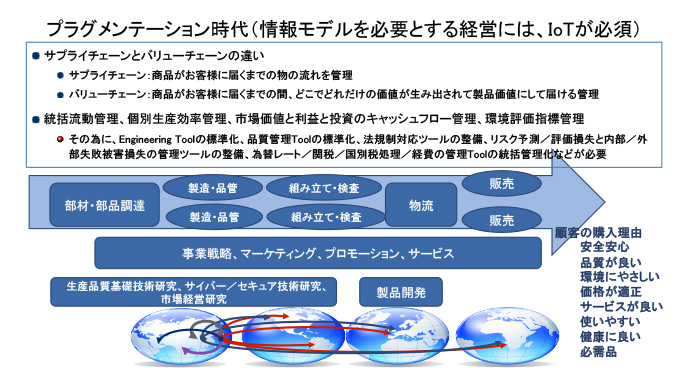

次に、モノづくりにおける調達から加工、そして出荷して物流があって倉庫管理をしながら市場へ供給していくサプライチェーンと連携することになり、製品の履歴や品質に関する情報をトレーサビリティ管理していくバリューチェーンを実施していくことにもつながっていく。ここでいろいろな外的要因(天候、災害、人的事象など)や内的要因(設備の故障や物流における事故やストなど)で計画変更をしなければならない対応など、物流ルートの変更も管理していかなければならない。これら変更管理対応をプラグメンテーションと言う。これによって消費者への安定供給としての役割を果たすことが可能となってくる訳です。

次にInnovation(革新)についてお話ししましょう。

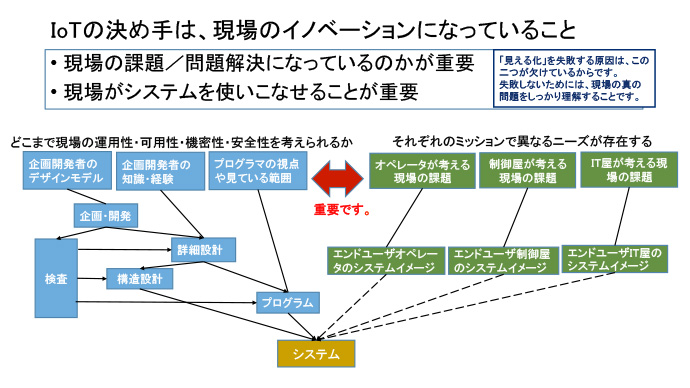

IoTが果たすもう一つの役割としてものづくり現場におけるInnovationとなっているかということである。

製造部門にとって、製造現場の改善対策課題は多く、現場だけの対応では限界がある。そこでIoTを活用したソリューションを実現するにもユーザーとIoTシステム設計をする側とのコミュニケーション力である。製造現場側がIoTを使いこなすには、使いやすさ(可用性)が重要であり、そのイメージを共有することが不可欠である。

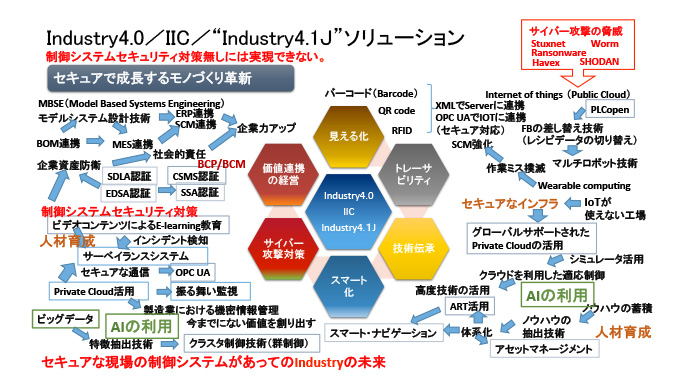

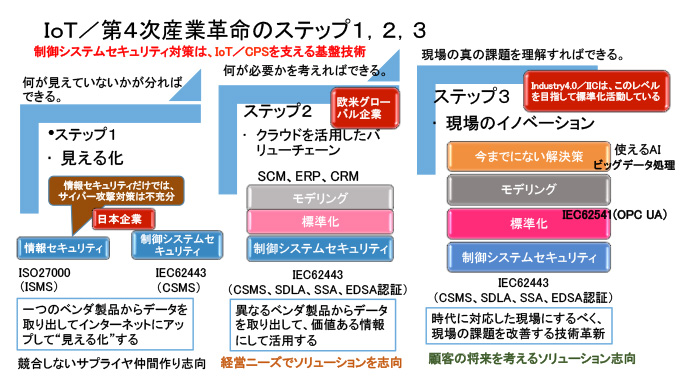

IoTも欧米で始まったIndustry4.0やIIC(Industrial Internet Community)の活動があるが、より安全性を考慮したIoTであるIndustry4.1Jは日本発のIoTソリューションである。このIndustry4.1Jは、既にアジアでも知られており、アセアンの国の政府関係者が日本で研修するのにIndustry4.1Jについて知りたいという要望も出るように評価されている。

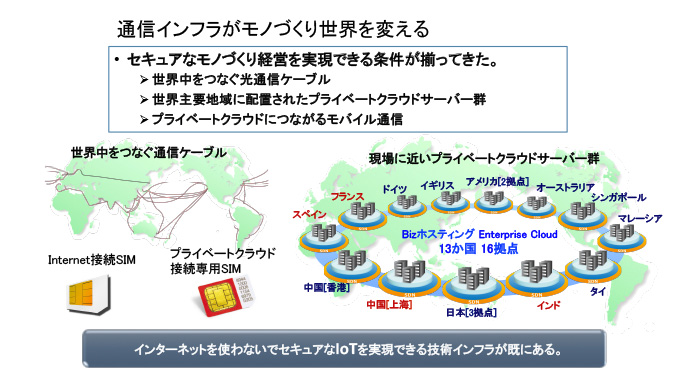

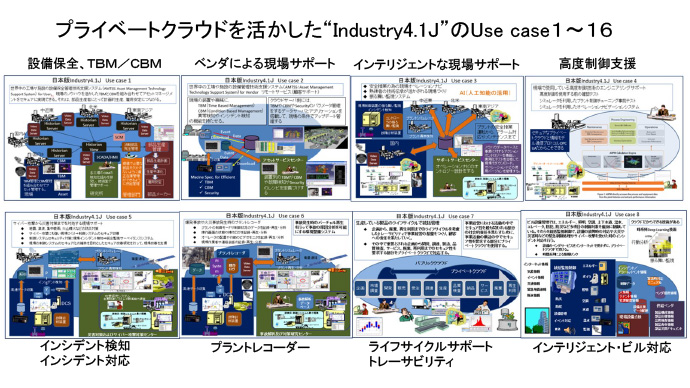

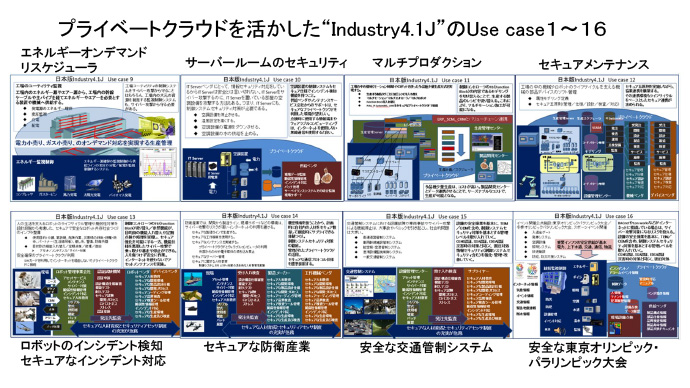

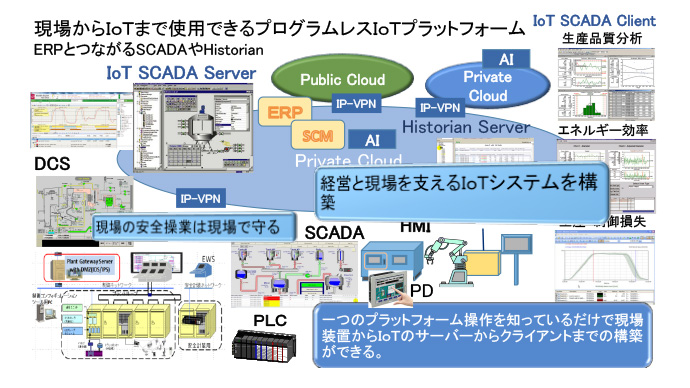

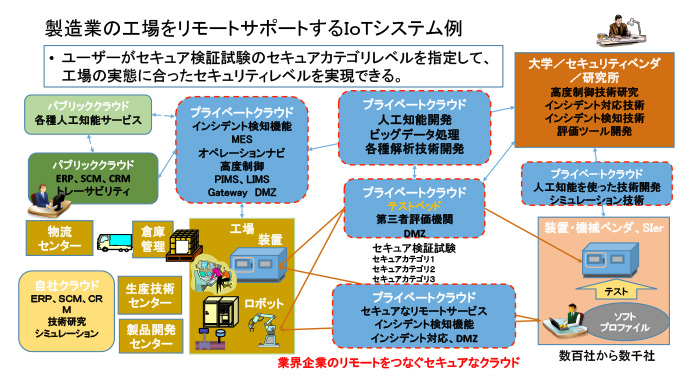

このIndustry4.1Jは、プライベートクラウドのインフラの中にIoTを実現しようというもので、IP-VPN経由で工場のネットワークをプライベートクラウドまで広げることができる。また、プライベートクラウドは、他のプライベートクラウドとつなげることができ、パブリッククラウドとの接続も可能になる。しかも、サイバー攻撃から護られた環境にあるので、安心してIoTを活用することができる。

後は、製造現場の制御システムセキュリティ対策が残り、これに集中することができる。

IoTを活用した現場の課題解決は、製造業、ビル、交通、医療、公共施設などのいろいろな課題に及ぶ。

さらに、VECでは、IoTを推進していく上で問題となっているプログラマー不足に対して、プログラマーでなくてもIoTシステムが構築できるように、プライベートクラウドで使用できるSCADA(Supervisory And Data Acquisition)とHistorian Data Serverの製品群をNTTコミュニケーションズ社から提供できることからこれを推奨している。

これらのSCADAやHistorianの製品群は、ERPやSCMとつながる通信プロトコル仕様を持っていることから、IoTで求められる「つながる」「解析」までの機能が既にパッケージ化されている。さらにビッグデータ処理やAI(人工知能)やディープラーニング(機械学習)などを活用して、「高度化」も可能となってくる。この高度化を実現する上でシミュレータとの接続が必要になってくる場合があるが、それにはモデリング構造対応が必要となり、モデリング構造データ通信仕様が求められる。このモデリング構造仕様のデータ通信には、OPC UA(OPC Foundationの通信プロトコル規格仕様:IEC62541)がある。

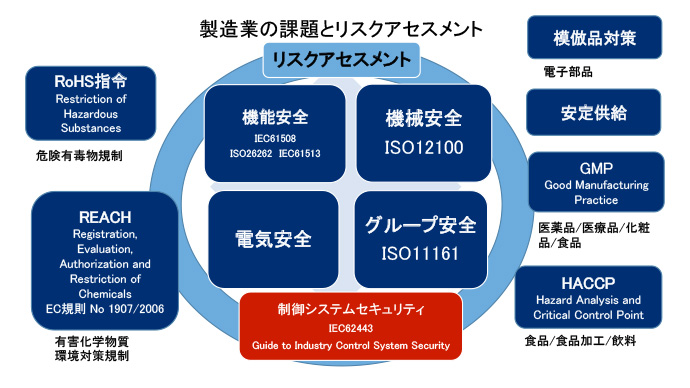

製品製造における課題には、安全確保が第一であり、その他、法規制により、安心安全を確保する産業別対応課題がある。

これらは、リスクアセスメント管理をしていく中に実現する取り組みがある。

その中でも、IoTシステムを構築する上で現場の制御システムを標的にしたサイバー攻撃は大きな課題となっている。この制御システムを標的にしたサイバー攻撃の対策として制御システムセキュリティがモノづくり現場には必要不可欠な課題となっている。

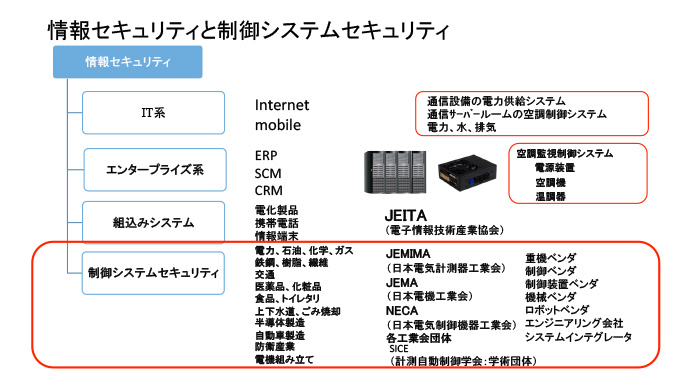

制御システムセキュリティは現在、情報セキュリティの一つのカテゴリとして扱われている。

制御システムセキュリティは、制御システムそのもののサイバーセキュリティ対策で産業ごとに、使われている制御製品や制御システムの構造は異なっている。また、安全に関するやり方も異なっている部分がある。

それぞれに対応した制御システムセキュリティのガイドラインを出すにも制御システムの実状を知っていなければ作れない現実がある。

それを対応するためには、各産業の工業会で制御システムセキュリティそのものを理解し、それぞれの工業会や工業団体でガイドラインをまとめていく必要がある。

海外での制御システムを標的にしたサイバー攻撃の事件は、爆発事故や火災事故にもつながって、大きな事件となって世界中で知られている。

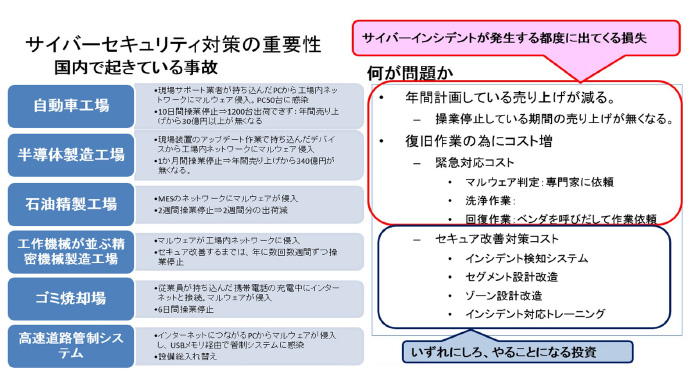

ところが日本では、あまり話題になっていないように見えるが、実際は、日本でもサイバーインシデントは起きており、それによって操業停止に至っている事例は少なくない。

これらの被害は、企業経営では被害損失として扱う。それに対して、制御システムセキュリティ対策は投資損失として扱う。被害損失は、現場での対応を間違えると大きな被害金額となるが、その後現場の改善を行っていくことになり、それは投資損失である。つまり、投資損失を計画的に進めることで被害損失は最小限に抑えることができる。

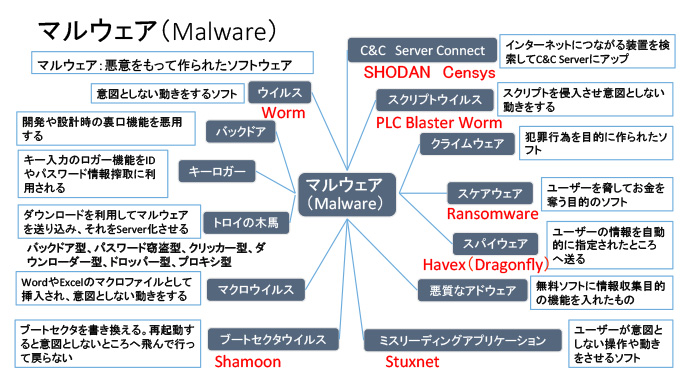

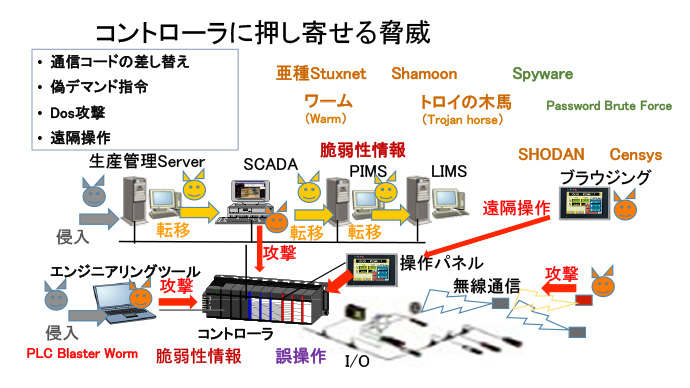

次に、サイバー攻撃に使われるマルウェアは、いろんな種類がある。

その種類によってインシデント検知後の対応手順が異なる。この手順を間違えると被害は大きくなる。

その違いを判別するためにも制御システムにインシデント検知機能とログ機能が必要となる。インシデント検知機能で拾ったイベント情報をログ機能の情報収集動作のトリガに使って収集された情報からマルウェアの分類をするにセキュリティベンダが提供する専門知識が必要になる。

制御システムのコントローラを標的にしたマルウェアも増えてきている。2010年に世界中に知られたStuxnetは有名であるが、それは遠心分離機で使用した専用Function Blockであった。その後汎用コントローラを標的にした汎用Function Blockを対象にした亜種版Stuxnetも登場している。

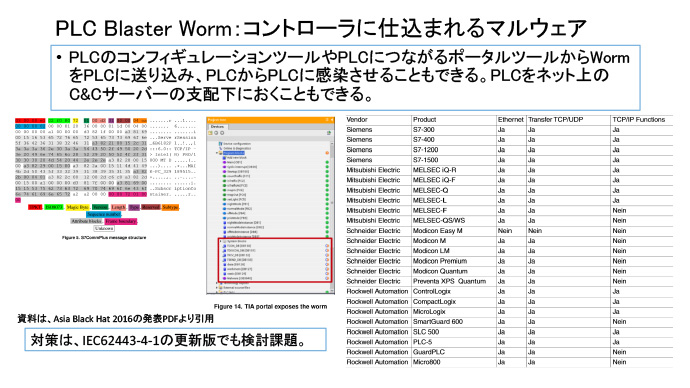

また、Asia Black Hat2016で発表されたPLC Blaster Wormは、コントローラで作動するマルウェアである。このマルウェアは制御ベンダが販売しているコントローラの動作を設計するコンフィギュレーションツールとプログラム開発ツールの組み合わせでもできるし、コンフィギュレーションツールだけでも作ることができる。そして、コンフィギュレーションツールやポータルツール製品を経由してコントローラにマルウェアが侵入する。また、USBメモリやSDカードなどのデバイス経由でコントローラに進入できる。また、マルウェアの作り方によっては、コントローラのPeer to Peer通信を経由して他のコントローラに転移することもできる。

今回のAsia Black Hat2016では世界市場でメジャーなPLCを対象に実験結果を報告していたが、DCS製品やPD(Programmable Display)製品、インバータ製品、モーター製品、ロボット製品、CNC製品などでも起き得る。

このPLC Blaster Wormの技術的対策は、検討されており、今後の対策課題となっている。

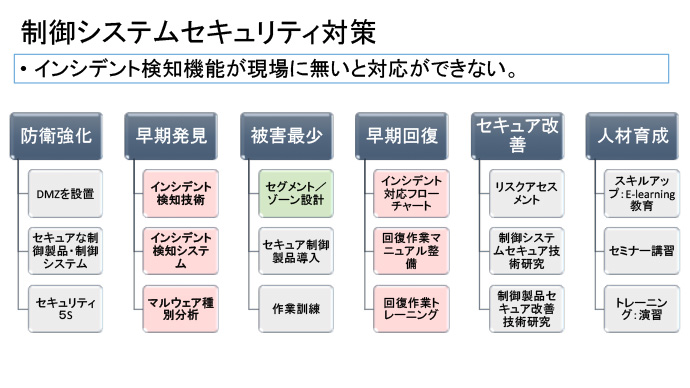

制御システムセキュリティ対策の全体像であるが防衛強化、早期発見、被害最少、早期回復、セキュア改善、人材育成と広範囲でそれぞれが深い。

特に「セキュリティ5S」の実施によって現場社員の認識を変えることが必要であり、インシデント検知機能を整備することで、インシデント対応の正確性と妥当性を創り出すことが基本となる。そのためにその他の事項を取り組んでいかなければならないということになる。

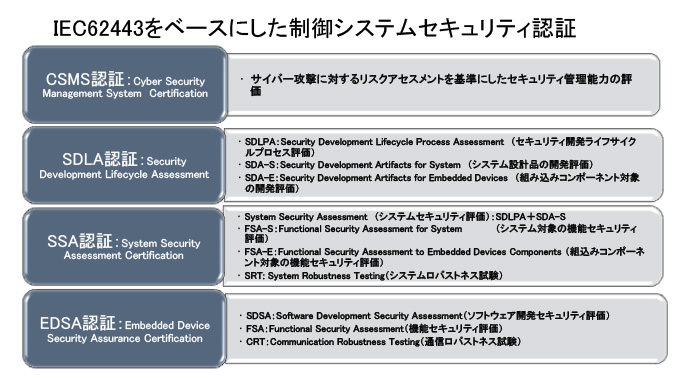

制御システムセキュリティ対策は、IEC62443、NISTのGuide to Industry Control System SecurityやFrame Workや関連法規制を踏まえて対応することになる。

その意味でもこれらの位置づけと評価と成果の出し方を考えた取り組みが必要となってくる。

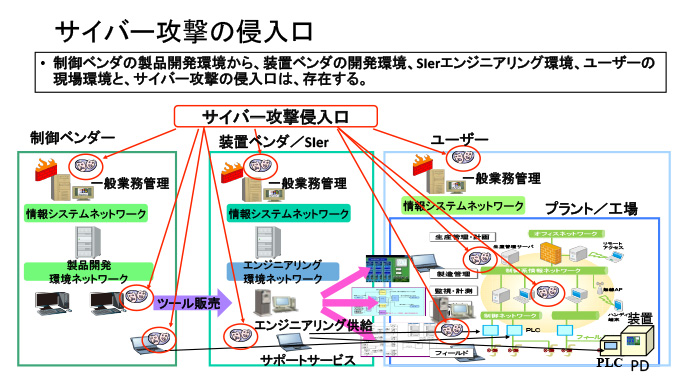

サイバー攻撃の侵入口は製造現場だけではなく、サプライヤの中にも存在する。だから、制御ベンダやエンジニアリング会社の中でも制御システムセキュリティ対策は存在する。しかも、製品ライフサイクルつながりからすると連携した対策も必要となる。

制御製品としても取り組み、制御装置としての取り組み、製造/制御システムとしての取り組みがあって、製造システムとして使用する上での取り組みが効果をもたらす。

ユーザーもサプライヤに制御システムセキュリティ対策を求めることになる。

工場の設備や制御装置のリモートメンテサービスをセキュアに実施できるようにするには、工場に持ち込まれるソフトウェアやPCやデバイスのセキュア検証を持ち込む前に行っておくことが必要で、それを実現するためのインフラ整備も考えられる。

また、専門サポートを工場の現場で受けるにもセキュアなリモートインフラが必要と考えられる。

欧米のメジャーな企業は、製造システムや販売製品についての制御システムセキュリティ対策をすでに実現してIoTシステムを活用するべく、様々なIoTソリューションパッケージ製品を準備している。そのほとんどがプログラムレスで使用できるもので、セキュリティ機能仕様も持っている。

それに、制御システムセキュリティ対策の人材育成も実施して社員のサイバーセキュリティに関する認識も高くなり、現場改善の中身もセキュリティ対策を考慮した事項が多くなっている。

これに対して日本のIoTのほとんどは、まだまだ、「つなぐ」「見える化」にとどまっており、欧米に遅れること4年ほどもしくはそれ以上のようだ。

これに追いつく近道は、短期間でIoTシステム構築や制御システムセキュリティ対策を実現することが重要となってくる。

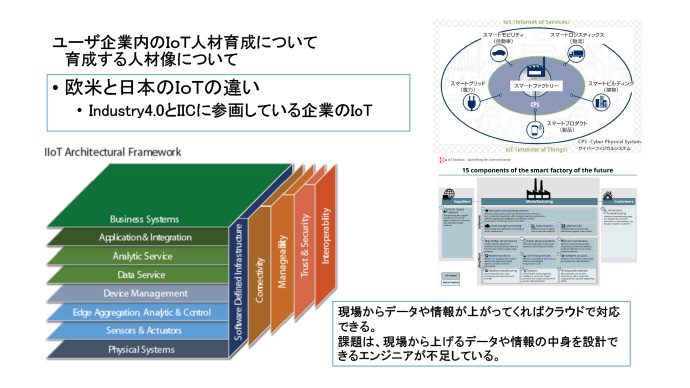

そのためにもIoTシステムの作り方や制御システムセキュリティ対策についての人材育成を急ぐ必要がある。

IoTシステムを構築するにも、国際標準規格を知った上で、それに準拠するか独自路線で進めるかを考えておく必要がある。

その判断は、産業界の成長と関わる産業間の動向と基本的技術インフラの動向を踏まえて、自らが進むべき方向を見据えてのこととなる。

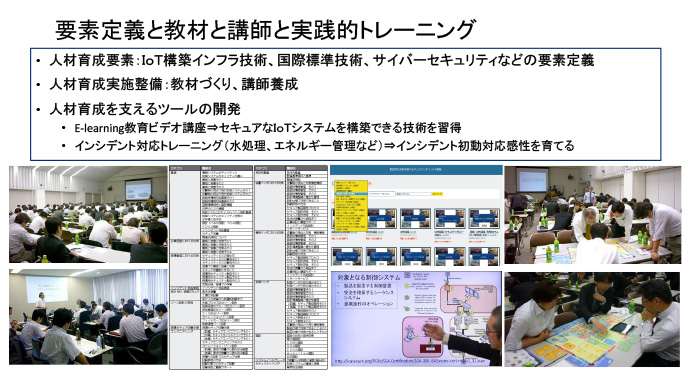

人材育成においては、現状の課題とその対応策を見て、人材育成のプログラム定義をすることになる。プログラムの定義ができても、教材を作る能力を有する人材も育てることがもとめられ、その教材を使って講義できる人材も必要となってくる。また、トレーニングを実施するにもトレーナー人材も必要となってくる。

そこで、人材育成に求められるのは、カリキュラム/プログラム定義の中で要素定義を行ってその根拠が明確になっている必要がある。制御システムセキュリティ対策においては、技術面でIEC62443やNISTのGuide to Industry Control System Security、Frame Workなど、管理面では、経済産業省の「サイバーセキュリティ経営ガイドライン」があり、日本の各工業会のガイドラインが出ていることから、それらを踏まえた定義が必要となってくる。

さらに、インシデント対応のオペレーションスキルのトレーニングなども重要な人材育成のツールとなってくる。

これらの人材育成ツールとして、制御システムセキュリティ対策では、ICS研究所がコンテンツ開発しているeICSのeラーニングビデオ講座や、カスペルスキーがコンテンツ開発してMHPSコントロールシステムズがトレーニング事業を担当しているKIPSなどがある。