2016年 - VECサロン

2016年

- IoT時代の制御システムセキュリティ対策の要件

VEC事務局長 / 株式会社ICS研究所 村上 正志 - ユーザー企業が抱える課題や求められる対応

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 経済産業省「サイバーセキュリティ経営ガイドライン」の解説

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 人材育成の秘訣

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 企業にとってのIoT社会とサイバーセキュリティ対策の意味

VEC事務局長 / 株式会社ICS研究所 村上 正志 - Industry 4.1 J Architecture Concept for More Security and Flexibility to the Factory

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 海外の先進企業の事例に学ぶ ~Schneider Electric社のIoT取り組み事例~

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 制御システムセキュリティ対策の人材教育

VEC事務局長 / 株式会社ICS研究所 村上 正志 - IoT/CPSの実現を支える制御システムセキュリティ対策の重要性

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 第4次産業革命のイノベーションとサイバーセキュリティ対策

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 経済学がおもしろい

VEC事務局長 / 株式会社ICS研究所 村上 正志 - セキュアなクラウドで本格的IoT時代到来

VEC事務局長 村上 正志

IoT/CPSの実現を支える制御システムセキュリティ対策の重要性

2016年3月から世界中に大きな変化をもたらす事件が続いている。

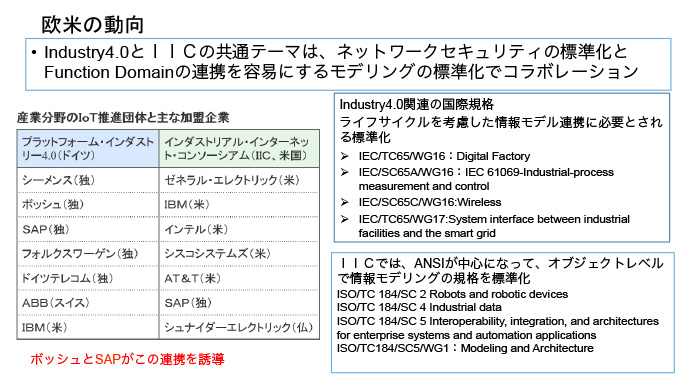

1.Industry4.0とIndustrial Internet Consortium(IIC)がコラボレーション

2016年3月になって、Industry4.0とIndustrial Internet Consortiumの二つの国際団体がコラボレーションをすることで話題となっている。実際には、Industry4.0では、シーメンス社とSAP社がリーディングし、IICにはSAPとシュナイダーエレクトリック社が参画して、技術標準化では、ボッシュ社が二つの団体の中でディジタル化の詳細仕様を調整している。

この世界の主要な地域をリーディングする二つの団体が、セキュリティと各種モデリング技術の標準化などで協力し合うことを決めている。

さらに、4月になって、日本政府とドイツ政府間で、第4次産業革命における技術協力をすることで覚書を交わしている。

2.Cyber Physical System(CPS)

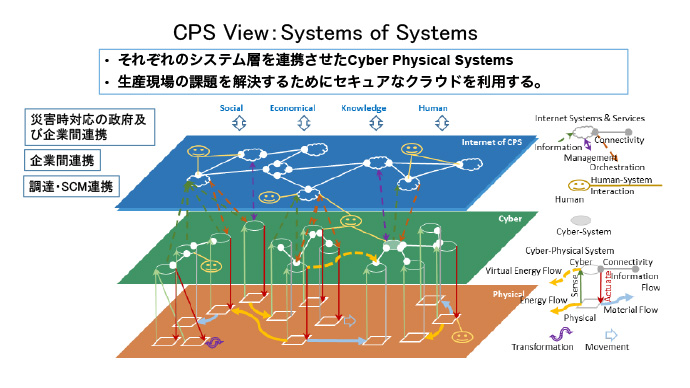

CPSのソリューションは、Industry4.0やIICが進める将来ビジョンとしてかかげている構想である。

Physical(物質)のドメインには、メカニックな装置や機械や素材や製品などが存在し、そのPhysicalの中のハードウェアモデルとソフトウェアモデルのデジタルデータを標準化する。PhysicalのデジタルデータとリンクするCyberドメインには、状態モデルや構造モデルや相対モデルやオントロジーに対応したソフトウェアやデータベースが存在する。

それらの上にInternetドメインが存在するが、ここで言うInternetは相互連携のバリューチェーンを実現したドメインとして考えるもので、必ずしも公衆回線を使用したインターネットだけを考えたものではない。

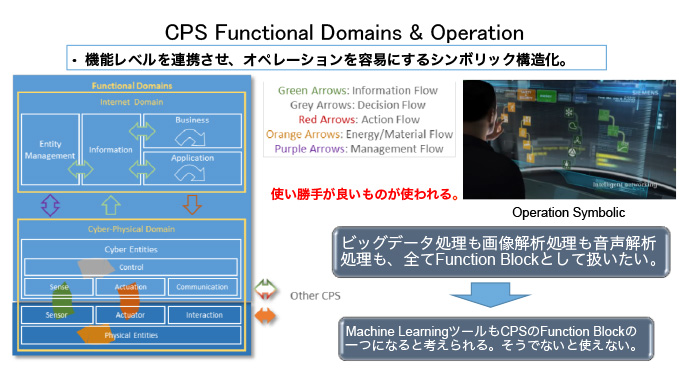

これらの三つもドメインから、オブジェクト単位に縦に切り出すと、Functional Domainsの構造が見えてくる。このFunctional Domainsのオブジェクトをオペレーションする場合、操作認識の思考に合わせたOperation Symbolicが必要となる。このOperation SymbolicをHuman Machine Interface(HMI)と言うよりHuman Function Interface(HFI)として標準化することも求められている。

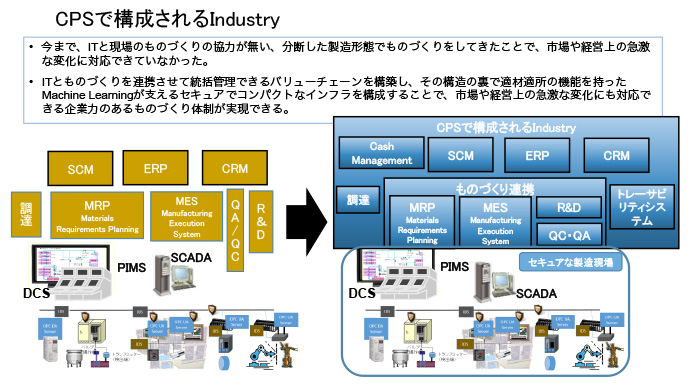

3.セキュアなIndustryとは

CPS構想で理想的な近未来のIndustryを考えると、今まで縦割りであったモノづくりの事業所や関連企業のつながりがInternet Domainでバリューチェーンを構成していることになる。そのInternet Domainでは、セキュアなIndustryの構成がベースとなることから、安全性・操作性・機密性・可用性が求められる。

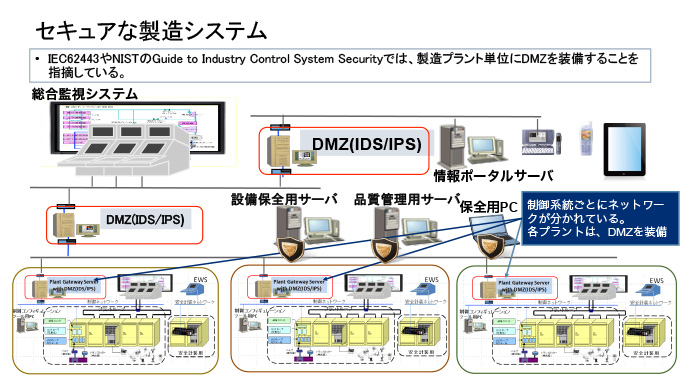

製造システムでは、IEC62443やNISTのGuide to Industry Control System Securityに指摘されているセキュアな制御システムセキュリティ対策が必要になる。

また、セキュア認証関係もCSMS認証、SDLA認証、SSA認証、EDSA認証なども国内で受けられるよう整備が進んできた。

さらに、工場内のネットワークを監視するサービスや制御システム用のセキュリティ製品や対策ソリューションも次々と発表されている。

サイバー攻撃の標的になった企業としては、あの手この手と攻撃方法を研究されることで防衛が難しい状況になる。しかし、サイバー攻撃の標的になった制御製品の場合、管理された制御システムセキュリティ対策を実施することで、セキュアな製造システムを実現することは可能になる。

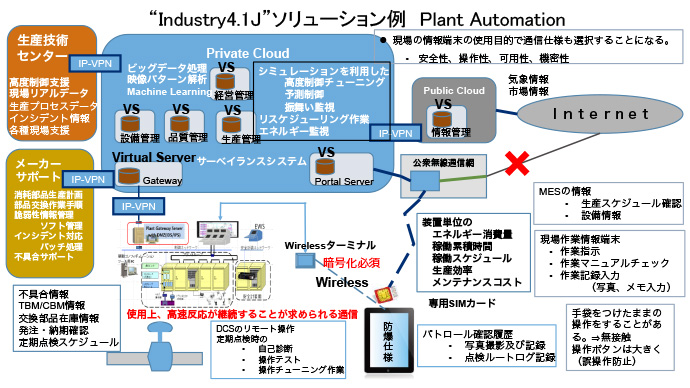

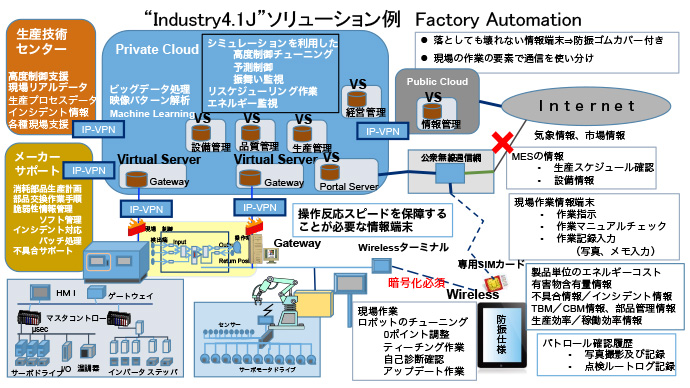

“Industry4.1J”で示すように、プライベートクラウド連携の中にセキュアなInternet Domainを形成することで、製造現場や工場にある装置や機械を供給したベンダ企業との相互連携を創り出し、理想的なIoT/WoTを実現することが可能となる。

4.国内で起きたサイバーインシデント事例

実際に国内でも起きているサイバーインシデントの事例をお話しする。

制御システムネットワークにつながっているサーバーの製造データをUSBメモリで集めて、オフラインのPCにデータを格納し、業務関係部門に渡すべく自社のクラウドに公衆回線のインターネットを通じてアップしている現場があった。この工場の管理者は「制御システムを標的にしたサイバー攻撃など対岸の火事ぐらいにしか考えていません。」という認識であった。ある日ある工程で使用している装置の一部で通信エラーが発生した。その装置のコントローラと監視用SCADAは米国ICS-CERTのサイトでも、アラートとして何度も上がっている制御製品で、その度にアップデートのパッチソフトが作られ、ベンダの専用サイトにアップされていたものである。その工場では対岸の火事認識であったために、ICS-CERTの情報にも関心が無く、アップデートソフトがあることも知ろうとしなかったために、脆弱性を持った装置になっていた認識も無かった。今まで無かった現場の異常に、対処方法のマニュアルも整備していなかったこともあり、初動対処を間違えて、装置をトリップさせてしまった。マルウェアの侵入路とサイバー攻撃の経緯は、業務部門にデータを渡していた公衆回線のインターネットから使用していたPCに入り、USBメモリを介して装置のSCADAに入ったマルウェアが専用通信ケーブルを通じてコントローラへ攻撃がなされたことで通信エラーが発生していたというものである。制御システムセキュリティ対策が施されていたら、防げた事例である。

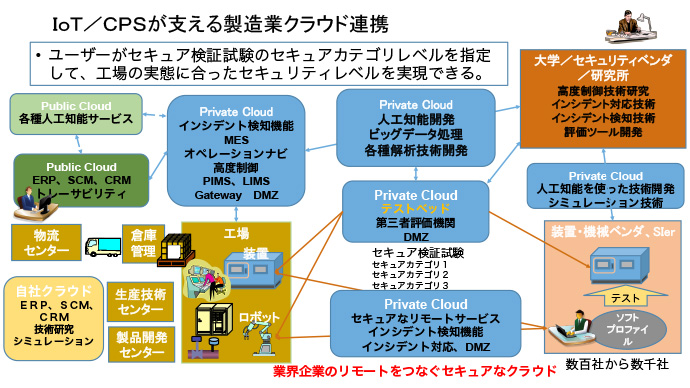

5.IoT/CPSが支える製造業クラウド連携

製造システムがセキュアになり、物流と製造がセキュアになれば、残るは、工場や物流倉庫の設備や装置・機械・車両のリモートサービス環境である。一つの工場や物流倉庫で使用される設備の装置や機械や搬送車両(フォームリフトやトラックなど)などの定期点検や改修工事や操業時の監視サービスを供給ベンダがセキュアに実施してくれないと工場や物流倉庫を持つユーザー企業は安全性を確保することができないということになる。

例えば、工場の中で使用されている装置を供給したベンダは、工場主(オーナー)より、安全のため公衆回線を使用したインターネットは使わないように指示されているところが多い。なので、改修工事や定期点検時は、供給ベンダの現場サポート人員や工事関係者が現場に入り、持ち込んだPCやデバイスで現場の装置のソフトウェアのアップデート作業を実施することになる。そのPCを現場に持ち込む時に、オーナー指定のウイルスチェックソフトでマルウェアが無いことを確認するのだが、改修工事や定期点検では多くのベンダの関係者が現場にPCを持ち込んでくるので、その都度のチェックでは追い付かない。そこで、現場に入る前にベンダ責任でチェックを実施してくれるようになる。ところがそれでも時々ネットワークにあるIDSなどで異常を検出することがあり、その都度、ネットワークにつながるサーバーやPCやコンピュータ機能があるデバイスの洗浄作業をするのは、工事期間の延長につながり、問題となる。

このような問題の対策としては、DMZ機能を持つセキュアなプライベートクラウドでリモートサポートのインフラを用意し、そのクラウドにアップデートするソフトや現場で使用するPCをクラウドにアップする前にオーナーが指定するチェックソフトで事前チェックして、現場をリモートサポートする方法が考えられる。また、操業時は、リモートでインシデント監視サービスが可能となる。工場内の装置とそのベンダのリモート通信もIP-VPNで個別通信ルートが確保されるので機密性も保てる。もちろん、リモート通信上でのサイバーリスクも低くなる。課題は、このセキュアなリモートサービスインフラにどれだけのベンダが参加してくれるかであるが、1ユーザーが呼びかけても難しいところがある。

6.まとめ

時代は、急速に進んでいる。その中でIoTやCPSが果たす役割は大きくなっている。その中で安全を脅かすサイバー攻撃にどう対処していくかが重要であることは、今や当たり前になっている。

- 制御システムで使用できるセキュアな製品も揃ってきた。

- 制御システムセキュリティの認証制度や産業別ガイドラインも整備されてきた。

- 制御システムセキュリティ対策を学ぶ人材教育ツールも整備されてきた。

IoTを導入する企業は、自社の製造システムや現場の要員のスキルを見直すところから始めることが肝要である。