2013年 - VECサロン

2013年

- イチローさんに学ぶこと

VEC事務局長 村上 正志 - 制御システムセキュリティ対策の本質に迫る

VEC事務局長 村上 正志 - Cogent DataHub Summit 開催のお知らせ

VEC事務局 - 事業経営のトレンド“もっと経営を学ぼう”

VEC事務局長 村上 正志 - サイバー攻撃に強い制御システムを構築するには その8

VEC事務局長 村上 正志 - サイバー攻撃に強い制御システムを構築するには その7

VEC事務局長 村上 正志 - サイバー攻撃に強い制御システムを構築するには その6

VEC事務局長 村上 正志 - サイバー攻撃に強い制御システムを構築するには その5

VEC事務局長 村上 正志

制御システムセキュリティ対策の本質に迫る

制御システムや制御装置などをサイバー攻撃から守るのに、機能安全や機械安全で守れると考えている方がいる。機能安全の目的と理論は、そうあるべきという意味では同意できる。しかしだからと言って、現場の制御システムや制御装置などを見直さないという理由にするには、理論で無理やり現場の問題を克服できると錯覚しているようにも思える。現場で対策をすれば制御製品そのものについてのセキュア対策は不要と言うのもサイバー攻撃の攻撃技術を知らない裏返しのようにも思える。国際規格が定まってから取り組めば良いという考え方は国際規格が魔法の玉手箱のように思ってそれに従っていれば良いというアリバイ作りに考えが固執しているようにも思える。重大な問題に対する対策は国の方から指示があるだろうから、それに従えば良いという考えも問題の本質を考えられないのではないかとも思える。新たな投資をしないで今まで開発してきた製品で利益を稼いでからの取り組みだと考えるのは、現場の防衛構造を総体的に考えられない自己中心的な顧客軽視の姿勢にも思える。

そこで、今回は、プラントオートメーションを取り上げて、制御システムセキュリティ対策そのものの本質に迫ってみようと思う。それには、読者も攻撃側の心理と立場に置き換えて制御システムを見てみるとより理解しやすいと思われる。

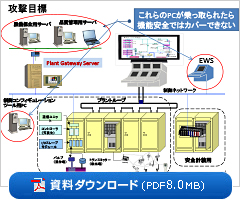

1.攻撃目標

攻撃側の思考で考えてみるとその制御システムの弱さが見えてくる。

攻撃側の思考で考えてみるとその制御システムの弱さが見えてくる。

- EWS

制御状況やアラーム監視の目的でエンジニアリングツール機能を搭載したEWS(Engineering Work Station)にSIS(Safety Insurance System)の監視情報を表示して主制御とSISの両方を監視する制御システムがある。

EWSを乗っ取れば、SISは正常でもEWSの画面上では異常が発生したかのように表示ができる。また、EWSからSISへの直接コマンドを送れる機能を利用してSISへ指示を出すことに成功したら、EWSの画面上では正常状態に見えて、SISを異常操作できる。ということからまずはEWSを攻撃目標にすると効果的である。 - 制御コンフィギュレーションツール

制御システムや制御装置の制御アルゴリズムをつかさどるコンフィギュレーションツールなので、そのエンジニアリングしたものを消すとエンジニアリング監視作業時や点検時に判ってしまうため、一部設定値を書き換えてシステム異常を起こさせたり、緊急時のシーケンスを動作しなくなるようにしたりすることも可能になる。

ファンクションブロックやラダーブロックを消すとつながっていないものが存在するということでチェックに引っかかってしまって露見することもある。

工場設備のユーティリティ制御システムや制御装置の制御コンフィギュレーションプロファイルも入れているケースもあることから、これを乗っ取ることでいろんな攻撃工作が可能となる。 - MES製品

PDF資料(P2)MES(Manufacturing Execution System)には、生産管理や設備管理や品質管理などのPCが存在する他、PIMS(Production Information Management System)やLIMS(Laboratory Information Management System)などのServerも存在する制御システムも多い。インターネットから見たらファイヤーウォールを抜けると業務用の情報システムネットワークと同じネットワークに接続されているところもあり、比較的侵入しやすい。しかも、生産用だからと言って担当責任が生産部門にあることからセキュリティソフトが入っていなかったり、入っていても更新が大きな周期で実施されていたりすることから、OSや通信の脆弱性が公表されても防衛対策はリアルに実施されていないことが多い。 - リモートHMI

制御システムや制御装置の画面操作をブラウザ機能で遠隔操作モニタや操作を可能にしたHMI(Human Machine Interface)は、操作許可条件を設定していないケースも多い。建設時の設定から、創業者に引き渡された時にパスワード変更やセキュリティ設定を怠っているケースが多い。また、パスワード入力も回数制限が設定されていないとかその制限機能がHMI製品に無いというケースが多い。また、パスワード以外の情報端末個別認識やIDカードや指認証などの複数のセキュリティプロテクトをしていないケースも多い。

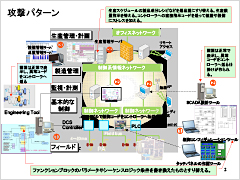

2.攻撃パターン

- EWS

EWSのPC(Personal Computer)のOSがWindowsであろうがLinuxであろうが攻撃する側にとっては、さほど問題にならない。

制御システムネットワークの通信プロトコルも、TCP/IP(Transmission Control Protocol/Internet Protocol)やUDP(User Datagram Protocol)、FTP(File Transfer Protocol)など一般通信プロトコルを使ったPC侵入乗っ取りの攻撃ツールはブラックマーケットでも販売されている。また、Mod-busやPROFI-busなどの制御専用通信仕様用の攻撃ツールも売られている。 - 制御コンフィギュレーションツール

バージョン管理をいい加減にしている現場では、FBD(Function Block Diagram)の設定値を書き換えるとか制御シーケンスの入力条件を変えるとかの細工は、不注意もしくは無意識に現場の制御コントローラへ定期点検時にダウンロード更新されることがある。また、チューニング作業をするために、エンジニアリングツールが入ったPCを制御システムのネットワークに接続して、現場の制御そのものをエンジニアリングツールでモニタすることがあるので、その時に、マルウェアが起動して攻撃デマンドコード(.dllや制御ベンダ仕様の通信コードなど)をコントローラへ送りつけることができる。 - MES製品

PDF資料(P3)一つは、生産製品のレシピを書き換えて、それで生産操業して、本来の製品とは異なるもの(製品とは言えないもの)を生産させることも可能である。また、生産数量を変えたり、生産する順番を変えたりすることで、納期遅延や現場のパニックを引き起こすこともできる。

バックアップを取っていないMESも多いことから、生産計画や生産情報を消してしまうのも操業そのものができなくなるので攻撃効果は大きい。また、そういった管理や体制ができていないことから、安全基準の法規制が守られていないことで改善指示が出て、操業そのものができなくなるという間接的な攻撃効果も出てくる。 - リモートHMI

制御システムや制御装置のリモートHMIを乗っ取ってしまえば、制御操作そのものを使える訳なので、制御操作監視のプロテクト(制御暴走で設備や制御装置が破壊されないようにした仕組みや警報監視)が無いと、いとも簡単にプラントを暴走させたり、装置を停止させたりして、場合によっては大事故を引き起こすことも可能となる。

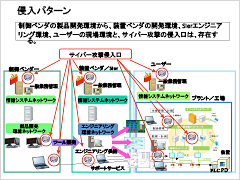

3.侵入パターン

- EWS

建設時からマルウェアを仕込んでおくには、エンジニアリング会社でエンジニアリングしている環境で仕込む方法もあれば、定期点検時のバージョンアップ作業時に持ち込んだPCや電子媒体を利用してEWSに侵入セットすることも可能である。

制御ベンダやエンジニアリング会社のリモート監視やリモートモニタ作業時に、事業所の外の公衆回線やインターネットを利用する時などに、なりすましでアクセスしてくるようにマルウェアを忍ばせるのも方法であるし、リモートHMIの通信成立時の署名確認や暗号化がされていないとかリモートHMI操作のパスワード入力回数制限がされていなければ容易にHMIを乗っ取ることが可能となる。 - 制御コンフィギュレーションツール

制御ベンダの製品開発環境やエンジニアリング会社のエンジニアリング環境のセキュリティ管理がずさんであれば、マルウェアを忍ばせておくことが可能である。また、現場サポートサービスを担当する部門のセキュリティ管理がずさんであれば、現場に持ち込むPCや電子媒体にマルウェアを忍ばせることも可能である。現場のツールなどが入ったPCのセキュリティ管理がずさんであれば、また同様である。 - MES製品

業務用ネットワークにつながっているケースが多いのと、メールを受け付ける機能を持っているMES製品もあることから、メールにマルウェアを添付して攻撃してみると意外と容易に侵入できる制御製品群である。

割と大きなサイズのデータを出し入れしているケースも多く、電子媒体を使ったデータ授受作業も多い。 - リモートHMI

インターネット上で制御システムや制御装置のリモートHMIであろうというブラウジングを発見するツールもブラックマーケットで売られている。

また、パスワード入力の制限が無ければ、パスワード検出ツールが侵入ツールになる。この場合8桁程度では、秒単位でパスワード解析ができてしまう。

この場合、特にマルウェアも不要で遠隔で手元でできてしまうので、攻撃側も容易に攻撃できる。

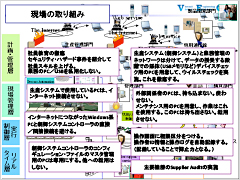

4.防衛

(1)現場の取り組み

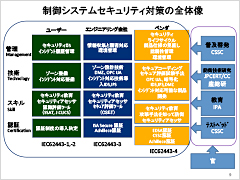

PDF資料(P4)現場でできる対策は、「サイバー攻撃に強い制御システムを構築するには その8」に記載しているので、そちらで確認していただきたい。ここでは、防衛の現場はエンドユーザーの現場であり、防衛の最前線であることから、防衛方針を出していくことが最重要項目となってくる。

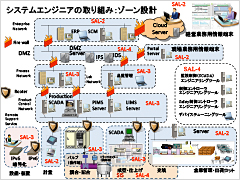

(2)システムエンジニアの取り組み

PDF資料(P5)制御システムセキュリティゾーン設計については、「サイバー攻撃に強い制御システムを構築するには」と「同 その2」に掲載しているので読み返していただきたい。

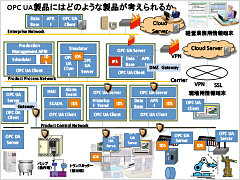

合わせて「同 その7」のセキュアコーディングとセキュア通信プロトコルIEC62541 OPC UAに関する情報は、参考にしていただきたい。

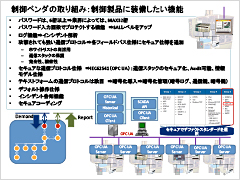

(3)制御ベンダの取り組み

PDF資料(P6)制御ベンダの取り組みについては、「同 その4」に記載しているのでそちらも読み返していただきたいが、2013年5月30日・31日に開催した第二回VEC制御システムセキュリティ対策カンファレンスでも、IEC62443-4についてのさまざまなアイディアや意見について知り得る内容から、ここは、今後も変わらないと思われる内容で整理したことを図にまとめた。

(4)HMIについて

制御製品のHMIについて、パスワード入力の回数を制限する仕様を加える提案をしているが、「ビジネスコミュニケーションのオペレーションでは、パスワード回数制限を入れるのはどうかと思う。」という意見を言う方がいる。生産現場のオペレーションと物流システムのオペレーションとクラウドを利用したビジネスコミュニケーションでのオペレーションを一緒にする必要はない。HMIのセキュリティ対策でのオペレーション制限は、パスワード入力回数制限だけでなく、オペレーション端末の個別認証とIDカードや指紋認証などの個体識別認証を組み合わせたりするなど、オペレーション環境を考慮して、選択設計できるようにするだけでなく、現場に導入していく段取りで、現場の責任者が個別オペレータの個別認識の設定を加えていく手順も考慮して、製品のHMI仕様は考えていくべきである。しかも、HMIの製品仕様は、GMP(Good Manufacturing Practice)やGAMP(Good Automated Manufacturing Practice)、HACCP(Hazard Analysis and Critical Control Point)、MIL(Military Standard)などの法的制限を受ける指摘仕様で重要な部分でもある。そこに、セキュアなHMI環境仕様を加えていくことになる。そういう意味で製品のHMI設計仕様は難しい。

5.インシデント対応

インシデント対応をどのように実現していくべきかについては、「「同 その3」にも掲載したが、

- インシデント原因解析のためのログ機能装備

- インシデント発生検出機能:ログ機能をデータフリーズするトリガとなる

- インシデントアラーム監視システム

- 各製品のログ情報取り出し:現場作業者が容易に取り出せることが必要

- インシデント解析ツール

PDF資料(P7)

PDF資料(P8)などの課題を整備していかなければ、現実的作業はできない。

但し、ここで、生産操業を目的にしているエンドユーザーとインシデント原因を解析するセキュリティベンダとでは、③の要求仕様レベルが異なる。原因解析作業では調査範囲を絞りたいという目的でインシデントの種類を分離できる情報も欲しいということになるが、製品を生産しているエンドユーザー側は、安全操業への早期復旧が最優先であり、原因解析は、オフラインでやって欲しいということになる。また、制御システムや装置の安全待機や安全停止につながるシーケンスが確実に動作していたのかを裏付ける情報もログ情報の中に必要であると制御システムエンジニアは考える。そういう意味で総合的に見てどのようなログ機能でなければならないかを取りまとめるのは、制御システムエンジニアの方でやっていくことになろう。

6.工業会及び関連団体の取り組み

PDF資料(P9)

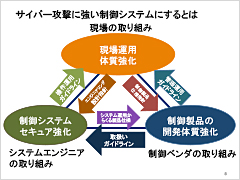

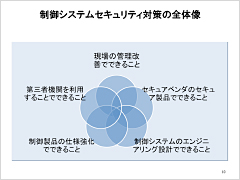

PDF資料(P10)ここまで記載した内容で制御システムセキュリティ対策を推進していくということは、「現場」「システムエンジニア」「制御ベンダ」の三者の連携と相互間のバランスをもって、セキュアレベルを成長していく試みが必要ではないだろうか。それには、制御ベンダグループのまとまりも必要となってくる。その活動として「制御システムセキュリティ関連団体合同委員会」が2012年からスタートしている。

また、標準化団体や工業会などで、「制御システムセキュリティ」の研究会や分科会などが作られて、ユーザー向けのガイドラインを作成して発行したり、参加企業へのセキュアレベルアップした制御製品を開発していくための勉強会や製品仕様研究に取り組んだりしているところも出ている。