2013年 - VECサロン

2013年

- イチローさんに学ぶこと

VEC事務局長 村上 正志 - 制御システムセキュリティ対策の本質に迫る

VEC事務局長 村上 正志 - Cogent DataHub Summit 開催のお知らせ

VEC事務局 - 事業経営のトレンド“もっと経営を学ぼう”

VEC事務局長 村上 正志 - サイバー攻撃に強い制御システムを構築するには その8

VEC事務局長 村上 正志 - サイバー攻撃に強い制御システムを構築するには その7

VEC事務局長 村上 正志 - サイバー攻撃に強い制御システムを構築するには その6

VEC事務局長 村上 正志 - サイバー攻撃に強い制御システムを構築するには その5

VEC事務局長 村上 正志

サイバー攻撃に強い制御システムを構築するには その8

現場の制御システムセキュリティ5Sとセキュリティアセッサについて

1.現場を守るとは

「モノづくりはITを導入したICTの時代だ」と言っていたのは、つい数年前の話であるが、今は、インターネットではサイバー兵器による攻撃が行き交い、ハッカーを誘い込むハニーポットがいくつも咲いている。

現場の制御システムをサイバー攻撃から守るというテーマでお話しすると、「恐喝犯罪に利用されている米国の話でしょう」「イラン圏と欧米の戦いでしょう」「イランがサウジアラビア企業を攻撃したShamoonを韓国攻撃に使った話でしょう」「海外で事故は起きているようだけど、日本で事故が起きた話は聞いていないし、セキュリティベンダやそれに加担して儲けることをたくらんでいる人が仕組んでいる狂言だよ」と対策そのものに関心を示さない事業関係者はまだ存在する。

日本の防衛産業の製造事業所では、毎日、あの手この手のサイバー攻撃を受けている。また、一般産業でもサイバー攻撃を受けたというニュースで株価が下がるなどの風評被害を恐れて公表しないところも少なくない。

ライフルのスコープで狙撃手に狙われた場合は、まず逃げられない。しかし、流れ弾に当たった場合は、防弾チョッキを着ていれば、ヘルメットをかぶっていれば、塹壕から顔を出さなければ、防空壕に入っていれば、と対策を講じていなかったことを悔やむことになる。

サイバー攻撃に強い制御システムを構築することは、戦国時代の城づくりに似ているのかもしれない。ファイヤーウォールが堀であり、城壁であり、門がルータであり、物見がIDSであり、侵入する敵をめがけて矢を射たり、石を落したりするのがIPSであり、パスワードが合言葉であったり、門と門の間の広場がゾーン設計のゾーンであったりと考えるとどのような仕組みがあれば良いかとアイディアを出して、試験することも興味が出てくる。

しかし、作った城を守る者のスキルが低いと、城はもろいものである。守りが守りにならない。それに現場を守るということは、現場のスキルが一番重要なことではないだろうか。

2.現場の脅威

サイバー攻撃は、日を追うごとに現実味を帯びている。

サイバー攻撃は、日を追うごとに現実味を帯びている。

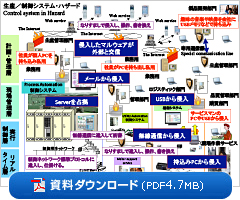

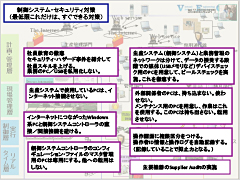

まず、図1を見ていただきたい。

現場の脅威、ハザードを具体的に挙げてみた。社員の「これぐらいは良いだろう」という行動から社内のネットワークにウイルスやマルウェアを持ち込んでしまうケースがある。これは、社員の意識改革と企業ルールの設定とスキルアップ教育と毎日の指導による躾で対処することになる。

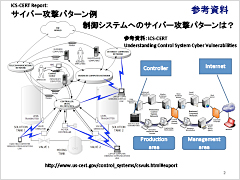

ICS-CERTがまとめたレポートの中では、次の図のようなシステム構成概念に対して、6つの侵入パターンと4つの攻撃パターンを報告している。

(1) 侵入パターン

PDF資料(P2)

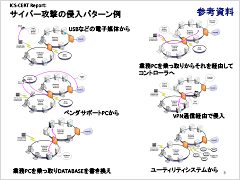

PDF資料(P3)

PDF資料(P4)侵入パターンとしては、

- USBなどの電子媒体から侵入

- 業務PCを乗っ取ってからそれを経由してコントローラへ

- ベンダサポートのPCから侵入

- VPN通信経由で侵入

- 業務PCを乗っ取りDATABASEを書き換え

- ユーティリティシステムから侵入

が挙げられている。

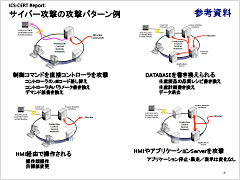

(2) 攻撃パターン

攻撃パターンとしては、

- 制御コマンドを直接コントローラへ

- DATABASEを書き換えられそれを知らずに使用

- HMI経由で操作される

- HMIやアプリケーションServerを攻撃

が挙げられている。

(3) 攻撃シナリオ

攻撃シナリオを見ていくと、攻撃側はPCを持ち、

- 闇雲に相手を攻撃して反応を診る

- 相手のPCを乗っ取り、そこを拠点にして目標を探し、攻撃を加える

- リバースエンジにリングで攻撃手口を見つける

- マルウェアを送り込んで内部工作で攻撃する

- HMIを乗っ取り、そこからの機能を利用して攻撃する

というケースに大きく分類できそうである。

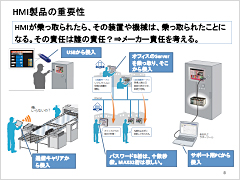

(4) 見られて恐喝、乗っ取られて攻撃

PDF資料(P5)制御装置のコントローラのHMIブラウザをiPadに表示して操作する。その場合、通信キャリアを利用している訳であるから、ネット上に一旦上がったデータがアップル社のServer経由でiPadへデータを送り画面表示をして操作が可能になっている訳である。この場合、iPadのパスワード認証により操作するものを特定していても、ハッカーからしてみると、攻撃しやすい標的となり得る。

図5で、ICS-CERTが2012年度のレポートで、Showdonツールでネット上から見えるコントローラのブラウザを拾った結果7200件のブラウザが見えていたことを報告している。

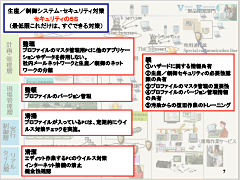

3.現場の制御システムセキュリティ対策5S

PDF資料(P6)現場ですぐできることを図6に示す。

大きな項目としていくつかをピックアップして説明すると以下のようになる。

(1) PCの健全性確保

現場の制御システムの健全性を確保する為には、まず、PCの整理整頓をすることから始めてはどうだろう。具体的には、以下に挙げる項目を検討してみていただきたい。

- 不要なPCを設置しない。持ち込まない。持ち出さない。

- 定期的にウイルスチェックできるPCと、できないPCを分けて管理する。

- ホワイトリストによるアプリケーション限定立ち上げにする。

- 制御ネットワークの健全性確保

- 情報システムネットワークと制御システムネットワークの間にファイヤーウォールを設置:制御システムではメールやインターネットアクセスを許可しない。

- 制御ネットワークを生産プロセス別にファイヤーウォールかルータで分ける。

- 制御ネットワーク間や制御情報系ネットワーク間に許可したプロトコルだけ通過する仕組みを作る。

- セキュリティ付きの通信プロトコルを採用する。

- 生産システムPCの健全性確保

- 使用しないアプリケーションは、PCに入れない。:全て許可制。

- ホワイトリストでの立ち上げ

- 定期点検時にウイルスチェックなどでの汚染チェック。

(2) USBの使用範囲限定管理

次に、現場で扱っている電子媒体の健全性を確保することを検討してみよう。

- 作業をデータの重要度によってカテゴリ区分

- 作業別に使用するUSBを色分けする。

- 指定したPCに指定したUSBを使用。

- PCのUSBソケット口とUSBの色を同じにして混在使用をしない。

- USBの持ち出し・持ち込み禁止

- 繰り返し使用のUSBはウイルスチェック付き:ウイルスチェック付きUSBだからリスク0という訳ではない。

- USBの定期的ウイルスチェック

- ウイルスチェックをするPCは、それ専用とする。:ウイルスチェッカーのバージョンアップ目的のインターネット接続は、単独で行い、他のネットワークを経由しない。

- 他のアプリケーションを入れない。

- 他の目的に使わない。

- 作業前にはウイルスチェック最新バージョン更新を行い、作業を記録する。

- 重要な制御システムでは、作業ごとに新しいUSBを使用する。

(3) 制御コンフィギュレーションツール(エンジニアリングツール)の健全性確保

制御コントローラのサポートやメンテナンス作業で使用するエンジニアリングツールが搭載されているPC環境の健全性を確保することが重要で、それに関する項目を以下に挙げてみた。

- 他の作業に使わない。

- 他のアプリケーションを入れない。

- ホワイトリストの活用。

- コントローラにダウンロードしたら、ベリファイ作業をする。

- マスタファイルの管理をしっかりする。

- マスタファイルのバージョンでコントローラが動いている状態

- バージョン管理方針を実施

- 復旧できることを担保する。

- 汚染された時に、リフレッシュ作業をして、元に戻せるか?

- コンフィギュレーションファイルのマスタ管理を確認

- 実際に作業して問題ないかを確認する

- 戻せなくなった時の制御ベンダサポートは可能か?

(4) JEMIMAによる取り組み

日本電気計測器工業会JEMIMAでは、IEC62443の委員会に参加し、国内委員会も形成して、日本側の意見を伝えている。

(5) JEMAによる取り組み

日本電機工業会JEMAのWebサイトで公開している制御システムセキュリティに関するガイドラインがある。具体的項目は以下のとおりである。

制御システム開発設計に使用するパソコンでの注意点

- 制御システム開発に使用するパソコンを他の作業(メール、インターネットなど)と共用しない。

(ウイルスや悪意のあるソフトウェアがパソコンに入り込むのを防ぐ) - 制御システム開発に使用するパソコンに不必要なアプリケーションをインストールしない。

(悪意のあるソフトウェアがパソコンに入り込むのを防ぐ) - 制御システム開発に使用するパソコンに機器(USBメモリなど)を接続する場合は、事前にウイルスチェックを実施して機器がウイルスに感染していないことを確認する。

(ウイルスや悪意のあるソフトウェアがパソコンに入り込むのを防ぐ) - ホワイトリスト型セキュリティ対策ソフトウェアを活用する。

(事前に登録されたプログラムしか起動できなくなるため、無許可のプログラムによる改ざんや漏洩の被害を防止することができる) - 制御システム開発に使用するパソコンにインストールされているソフトウェアのバージョンを管理する。

(ソフトウェアベンダから提供されるセキュリティ情報に早期に対応することができる) - マスタプロジェクトは安全なパソコンに保管する。

(コントローラ上のプロジェクトが改ざんされた可能性がある場合、マスタプロジェクトと照合することで復旧の要否を判断できる)

コントローラへの書き込みに関する注意点

- コントローラにプロジェクトを書き込んだ後、パソコン上のプロジェクトと照合する。

(書き込み中にプロジェクトが改ざんされた可能性がある場合、早期発見することで被害拡大を防ぐことができる) - 定期的にコントローラ上のプロジェクトとマスタプロジェクトを照合する。

(コントローラ上のプロジェクトが改ざんされた可能性がある場合、早期発見することで被害拡大を防ぐことができる)

(6) NECAによる取り組み

PDF資料(P7)日本電気制御機器工業会NECAでは、プログラマブル表示器(PD)技術専門委員会が「PD取り扱ガイドライン」を作成している。PLCについてのガイドラインを検討している。

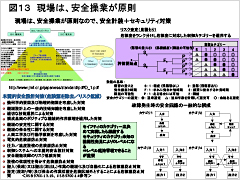

(7) セキュリティ5S

現場の管理に5S(整理、整頓、清掃、清潔、躾)がある。現場のセキュリティ対応もこの分類でまとめて、5Sに加えていくことも良いアイディアではないだろうか。

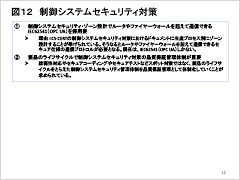

4.現場のキーとなる対策

PDF資料(P8)現場には、制御システムセキュリティ対策として重要な制御製品がいくつかある。それらを取り上げて以下述べてみる。

(1) 装置のHMI対策

制御システムとして、HMI機能を持っているものにDCSやSCADAがあり、制御装置や機械では操作表示器があるが、それらのオペレーション機能HMIがハッカーに乗っ取られると装置そのものを乗っ取られたことになる。

1. オペレーションパスワード

オペレーションを可能にするパスワードは、表示器に限った話ではない。DCSでもSCADAでも同じ話である。

医薬品医療品化粧品業界では、パスワードはMAX32桁でないと採用されないという。パスワードの桁数の問題以外に、アクセス回数制限を設定することも重要なガードになる。ATMでお金を出すときに4回以上の入力ミスでアクセスできなくなるという仕様は、パスワード4桁でもセキュアレベルを維持できるものになっている。

業界によって、常識が異なるので、その両方ができるようにしておくと良い。

それから、石油、化学、ガス業界などでは、オペレーション用パスワードの設定はオペレータ個々で管理する場合があるが、医薬品医療品化粧品業界所謂GAMPや食品業界HACCPなどでは、管理責任者がオペレーションパスワードを決めるなど決定権を集中させて管理することになる。

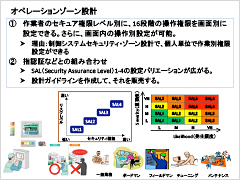

2. HMIの操作画面設計

PDF資料(P9)

PDF資料(P10)

PDF資料(P11)HMIの操作画面を設計する際、オペレータのアクセス権限を同じ人であっても操作目的によって異なる権限を設定できるものが良い。また、指認証やIDカードなどを組み合わせて、SAL3レベルから4レベルを設定できるようにしていると尚良い。

(2) ネットワークのセキュア強化

2013年2月と3月に経済産業省主催による電力、ガス、BAのサイバー演習を実施した。

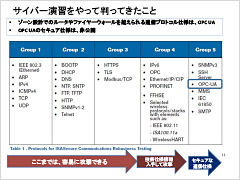

そのサイバー演習を実施して解ってきたことは、次の図に示すように、ISAのISCIでグループ分けした通信プロトコルのグループ1から3までは、容易に侵入されること。グループ4に入っているOPC(OPC-F/OPC-J主催のInteroperability Work Shopに参加している)は容易に侵入されないこと。OPC UAでの実験は実施していないが、セキュアな通信スタック仕様で、ファイヤーウォールやルータを超えて通信できるセキュア通信プロトコルとしてかなり期待できること。などが解ってきた。

また、名古屋工業大学の研究室でテストベッドを構築してサイバー攻撃テストを実施している。その中で、OPC Classic仕様で作られているというメーカー通信ドライバであっても、Interoperability Work Shopに参加していないで洗練されたOPC仕様製品になっていないものは、容易に侵入されるとうことが解ってきた。特にTCP/IPを不要に許可していることで侵入されやすいということもある。

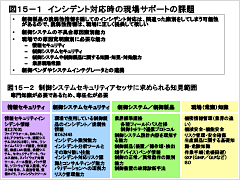

5.サプライヤーへ

PDF資料(P12)

PDF資料(P13)

PDF資料(P14)

PDF資料(P15)

PDF資料(P16)現場を支えるサプライヤーの役割は、ユーザーの業界常識や規制に合わせて製品開発そのものを考えていくことになる。さらに、サプライヤーに制御製品を供給している制御ベンダはそのサプライヤーの要求を調査して製品仕様を考えていくことになる。ユーザーのコネクションを直接持っている制御ベンダは、ユーザー現場の要求や規制の動向を見て、ニーズの先読みをして製品開発をする。

そのような中で、制御ベンダが制御製品のセキュリティ強化仕様をどのようにすれば良いかは、品質保証の領域での取り組みも重要なこととなるぐらいに、現場へのサイバー攻撃というものは、制御システムに影響を与えている認識を持っていただきたい。

6.セキュリティアセッサの必要性

製造業界では、セイフティアセッサという制度がある。それと同じように制御システムセキュリティアセッサがあると現場での様々な状況に対応できるようになっていくと考えられる。図にもあるように、セイフティアセッサで求めていることと制御システムセキュリティアセッサで必要とされている知識や能力は異なってくるので、その資格取得におけるカリキュラムの内容は異なってくる。

7.まとめ

このサイバー攻撃から制御システムをどう守るかのシリーズは、今回で一通りの課題に触れてきたつもりで、終わりとしたい。最後に一言お伝えしたいのは、サイバー攻撃から制御システムを守ることは、「これだけやっていれば良い」という一時的な対策は通じないということである。企業をあげて、組織的な対策が必要である。我々製造業の企業は、社内体制としてISO9001を施いている。サイバー攻撃対策で新たな管理ルールと組織をつくるより、このISO9001の中に、制御システムセキュリティ対策を加えていくことが短期間にしかも効果的に機能する企業へ変革できる方法だと私は思う。是非、検討していただきたい。