2013年 - VECサロン

2013年

- イチローさんに学ぶこと

VEC事務局長 村上 正志 - 制御システムセキュリティ対策の本質に迫る

VEC事務局長 村上 正志 - Cogent DataHub Summit 開催のお知らせ

VEC事務局 - 事業経営のトレンド“もっと経営を学ぼう”

VEC事務局長 村上 正志 - サイバー攻撃に強い制御システムを構築するには その8

VEC事務局長 村上 正志 - サイバー攻撃に強い制御システムを構築するには その7

VEC事務局長 村上 正志 - サイバー攻撃に強い制御システムを構築するには その6

VEC事務局長 村上 正志 - サイバー攻撃に強い制御システムを構築するには その5

VEC事務局長 村上 正志

サイバー攻撃に強い制御システムを構築するには その5

機能安全・機械安全と制御システムセキュリティ 1/2

1.はじめに

サイバー攻撃から制御システムを守ることのみを考えているのでは、現場の安全は守れない。人身事故や爆発事故や火災事故が発生しないように機能安全や機械安全を国際規格にしてまで、その仕組みと基準を決めて、制御システムの安全に関する評価手法も考え、安全のレベル判定を実施してきた。そこにサイバー攻撃による制御システムの脅威が機能安全、機械安全にどのように関わってくるのかを一緒に考えてみたい。

2.機械安全とリスクアセスメントの規格について

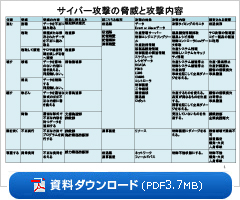

まず、サイバー攻撃によって具体的に何が起きるのかを考えてみる。具体的にどこをターゲットにしてくるかによって生産システム及び制御システムの脅威は異なってくる。その脅威を表にしてみた。

まず、サイバー攻撃によって具体的に何が起きるのかを考えてみる。具体的にどこをターゲットにしてくるかによって生産システム及び制御システムの脅威は異なってくる。その脅威を表にしてみた。

生産現場の機能安全と機械安全のリスク対策は、物理的な問題点とミスを起こす人間のパターン対策になるので、リスク削減を行うと、作業者への啓蒙教育の継続とメンテナンスの充実でリスクを抑えることが可能である。それに対して、サイバー攻撃対策となると相手が人であることから攻撃者があきらめない限り止むことはないし、攻撃手法の内容もレベルも向上してくることから、終わりが無い。つまり、制御システムを城に例えての、攻撃側と防御側の智慧の攻防城戦と言ってよい。

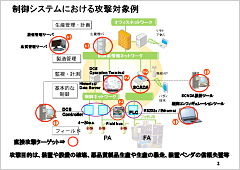

PDF資料(P2)Stuxnetの制御システムにおける攻撃パターン例を挙げると、マルウェアはWindows系ServerやPCに侵入して乗っ取り攻撃対象を探して、条件が揃ったら攻撃開始する。攻撃内容は、SCADAのHMIのデータはそのままで、SCADAからPLCに出る目標値(デマンド)コード.dllを差し替える。それにより、目標値(コマンド)データをもらったPLCは、操作端のポジション信号が目標値になるように制御する。これがShamoonになるとServerやPCのマスターブートレコードを書き換えるので再起動ができなくなる。Gaussはセッション情報やパスワード、クッキー情報、ネットワークに関する情報、その他BIOSやCMOS RAM情報なども収集して指定のサイトへアップする。Framerは搾取した情報をいろんな媒体を使って作成者の手元に届ける。<注:Stuxnet、Shamoon、Gauss、Framerは、マルウェア名です>

PDF資料(P3)機能安全と機械安全の二つをベースにサイバー攻撃が行われた場合もしくはその流れ弾があたった場合の安全リスクをどう考えて、機能安全や機械安全で行っていることにどのようなことを加えていくべきかを述べるにあたり、機能安全や機械安全がどのようなものであるかを知らない若い読者もいるだろうから、まず、機能安全を述べた中での制御システムセキュリティ対策の考え方や、機械安全を述べた中での制御システムセキュリティ対策の考え方、リスクアセスメントでの制御システムセキュリティ対策を考えてみたい。

3.機能安全と制御システムセキュリティを一緒に考える場合

PDF資料(P4)まず、安全計装の中に、制御システムセキュリティ要素を入れてみるとどうなってくるかを検討してみよう。

安全計装とは Safety Instrumented SystemのことでSISと略している。国際規格としては、プラント安全計装システムの規格としてANSI/ISA-S84.01(1996年米)があり、全産業の安全関連システムを対象とした規格としてISO/IEC61508(1999年) があり、IEC61508のプロセス分野向け規格としてIEC61511(2003年)がある。

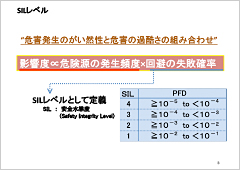

IEC61508はJIS C0508(内容は原文を翻訳したものである。)として制定されている。規格の特徴を挙げると、プロセス産業、機械、輸送、医療など各産業分野を含む包括的な規格として採用されており、概念設計~安全性評価~保全~廃棄と広範囲という安全ライフサイクルの考え方が導入されている。また、残存リスクと許容リスクの二つのリスクベースの安全機能として規格化されている。作動要求あたりの失敗確率を基に安全水準度SIL (Safety Integrity Level)が考えられている。安全計装とはハードウエアのことではなく、機能安全規格である。

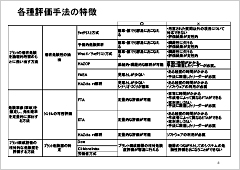

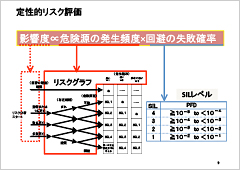

ここで言うリスクとは、危害発生のがい然性と危害の過酷さの組み合わせのことで、「影響度∝危険源の発生頻度×回避の失敗確率」で表現できる。評価手法にはいくつかあり、その特徴を表にまとめたものが表4である。

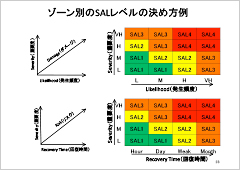

安全水準度決定方法の事例として、JIS C 0508 の第5部に安全水準度を決める事例が参考として添付されている。

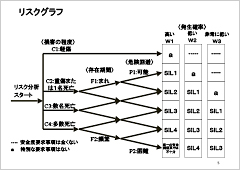

(1)リスクグラフ(付属書D)について

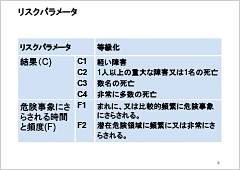

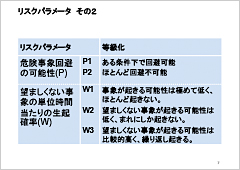

リスク要素の知見からSILを定める定性的手法として、リスクグラフにあるように、事柄を簡素化するために幾つかのパラメータを導入してSILのレベルを決定していく方法がある。 PDF資料(P5)

PDF資料(P5)  PDF資料(P06)

PDF資料(P06)

SILのレベルの定義は、図の8にあるように1から4までに分けられる。 PDF資料(P7)

PDF資料(P7)  PDF資料(P08)

PDF資料(P08)

リスクグラフとSILのレベルを突き合わせて、個々の制御製品や制御システムのネットワーク・ゾーン別のグループ別SILレベルを決定していくことができる。

<今後の研究課題:制御システムセキュリティリスクグラフとパラメータは?>

対象となる制御製品や制御装置に対してリスクパラメータで設定したレベルを選択してSILレベルを決定していく方法であるが、この場合、異常現象はサイバー攻撃でコントロールが暴走、トリップするレベルも同じ異常現象と思われる部分も一部ある。サイバー攻撃の場合、危険確率が状況変化で変わる。攻撃プログラムがネットに上がることで、ネットから侵入したりUSBなどの何らかの電子媒体を経由して侵入したりする危険確率は1~2桁ほど悪化するであろう。制御システムセキュリティでは、場合によってはいきなり全制御システム機能停止という場合もあり得る。サイバー攻撃の標的となった場合は、それ以上の危険確率に上がると想定される。これに対して制御システムセキュリティ対策をどこまで実施するかの判定リスクグラフを別途作成することが考えられる。

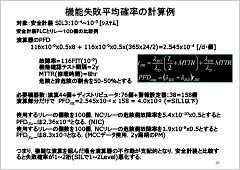

(2)定量的手法(付属書C)

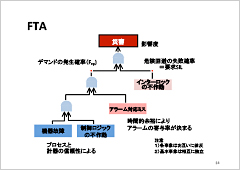

PDF資料(P9)危険源の発生頻度と許容リスクが数値で示され、作動要求に対する機能失敗平均確率もしくは安全度水準に対して数値目標が示される場合は、定量的手法による安全水準度を採用できる。

Fnp(作動要求)はFTAや過去に積み上げた同じようなプロセスの事例データベースなどから決定し、Ft(許容リスク)を決めれば、必要なPFDを決めることができる。

影響度∝危険源の発生頻度×回避の失敗確率

考慮しなければならない影響度の事象から危険源の分類FTAとその危険度の発生頻度で計算し、許容リスクからSILを決めていくことになる。

(3)リスク要素の知識からSILを定める定性的手法

PDF資料(P11)

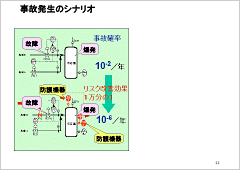

PDF資料(P12)現象や状況及び作業内容についてのリスク要素の知識から、過酷度、リスク軽減施設の数、事象生起の確からしさを評価してSILを求める方法がある。

この場合、知見となっている事故発生のシナリオや実際の作業シナリオを具体的に図式化して評価してみるとその頻度を数値化していくことが可能となる。それによりSILレベルを決定していくことができる。

事故発生のシナリオを考えていくことで、事故確率の計算が容易になったり、設備の妥当性を保安や安全面から評価したりすることも可能になる。さらに、設備の潜在的弱点を明らかにすることで改善リスクの重みを評価することができ、エンジニアの思考に客観性を持たせ、標準化をしていくことができる。それにより、定量化ツールとなっていく。

<今後の研究課題:制御システムセキュリティ・リスク要素の知識からSILを定められるか?>

サイバー攻撃でコントローラや制御レシピが書き換えられた場合のリスク要素の対しての被害・損害のシナリオを具体的に作成してみることで、防御しなければならない場所も限定できる。その限定ができれば、防御シナリオも作成することができる。しかし、安全計装の対策と制御システムセキュリティの対策が異なる危険度であるとか、対策の内容が異なるもので異質のものである場合は、難しいと見なすことになる。

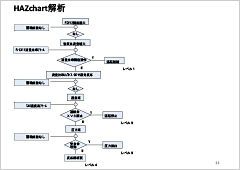

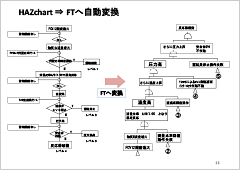

(4)HAZOPなどで抽出された危険シナリオを定量的評価へ結びつける解析手法

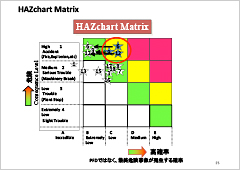

HAZOPなどで抽出された危険シナリオHAZchartを作成してFT(Fault Tree)へ変換していく。 PDF資料(P13)

PDF資料(P13)  PDF資料(P14)

PDF資料(P14)

そのFTから作成した人に依存しにくいFTA(Fault Tree Analysis)を作成する。

(5)危険事象の過酷度マトリックス(付属書E)

PDF資料(P15)作成したHAZchartから過酷度マトリックスを作成して、個々の過酷度に対する施策を行ってその危険度が軽減して全体の危険事象がどうなっているかを管理することができる。

<今後の研究課題:制御システムセキュリティの要素を危険事象の過酷度マトリックスにどう入れるか>

SILのレベルとSALのレベルを同時にマトリックスに表現するには、難しいところがある。制御システムセキュリティでは、一つはZero Dayの前後で危険度が異なってくる。二つ目に脆弱性が公表される前と後では、危険度が異なってくる。という時間系列で考えると動的要素を含むことで、固定的考え方で考えられた安全計装で決定したことが変化する。つまり、制御システムセキュリティのリスク要素を入れないで別物として制御システムセキュリティ対策を考えることに落ち着くのではないだろうか。

(6)機能失敗平均確率の計算例

PDF資料(P16)安全計装PLCとリレーを比べた場合、1~2桁の差が出てくる。

<今後の研究課題:制御システムセキュリティでは平均確率で計算思考するバックボーンが不足>

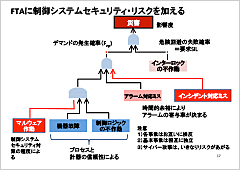

4.制御システムセキュリティ要素を別に考える場合

PDF資料(P17)FTAに突き合わせることでは、安全計装に制御システムセキュリティ要素を含めて考えられるが、機能安全として考えた場合、機能安全と制御システムセキュリティ対策は、異質ものであると考える方が今は良いと思われる。

制御システムや制御装置をターゲットにしたサイバー攻撃が現実化している現在、標的にならなくても流れ弾に当たるというリスクが出てくる。特に、使用している安全計装シーケンスの製品の脆弱性が発見され、公開され、その攻撃プログラムまで公開されるとそれを使用して攻撃するテロがゲーム感覚で攻撃することで、その危険度はかなり高くなる。また、安全計装シーケンスのエンジニアリングツールのPCにマルウェアが侵入することでも、危険度は高くなる。

サイバー攻撃についての知見が深まれば、サイバー攻撃のパターンに対してのリスク評価数値も出すことができるようになるであろう。

さらに、制御システムへの攻撃パターンから防御対策の方法が見出されてリスク軽減数値も出していくことができるようになる。

具体的に、制御システムセキュリティ対策としては、

- 安全計装シーケンスの独立性を確保し、安全計装エンジニアリングツールの独立性と健全性を確保

- 情報系システムネットワークと制御システムネットワークの間にファイヤーウォールを設置

- DMZを設置してサイバー攻撃の侵入検知や防御対策を行う。

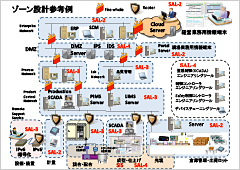

- 制御システムセキュリティ・ゾーン設計を実施

- SAL(Security Assurance Level)マトリックスを作成し、ゾーン別管理基準設定して、これを管理

- 制御装置などのリモートサービスに複合的セキュリティ対策を実施

- ISA Secureなどの認証合格制御製品で制御システムを構成

- 制御システムセキュリティの現場管理の5Sを実施

- 現場オペレータ、現場管理者対象の認識評価指標ツールJ-clicsで認識改善運動継続

- インシデントフローチャートを作成し、検知したインシデントの原因を見つけ出しそれに対する対策を施していく改善作業を実施

- 制御製品についての脆弱性情報を基に、制御ベンダや計装制御エンジニアと連携して現場改善を実施

PDF資料(P18)

PDF資料(P19)など、様々な対策を施していくことで、制御システムセキュリティ対策の安全対策強化が可能となる。

この制御システムセキュリティのゾーン設計を実施していく上でもSALレベルをどのような考えで設定していくかが課題となる。そのSALレベル決定の時に、IEC62443のドキュメントを作成しているワーキングでも対象となる制御製品が、ゾーン単位の制御システムがどれほどの重要度を持ち、どれほどの発生確率を持つかを検討して決定していく方法を示している。ところが発生確率を考えにくい時には、その対象が故障して復旧させるのにどれほどの復旧時間を要するのかを検討して決定していくと少しは解りやすいと思われる。

5.まとめ

「水とサービスと安全はタダ」という感覚は、危険である。

故障は、モノである以上は老朽化やストレスや人的ミスによって発生する。サイバー攻撃は故意に攻撃されるテロ行為として故障の原因に加わってくる。その故障も安全側に故障するものと危険側に故障するものがある。そして、その故障を予兆(前兆)で発見することができれば良いが、故障の初期異常動作で検出して進行を止めることや異常の連鎖を止めることで被害を大きくしないようにするなどの対策を行うことができれば良い。ところが検出そのものができない故障もある。しかも想定範囲に入っていなかったというものもある。しかし、今は、サイバー攻撃による制御システムセキュリティは想定範囲内にならなければならない。ところが事象件数と内容から危険確率を出していくには、件数が少ないので定量的判断が難しい状況が今である。SISの独立性と健全性を確保して、今までの危険確率が成立することは言える。しかし、SILとSALは異質のものであり、対策も異なっていることから一つに考えることは無理がある。そして、その対象制御システムが重要なものにつぃては、安全計装として機能安全同様、制御システムセキュリティ対策にも投資が必要である。そこをよく理解していくことが大切である。