2013年 - VECサロン

2013年

- イチローさんに学ぶこと

VEC事務局長 村上 正志 - 制御システムセキュリティ対策の本質に迫る

VEC事務局長 村上 正志 - Cogent DataHub Summit 開催のお知らせ

VEC事務局 - 事業経営のトレンド“もっと経営を学ぼう”

VEC事務局長 村上 正志 - サイバー攻撃に強い制御システムを構築するには その8

VEC事務局長 村上 正志 - サイバー攻撃に強い制御システムを構築するには その7

VEC事務局長 村上 正志 - サイバー攻撃に強い制御システムを構築するには その6

VEC事務局長 村上 正志 - サイバー攻撃に強い制御システムを構築するには その5

VEC事務局長 村上 正志

サイバー攻撃に強い制御システムを構築するには その6

機能安全・機械安全と制御システムセキュリティ 2/2

1.はじめに

前号に続いて、本号では機械安全とリスクアセスメントと制御システムセキュリティについて一緒に考えてみたい。

2.機械安全とリスクアセスメントの規格について

PDF資料(P2)

PDF資料(P3)

PDF資料(P4)

PDF資料(P5)

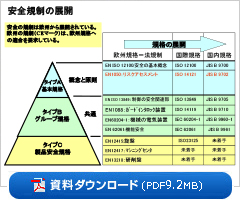

PDF資料(P6)安全規格そのものは、欧州の規格から始まり、IECやISOに展開されて、JIS規格になっていくという歴史が今も繰り返されている。これによって、欧州勢の体制が整ってから海外市場争奪戦が始まっていくので、日本国内ベンダは戦いにくいというのが現状である。

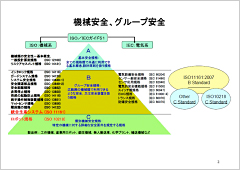

機械安全には、図2にあるように、ISO12100からISO14121やISO11161など多くの規格がある。

機械安全に関しては、各機械ベンダが安全技術を駆使して安全確保を実現して供給している。機械安全のリスク査定についても定性評価から定量評価でリスク査定を実施している。

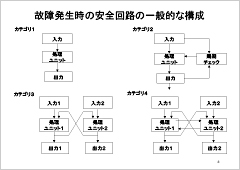

制御カテゴリ別安全回路構成も機械ベンダに浸透している。これはSILのレベルと思想が一致している。

さらに、納品後の残留リスクを納品先及びユーザーに伝えることを厚生労働省の通達で義務化されている。また、海外市場ではISO11161のグループ安全確保が常識化していることに呼応し、国内においても、ISO11161を採用しているところが多くなっている。

グループ安全の時に、機械と機械、ロボットとロボット、ロボットと機械、人とグルーピングした機械群という見方で、それぞれの連携を安全面で確認していくことになるが、制御システムセキュリティのゾーン設計でグルーピングしたものと同じグルーピングであると設計思想がまとまりやすい。それに制御システムセキュリティ対策としてのネットワーク対策も混乱を伴わなくて済む。

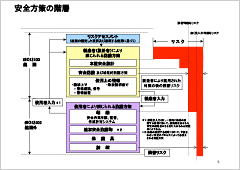

図5は、製造者(メーカ)側と使用者(ユーザ)側の両方の連携を示したISO12100の安全方策の階層図である。

安全は、装置メーカーの安全技術と現場の取り扱いルールと双方の連携によって築かれるというものであることも、理解して実践していくことが重要である。そこに制御システムセキュリティが加わってくる。

今まで安全設計を進めるに、まずリスクアセスメントを行い使用状況、環境、危険源を特定し、その結果から、本質安全設計を行いリスクの低減を図る。

次にそれでも残ってしまうリスクに対して安全防護を行い、リスクを低減させる。

最後に取り除けない、受け入れ可能なリスクについて使用上の情報を作成し、使用者(ユーザ)へ情報提供する。この使用上の方法とは取扱説明書に記載する。残った危険箇所に対しては警告表示を貼り付けるなどの対処をする。

ここまでがISO12100の適用範囲である。

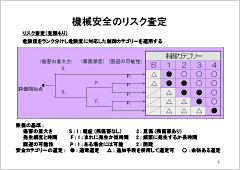

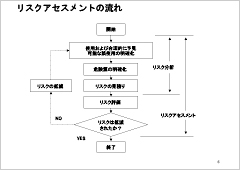

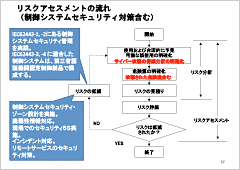

リスクアセスメントは、まず、使用および合理的に予見可能な誤使用を明確化して、その危険源を明確化していく。そして、リスクの見積りを行い、リスク評価を出して、リスクは低減されたか?どうかの判定を行い、低減が不充分であれば、リスクの低減の改善を実施する。再度リスク分析の作業を行うという繰り返しで実施する。

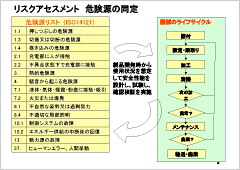

3.機械安全とリスクアセスメントの設計について

機械安全とリスクアセスメントの規格は別々であるが、実際は、リスクアセスメントと機械安全は、図のように設計されていく。

ここで言うリスクアセスメントの危険源の同定は、機械や装置によって異なってくる。

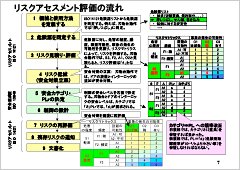

例えば、旋盤系の機械を取り上げてみると、図8のようになってくる。 PDF資料(P7)

PDF資料(P7)  PDF資料(P8)

PDF資料(P8)

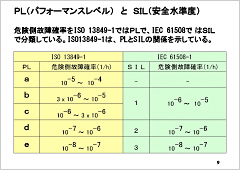

ここでは、二つの規格レベルを並行して検討してみると図9のようになる。

これらのレベルに対して、リスクアセスメントにおける安全カテゴリとPLrのレベルが決定することになる。 PDF資料(P9)

PDF資料(P9)  PDF資料(P10)

PDF資料(P10)

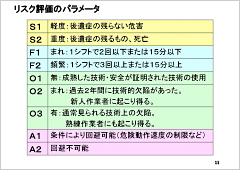

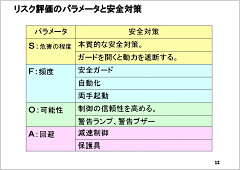

リスク評価のパラメータは、図11を参照して欲しい。

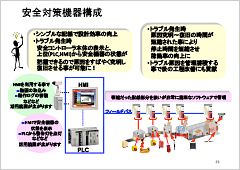

さらに、安全対策とどうつながってくるかについては、図12を参照願いたい。 PDF資料(P11)

PDF資料(P11)  PDF資料(P12)

PDF資料(P12)

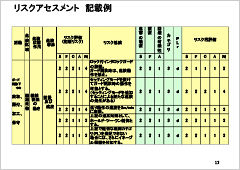

図7で示す流れを経由して図13のリスクアセスメント記載表ができる。 PDF資料(P13)

PDF資料(P13)

PDF資料(P14)

PDF資料(P15)このように、機械安全ではリスクアセスメントの規格と並行して機械の安全対策までのシナリオが検討できる。

これに、技術的な性能を確認しながら、規定を満たしているかの確認がなされていくことになる。

機械安全や複数の機械のグループ安全で現場の安全が確保できない場合は、安全対策機器(図14、図15を参照)を駆使して現場の安全確保をすることを義務付けている国もある。これは、機械そのものではリスクアセスメントを満足させることができない場合、つまり、残留リスクをどのように解決していくかと言う課題でもある。

4.機械安全とリスクアセスメントにおける制御システムセキュリティ

機械ベンダによっては、構造モデリング機能と3Dシミュレータ機能を利用して、加工作業の工程で駆動部分と構造物がぶつかったり製品を破損したりして危険な状態になることを予測して、機械を止め、警報を出したりガイドを出したりして、ナビゲーションする機能を搭載している工作機械ベンダもある。リモートサービスで消耗部品の消耗情報や原料素材の消費情報を入手して消耗部品や原料素材の生産計画の情報源として安定供給を実施している機械ベンダもある。その結果、工作機械や各種製造装置には、Embedded OSやインターネット接続を採用している機械ベンダが増えている。今までは、精密機械や工作機械などの設計情報や構造情報の搾取を目的にしたサイバー攻撃から、今後は、稼働停止や操業妨害を目的にしたサイバー攻撃が起きるリスクが高くなってくる。

PDF資料(P16)

PDF資料(P17)

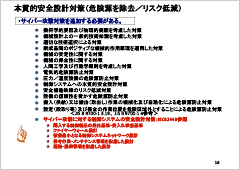

PDF資料(P18)ここにサイバー攻撃による制御システムセキュリティが加わることにより、危険源にサイバー攻撃が検討され、想定される被害状況についての損失損害費用を試算することで、リスクの見積もりの一項目となる。

さらにリスクアセスメントの流れの中に、制御システムセキュリティの脅威とその損害予想と事故発生率を加えていくことになるが、この発生率は、サイバー攻撃による被害件数や損害費用などがなかなか公開されないことから、評価計算が難しい現状がある。されど、セキュリティ対策を施していない制御(システム)装置でサイバー攻撃を受けた場合と、ISA Secure認証を受けた制御製品で構成しゾーン設計し、安全シーケンスを独立した健全性管理を実施している制御(システム)装置でサイバー攻撃を受けた場合では、結果は明らかである。サイバー攻撃対策が無い場合、攻撃されればどのような攻撃でどのような誤動作/暴走/トリップ/無反応が発生するかという発生率と損害費用の試算は、ある程度想定できる範囲と思われる。

図6に制御システムセキュリティ対策を加え、リスクアセスメントの時点でサイバー攻撃を想定することになると図17のようになる。

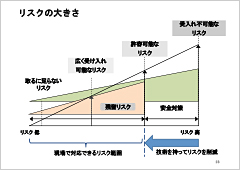

リスクの大きさを見るにあたり、現場で管理できるレベルで効果がある実用的なものでなければならないという課題があるが、どんなに大きなリスクであろうとユーザーが現場で安全確保できるレベルに制御ベンダや工作機械ベンダや装置ベンダが最新技術を応用しながら安全を組み込むことができなければ、製造して供給することができない。そこで、供給できるレベルまでリスクを低減できるセキュリティ技術が必要となってくる。そこに、セキュリティ技術の需要があるが、情報系セキュリティの技術だけでは限界がある。

制御システムセキュリティ対策としては、

- 安全シーケンスの独立性の確保と健全性の確保・維持管理

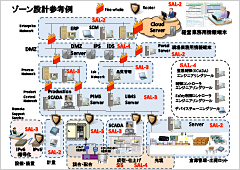

- 制御システムセキュリティ・ゾーン設計を実施

- エンジニアリング環境の健全性確保・維持管理

- チューニングツールの健全性確保・維持管理

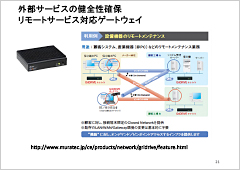

- リモートサービスのセキュリティ強化

(ア) VPNやSSLだけでは不充分

(イ) 複合的セキュリティ技術の導入 - 機械ベンダとの連携で構成するインシデントフローチャートを作成し、現場だけでなく機械ベンダ含む制御システムセキュリティ改善を実施

- 制御コントローラの脆弱性情報による改善対策の実施

などが挙げられる。

PDF資料(P19)

PDF資料(P20)

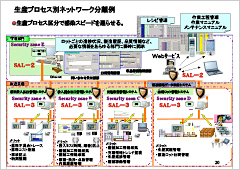

PDF資料(P21)制御システムセキュリティ・ゾーン設計は、マルウェアの侵入を検知したり、防御したりといった工夫がなされるが、感染スピードを遅らせることも重要な課題となっている。

FAにおいては特に生産プロセス別にネットワークを分散することをお勧めする。

制御システムセキュリティ・ゾーン設計については、その1とその2を参照願いたい。

制御製品そのものの開発における対策については、その4を参照願いたい。

また、SALレベルのマトリックスによるカテゴリの決定については、その5を参照願いたい。

ところで、現場に収めた機械をリモートでサービスするのに、VPNを使用しているケースが多くあると思う。ところがICS-CERTなどで発見されている脆弱性のレポート内容を見ると、VPN接続しているからとかSSL接続だからと安心していることができない事実がある。VPNの接続状況が悪いということだけではなく、VPNだけではセキュリティ対策としては不充分。SSLに頼っているのも充分ではないという結果が出ているのである。

つまり、リモートサービスにおけるセキュリティ対策は、つながっている機械のSAL(Security Assurance Rebel)レベルに従ってそれ以上のSALレベルをリモートサービスでは確保しておかなければならないということになる。それは、複合的セキュリティ対策を施すということになる。図21のリモートサービス接続機器とセキュリティ機能がついたOPC UAのような通信プロトコルを採用するなどの対策も有効である。

5.まとめ

機械安全とリスクアセスメントは、並行して対策を施して両方を満足できるように機械設計して現場でのチューニングを実施していくことになるが、制御システムセキュリティ対策も並行して、サイバー攻撃にも攻撃しにくい製造現場を実現していただきたい。