2012年 - VECサロン

2012年

- サイバー攻撃に強い制御システムを構築するには その4

VEC事務局長 村上 正志 - サイバー攻撃に強い制御システムを構築するには その3

VEC事務局長 村上 正志 - サイバー攻撃に強い制御システムを構築するには その2

VEC事務局長 村上 正志 - サイバー攻撃に強い制御システムを構築するには

VEC事務局長 村上 正志 - セキュリティゾーン設計と仕掛け技術について

VEC事務局長 村上 正志 - 制御システムセキュリティに関連する団体が「制御システムセキュリティ関連団体合同委員会」を設置

VEC事務局 - 安全操業へのリスク低減:制御システムセキュリティ対策の動向 その3

VEC事務局長 村上 正志 - 安全操業へのリスク低減:制御システムセキュリティ対策の動向 その2

VEC事務局長 村上 正志

サイバー攻撃に強い制御システムを構築するには

制御システムセキュリティ・ゾーン設計の必要性について

1.はじめに

我々は2009年頃より、制御システムのサイバー攻撃対策について呼びかけてきた。2011年10月28日からスタートした経済産業省主催の制御システムセキュリティ検討タスクフォースの活動にも協力してきた。同タスクフォースは2012年4月24日までに中間報告をまとめている。

一方、デジタル社の「Proface」ソフトウェア製品は今年5月、米国政府機関ICS-CERTから脆弱性指摘を受け、その対策支援を6月末までに終えた。7月には2012年初めからスタートしたSchneider Electricグループの制御システムセキュリティセンター立ち上げを担当しているサイバーセキュリティ対策チームとのカンファレンスを実施した。そして、7月24日に第31回VECユーザー会を開催し、7月25日には九州小倉で開催された計装研究会の講演会で、今まで調査・研究してきた制御システムセキュリティの「ゾーン設計」に関する具体的方向性について発表するところまできた。

これまで、新聞社やテレビ報道関係者や各メディアの方々の取材を受けてきたが、やはり、技術的な話は一般視聴者を対象としているメディアでは伝え難いものである。この時期に至って、制御システムセキュリティのゾーン設計を計装制御技術の視点からどのように検討していけば良いのかについて、ご紹介してみたい。

なお、その前に、ICS-CERTのレポートから近況情報をお知らせする。

2.ICS-CERTのレポートから

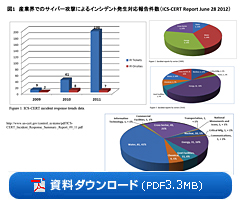

アメリカ国土安全保障省の国家機関ICS-CERTによる2012年6月28日付けレポートによると、産業界でサイバー攻撃によるインシデント発生対応報告件数が、2009年に9件だったものが、2010年に41件、2011年に198件と増えている。攻撃された産業もエネルギー関連、原子力、水道と社会インフラが多い。レポート内容を見るに、産業内での特定制御ベンダの脆弱性が発見され、それを攻撃する手法が明らかになったことで事件件数は急増している。<図1参照>

アメリカ国土安全保障省の国家機関ICS-CERTによる2012年6月28日付けレポートによると、産業界でサイバー攻撃によるインシデント発生対応報告件数が、2009年に9件だったものが、2010年に41件、2011年に198件と増えている。攻撃された産業もエネルギー関連、原子力、水道と社会インフラが多い。レポート内容を見るに、産業内での特定制御ベンダの脆弱性が発見され、それを攻撃する手法が明らかになったことで事件件数は急増している。<図1参照>

現在は、制御製品の脆弱性発見のレポートも週に5件から10件に及ぶ。

図2は、各制御ベンダ別のレポート件数である。制御ベンダや装置ベンダの方々にここでお伝えしたいことは、ICS-CERTから脆弱性の報告があったことを知らされたら、まずは受け取った旨の返事を出すべきであるということである。その後、「いつ」「どのような方法で」「どのような対策を実施するのか」をICS-CERTへ直接、的確に伝えるべきである。

これを怠るとビジネス上のダメージは大きい。対処を怠った特定の制御ベンダがあったことで、米国での2011年のインシデント報告件数は水道業界で数字を大きくしてしまった。インシデントや事故が発生したことで、次に来るのは訴訟問題である。ICS-CERTの指摘があったにも関わらず対策を怠り企業誠意が評価されないと、判決結果も悪化の一途を辿っていくのは当然である。

3.グローバル制御ベンダの動向

図3にあるように、制御システムセキュリティ対策に対する制御ベンダの選択肢は、大きく3つのパターンに分かれている。1つは、「何もしない」、次に「消極的取り組み」、そして「次の時代の生き残りをかけた積極的取り組み」である。

積極的に取り組んでいるグローバルベンダの取り組み内容は、全て同じではないが、以下の機能を持つ傾向がある。

- 制御システムセキュリティセンタを自社で持つ。

- 製品別商品事業戦略に制御システムセキュリティ対策項目を加える。

- 自社のセンタで製品認証の事前テストを行う。

- 製品設計構造によって、脆弱性を見つけ出し対策をとる。

- インシデントサポートから得られる知見を再活用する体制を組んでいる。

- 製品開発技術者や品質保証検査、サービスマン、広報マーケティング部門などの人材教育。

3)に踏み切るのは、扱っている制御製品が多く、それぞれの製品について高額の認証機関の試験を受けるが、1回だけではなく再度受ける場合もあり、受験にかかる経費が高くなるからである。このため認証機関が使用している評価ツールと同等のもので事前テストを受けて、1回で合格するようにしている。

これらの取り組みの最大の目的は、世界経済不安や資源流通問題、国家間の利害関係によるグローバルビジネス上のリスクが現実のものになっても、生き残るために取り組まなければならないということである。つまり、

- 顧客との密接な信頼関係確保と維持、拡大

- リスク回避と企業力アップ

の判断によるものが大きい。

制御製品のOSは、Windows系OSだけではない。Linux、QNX、VXworks、Psos、Embedded、Real-time-Linuxなどさまざまであり、装備している通信インタフェースもRS232-C、RS422、無線LAN、CAN-open、Wireless HART、ZigBeeなど多様なものがあり、接続されているネットワークもEthernet/IP、EtherCAT、Sercos、PROFINET、Foundation Fieldbus、Modbus/TCP、OPC、OPC UAなど工業用通信プロトコル仕様も多種に及ぶ。

これらの評価試験を行うには、各々の仕様に対応した評価ツールを必要とし、

- Fuzz評価テスト:Fuzzing評価ツール

- Robustness評価テスト:Robustness評価ツール

などが必要となる。

製品名で言うと、

- 「Achilles」:ネットワークスタックテストツール

- 「Backtrack」:ハッキングツール、ネットワークの通信プロトコルテストツール

- 「Metasploit」:ハッキングツール、Unix/Linuxを対象とした専用ツール

- 「MUSIC」: MuDynamic社の Secure Industrial Control ネットワークプロトコルを対象にしたツール

などがある。

これらの評価テストを実施するには、その追跡監視をしたり、影響範囲を確認したり、特定したりする、

- Scanning(追跡・監視)ツール

- Exploit(影響確認)ツール

が必要となる。

製品名で言うと、

- 「Nmpa」:ポートスキャンニングツール

- 「Nessus」:脆弱性スキャンニングツール

- 「Sniffers」 :ネットワークアナライザ

などである。

グローバルベンダのSIEMENSやSchneiderなどは、セキュリティベンダが開発していないツールがある場合は自社開発しており、それを関係企業に供給もしている。

4.ISA Secureのレポートから見られるゾーン設計の必要性

IEC62443の実際的技術検討を進めているISA Secureが出しているレポートの中で、以下のような制御システムセキュリティ・ゾーン設計の必要性が示されている。

(1)SAL( Security assurance levels)と ISA Secure EDSA

EDSA(Embedded Device Security Assurance)とは、ISCI(ISA Security Compliance Institute)が構築したISA Secure認証プログラムの一つであり、組込装置(PLC,フィールドセンサ,安全コントローラ,DCS等)を認証するものである。(図4)

まずは、EDSAで示しているレベルの中から、制御システムのセキュアレベルを選択する。それを実現するために、制御システムを作業エリアやネットワークなどで分割し、それぞれにSAL1から4までの中から適切なレベルを設定する。制御システムを構成している制御製品のセキュリティ設計内容を決めたレベルとなるように、システム構造や製品構造やHMI設計内容を考慮して制御製品を選択することになる。また、それを実現する仕様設定となる。

SALレベルについて以下に説明する。

- SAL1 - Prevent the casual or coincidental circumvention of zone and conduit segmentation systems

SAL1:ゾーンとパイプ(インテリジェントなルータもしくはファイヤウォール)分割で、偶然の一致による妨害から制御システムを護るレベル。 - SAL2 - Prevent the intended circumvention of zone and conduit segmentation systems by entities using simple means with low resources, generic skills and low motivation

SAL2:低コストで、一般的な技術と低い動機づけで単純な手段を使用している実機能(効果)を有する仕組みによって、ゾーンとパイプ(インテリジェントなルータもしくはファイヤウォール)分割で、意図された妨害から制御システムを護るレベル。 - SAL3 - Prevent the intended circumvention of zone and conduit segmentation systems by entities using sophisticated means with moderate resources, system specific skills and moderate motivation.

SAL3:適当なコストで、システムに特有の技術と穏やかな動機づけで高度な手段を使用している実機能(効果)を有する仕組みによって、ゾーンとパイプ(インテリジェントなルータもしくはファイヤウォール)分割で、意図された妨害から制御システムを護るレベル。 - SAL4 - Prevent the intended circumvention of zone and conduit segmentation systems by entities using sophisticated means with extended resources, system specific skills and high motivation.

SAL4:考えられる最大限のコストで、システムに特有の技術と高い動機づけで高度な手段を使用している実機能(効果)を有する仕組みによって、ゾーンとパイプ(インテリジェントなルータもしくはファイヤウォール)分割で、意図された妨害から制御システムを護るレベル。

図4に、SALとISA Secureのレベルの区分を示す図を引用して掲載した。

(2)EDSAのCRTと評価ツールについて

EDSAには、CRT(Communication Robustness Testing), FSA (Functional Security Assurance) ,SDSA (Software Development Security Assurance)の3種類の評価項目が規定されており、EDSA-311にはFSAに関する要件(組込装置が保有すべき機能要件)が規定されている。EDSA-311は、IEC62443-4-2と一致している。

図5はCRTを評価するためのツール区分表で、グループ1から手掛けているが、グループ4や5になると、その仕様内容にセキュリティ仕様が組み込まれていることから、セキュリティレベルも高いと見ることもできる。

(3)ISAでの制御システムセキュリティ・ゾーン設計検討

制御システムにとって、セキュリティ対策は、安全設計や安定操業の一環として考える必要がある。つまり、制御システムの本来の役割を果たすために必要とされる制御演算処理性能や、暴走や爆発・火災・破壊・事故が起きないように対策する安全制御SIS(Safety Insurance System)、事業として安定操業をするために必要な機能、さらには現場の作業者の労働条件を考慮した生きた対策でなければならない。

以下、ISAの資料から引用したものである。図6には、SIS(Safety Insurance System)とControl SystemとPlant Networkのゾーン区分例を示している。生産システムネットワークと制御システムネットワークのゾーン分けと、制御用プロファイルの健全性確保とSIS(Safety Insurance System)シーケンスの独立性確保が重要なポイントとなる。

図7には、生産プロセス別に制御システムセキュリティのネットワーク・ゾーン設計を示している。この目的は、生産プロセス区分をすることで感染スピードを遅らせるところにある。もちろん、制御用プロファイルの健全性を確保することが重要である。図7に示しているように、生産管理やPIMS、LIMSの領域がDMZ(非武装地帯、後述)になっている。しかし、サイバー攻撃側からすると、サーバ乗っ取りの手法でDMZにあるサーバは見捨てなければならない事態になる可能性が高い。だから、DMZは図8に示すように業務ネットワークと生産システムネットワーク(制御情報系ネットワーク)の間で使用する方が良い。

5.制御システムセキュリティ・ゾーン設計とその内容

では、具体的に制御システムセキュリティ・ゾーン設計をする場合、どのような課題が出てくるかについて述べていく。

まずは、ゾーン設計の目的としては、

- Zero Dayを迎えても感染を遅らせる制御システム

- インシデント対策ができる制御システム

- IT接続を外しても操業できる制御システム

が挙げられる。

では、ゾーン設計の課題別に、考慮しなければならないことを以下挙げていく。

- 作業エリアセキュリティゾーン設計

- ネットワークエリアゾーン設計

- 無線バンドエリアゾーン設計

- 人を対象にアクセスを区分したゾーン設計(オペレーション区分)

- 情報の機密性から情報を区別したゾーン設計

これらの課題について以下一緒に考えてみよう。

5.1 作業エリアセキュリティゾーン設計

作業エリアの区分がまず考えられる。それは、入退出管理が基本であるが、生産現場や作業現場であるから、オペレーション管理と合わせて、設計していくことが求められる。

- 外部訪問者対応エリア [例SAL1レベル]:

盗まれても支障がない情報しか存在しないネットワークエリア。 - 業務エリアレベル [例SAL1or2レベル]:

社外の人や関係者以外の出入りを制限する入退出セキュリティ管理でガードする。 - 生産管理エリアレベル [例SAL2or3レベル]:

生産管理業務をしている部屋や設備管理を入退出セキュリティ管理でガードする。 - 制御システムエリアレベル [例SAL3or4レベル]:

制御監視室、計算機室、研究開発室、品質検査室が配置されているエリアを入退出セキュリティ管理でガードする。

以上のように区分することが望ましいと考える。

連続オペレーションを行う監視制御室では、部外者を入れない環境を前提にして、操業ができる環境そのものをSAL-2/-3/-4で作り出すことになる。

5.2 ネットワークエリアゾーン設計

ネットワークの区分は、

- 攻撃しにくい仕組み

- 感染が広がらない仕組み

- インシデント発生時の解析環境の仕組み

を考慮すると良い。

図8を参考にしながら、以下、確認していただきたい。

- 攻撃しにくい仕組み

まずは、「攻撃しにくい仕組み」として、DMZ、IDS、IPSがある。

①ファイヤウォールのDMZ ( De-Militarized Zone )

非武装地帯 DMZは、侵入者がDMZのホストに侵入した場合にも、内部ネットワークを保護しながら、DMZのホストが外部ネットワークに対してサービスを供給することを可能にする。一般的にDMZは、メールサーバ、Webサーバ、DNSサーバ、Proxyサーバなど、外部ネットワークからアクセスしやすい状況が必要な接続サーバのために使われる。

外部ネットワークからDMZまでの接続は、一般的にポートアドレス変換(port address translation, PAT)の使用によって制御される。

使い方としては、業務で使用しているメールには添付ファイルがついて、意識なしに感染していくリスクが高いので、業務用情報ネットワークと生産制御システムネットワークの間に装備して、生産制御システムではメールを使わせないことが望ましい。しかし、生産制御システムで使用している製品の中には、アラート通知のためにメールを発信するものがある。生産制御システムから出ていくメールは出して、外部から生産制御システムに侵入するメールを防ぐようにしても、サーバを占拠されるリスクは高い。それらのメールは、SALレベルを設定した専用のネットワークで、メールを配信する生産制御システムの製品をつなぎ生産業務用情報端末へ送るようにすることをお勧めする。

②IDS:侵入検知システム (Intrusion Detection System)

ネットワーク型IDS(NIDS)は、コンピュータネットワークの通信内容を積極的に検査し、ネットワークの攻撃などといった、不正アクセスの疑いがあると思われるものについては、ただちにネットワークの管理者へ攻撃の事実を通知する。

ホスト型IDS(HIDS)は、サーバマシンにソフトウェアとして組み込まれ、対象のサーバに異常が発生していないかを監視する。異常が確認された際には、NIDSと同様に通知を行う。

③IPS:侵入防止システム(IPS: Intrusion Prevention System)

IPSは、異常を通知するだけでなく、通信遮断などのネットワーク防御を自動で行う機能を持つ。

ネットワーク型のIPSは、専用のアプライアンスという形で提供され、ネットワークの境界に設置する。コンピュータウイルスやDoS攻撃などのパターンがあらかじめ記憶されており、侵入検知時には通信の遮断などの防御をリアルタイムに行い、管理者への通知やログ記録の機能を持つ。

ホスト型のIPSは、ソフトウェアの形で提供され、サーバマシンにインストールする。不正アクセスのOSレベルでの阻止や、アクセスログの改竄防止、サーバの自動シャットダウンなどの機能を持つ。基本的には管理者権限を乗っ取ろうとするアクセスに対して防御する。 - 感染が広がらない仕組み

次に、「感染が広がらない仕組み」としては、ネットワークの区分である。ネットワーク区分は、制御グループの単位で分けることでリスクの分散を図ることになる。

①業務ネットワークと生産制御システムの間にファイヤウォールを設置

生産制御システムネットワークでは、メールを取り込まない。(イベントレポートで出すだけ。)

②制御情報系ネットワークと制御系システムネットワークを区分

ファイヤウォールやインテリジェントなルータ、ゲートウェイなどで区分することになるが、現場のネットワークの管理を容易にするために、ネットワークケーブルの色を分けてセキュリティゾーン設定を行う。ハブには、接続できるケーブルの色と同じシールを貼ることで管理区分を明確にする。監視制御システムSCADAと制御コントローラ間のネットワークは、データギャザリング機能があるので、制御系ネットワークの範囲とする。

③生産プロセス別ネットワーク区分

生産プロセス別にネットワーク区分をすることで、感染スピードを遅らせるだけでなく、復旧時間の短縮に効果がある。

制御コントローラから、生産プロセス情報を収集するPIMSや、製品品質管理や設備管理を目的に制御コントローラからデータを取り込むLIMSのネットワークは、同じネットワークにしても良いが、ネットワーク能力によっては分けることが必要である。

④エンジニアリングツールの健全性確保

制御プロファイルの健全性を確保するために、制御システムの監視制御システムや制御コントローラ、操作コントロールHMIのエンジニアリングワークステーション(制御コンフィギュレーションツールやHMI作画ツール)をEthernetで接続する場合も、制御系ネットワークや監視制御システムのネットワーク、制御情報系ネットワークと同じにしないで単独接続とし、健全性確保の管理を行うことをお勧めする。

エンジニアリングツールのセキュリティゾーンレベルは高くして管理するだけでなく、制御システムの復旧作業ができることも重要となる。

⑤SIS(Safety Insurance System)シーケンスの独立性

安全(Safety)シーケンスは、最後の砦になるので、独立させ厳しく管理することが重要である。 - インシデント発生時の解析環境の仕組み

最後に、「インシデント発生時の解析環境の仕組み」として、各ネットワークごとの通信ログをリングバッファ形式に収集し、トリガが入ったら、トリガ前後の時間の通信ログをフリーズさせて、取り出して解析できる環境を構築しておくことで、インシデント発生時の原因追跡と対策の手がかりが手に入る。

5.3 無線バンドエリアゾーン設計

無線通信については、無線が届くエリアや無線周波数、バンド設定などでゾーン設計する必要がある。

- 送受信範囲のエリア区分設計

繋がるからといって、無線通信の周波数やバンドで使用するネットワークのエリアゾーンを分けることなく無制限に使用すると、送受信ができなくなることがある。

たとえば、無線LANの場合、同じゾーンで使用するクライアントが増えてくるとお互いにローミング状態に入って、通信できない状況になる。また、それが繰り返されることがある。 - 混信ルートを作らない

情報系無線ネットワークと制御情報系無線ネットワークを同じ無線仕様にすると、情報系ネットワークと制御情報系ネットワークがつながり、情報系ではメールを使い、制御情報系ではメールを禁止しているという混在状態になるため、制御システムセキュリティのゾーン設定は成立しなくなり、制御システムはサイバーセキュリティハザードに脅かされることになる。

つまり、事務所業務の情報系ネットワークで無線LANやBluetoothを使ったら、制御情報系では無線LANは使用しない。ZigBeeやWirelessHARTにするとか、無線仕様そのもので分けるべきである。

生産現場に無線LANを使用したら、業務用の無線LANを装備したPCは生産現場に持ち込んではならない。 この区分は、利便性の確保にもなる。 - 無線通信の特徴を捉えたゾーン設計

高周波電波は直進性が高く、反射率が高い。低周波電波は曲がるが、歪やすい。また、干渉という課題を持つ。

そこでこの特徴を利用する。フロア内やフロア間の無線通信では壁があるので通信が難しいと決め付ける必要はない。電波を通さない壁と通す壁の確認も重要である(壁の仕様で異なる)。通過を避けたい場合は、透過しない壁の対策が必要である。いずれにしても電波検知測定器を借りて確認することを推奨する。

5.4 人を対象にアクセスを区分したゾーン設計(オペレーション区分)

作業場所や作業内容で作業者のミッション別にゾーン設計を行う。生産製品に関するあらゆる情報の機密性を維持するために、個々の人が業務を遂行する上で必要となる情報プロテクトを考慮したゾーン設定が必要である。

たとえば、生産作業者は作業場では作業を行うのに必要な権限領域でオペレーションできるが、事務所では作業履歴を見ることはできても変更作業はできない。製品検査を終えた製品の検査情報について、作業後に手を加えることを許可しない。品質管理者は、事務所では品質検査結果を扱うが、生産現場では生産作業はできない。生産品質を保つために、生産作業者の資格を持たない者が、生産作業ができないようにするための操作プロテクト設定も存在する。

つまり、同じ人でも、作業場所(セキュリティゾーンエリア)によってアクセスに制限を設けることをいう。

5.5 情報の機密性から情報を区別したゾーン設計

現場で業務する警備員や作業者、管理責任者、経営者、委託業者を区別するだけでなく、業務における情報区分を設定し、情報そのものの流れ(情報のプロセス)

生産製品から品質検査データ取得 ⇒ タイムスタンプデータや装置IDデータや生産ロットNo.データなどを組み合わせて情報化 ⇒ 決められたルールに基づいて品質分類分け ⇒ 品質管理情報として扱われ ⇒ 廃棄情報となるまで保管

を考慮して、個々の情報の生成や加工、削除の操作権限を持つ人と作業権限の範囲を変える。

6.さいごに

ここまで制御システムセキュリティ・ゾーン設計について述べてきた。サイバー攻撃対策として制御システムの強化を行うには、まだまだ不充分である。さらに具体的な作業をしていく必要がある。それについては長くなるため、次回に解説する。

グローバル制御ベンダが制御システムセキュリティセンタを立ち上げて、単独での制御システムセキュリティ認証や顧客のトレーニングなどに取り組んでいる。その最大の理由は、欧州経済不況で中国市場の欧州輸出激減と人件費アップで工場が中国から新興国へシフトしたり、全自動化工場が一部日本国内へシフトしたりしている現状にあり、こうした世界情勢の変化に耐えられるように、顧客の囲い込みによるプロジェクト確保競争に生き残りをかけてグローバル事業戦略を展開しているのである。また、そうした状況に依存していくグローバルユーザも多くなっていくと思われる。

特定の企業をターゲットにしたサイバー攻撃や、不特定多数を目標にしたマルウェアがネットに侵入という話を聞いても、グローバル制御ベンダの動向を聞いても、実感がわいてこないで状況を判断できない経営者もいるだろう。最後に、実際にZero Dayを迎えて自社が被害当時者になり再起不能になったり、訴訟問題が起きたりして会社経営が厳しくなってからセキュリティ対策に取り組み始めたのでは、手遅れであることも付け加えてお伝えしたい。