2017年 - VECサロン

2017年

- INCHEM TOKYO 2017の日独化学技術フォーラムにてVECソリューション“Industry4.1J”を発表

VEC事務局長 村上 正志 - 「システムコントロールフェア2017」に出展いたします

VEC事務局 - 制御セキュリティ対策とシステム構築における要素技術 その2

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 制御セキュリティ対策とシステム構築における要素技術 その1

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 企業力となる人材育成とは

VEC事務局長 / 株式会社ICS研究所 村上 正志 - つるまいプロジェクト 実証実験開始

VEC事務局 - 工場、プラントなどの制御システムを標的にしたサイバー攻撃の産学共同研究“つるまいプロジェクト”実証実験を4月より開始

VEC事務局 - Industry IoT時代に対応したBCP/BCMをベースの制御システムセキュリティ対策

VEC事務局長 / 株式会社ICS研究所 村上 正志 - BCP/BCMを考慮したISA95でISA99を導入

VEC事務局長 村上 正志

制御セキュリティ対策とシステム構築における要素技術 その2

2012年頃の制御システムセキュリティ対策と2016年以降の制御システムセキュリティ対策は、変わってきております。これはサイバー攻撃手法が向上していることやアンチウイルスソフト検知能力で検知できないマルウェアも増えていることや制御コントローラのレジスタをアクセスするマルウェアも登場していることにありますが、IEC62443の内容も更新しております。

重要インフラ及び社会インフラを支える企業の制御システムをサイバー攻撃から守るために少しでもお役に立てられると幸いと思い、この記事を掲載しております。

1.安全とセキュリティ

安全(Safety)は、リスクアセスメントをしてリスク低減を図っていくことで一定の対処効果が期待されます。設備の老朽化におけるリスクは、触れるものとの化学変化で腐食が促進したり、時間経過したりすることにより、リスクが高まっていきます。サイバー攻撃は、使用している制御製品の脆弱性が見つかったり、情報公開されたり、標的になるマルウェアが侵入して作動したりすることで、0%に近いリスクが100%に近いところまでリスクが上がります。

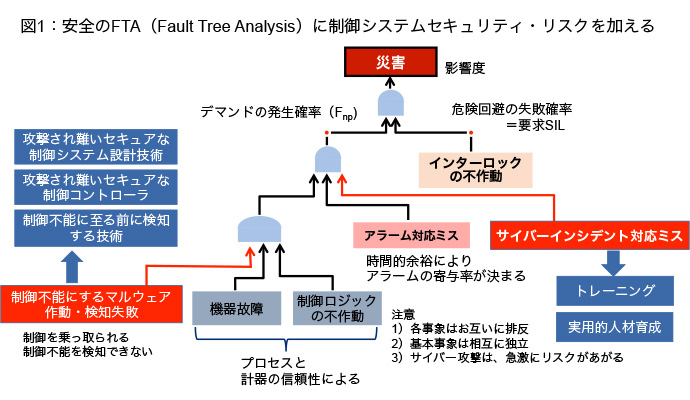

制御システムを標的にしたサイバー攻撃の高度化が進むことで、重要インフラや社会を支える製造設備の制御セキュリティ対策が必須であることは認識共有できます。そのリスクを表現することを求められるので、安全のFTA(Fault Tree Analysis)に制御システムセキュリティ・リスクを書き加えたものを図1に示します。制御不能にするマルウェアが作動するか、検知失敗することでサイバー攻撃によるリスクが高くなります。次にサイバーインシデント検知ができて知ることができてもその対処方法を間違えると更にリスクが高くなります。

「制御不能にするマルウェア作動」及び「マルウェア検知失敗」の対策として、「制御不能に至る前に検知する技術」や「(サイバー)攻撃され難いセキュアな(セキュリティ性能やセキュリティ機能を持つ)制御コントローラを開発し使用する」そして、「(サイバー)攻撃され難い制御システム設計技術でシステム設計する」などが必要になります。

また、「サイバーインシデント対応ミス」の対策としては、サイバーインシデント対応の「トレーニング」や「実用的な人材育成」が必要となります。

2.多層防御

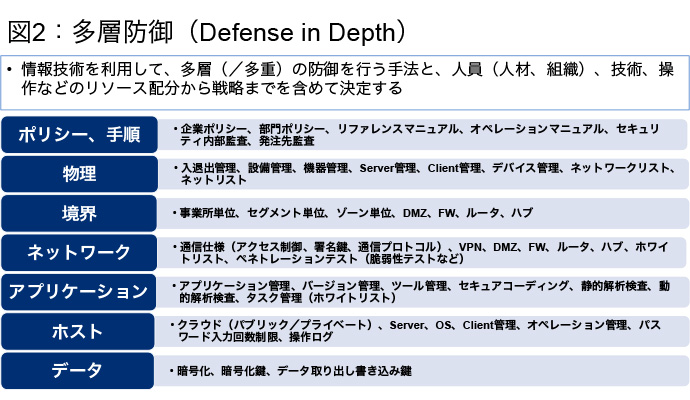

サイバー攻撃の手法で、サウンドボックスに入ると動きを止めるマルウェアや暗号化することでマルウェア判定ができなくなることを利用して送り込まれるマルウェアやOSを選ばないスクリプトタイプのマルウェアなども登場し、制御コントローラのレジストにアクセスするポータル通信仕様を悪用するマルウェアも登場していることで制御システムにおけるサイバーリスクは、高くなっていることから、「多層防御」という考え方が言われている。図2にあるように、「ポリシー、手順」から「データ」にいたる各視点でとらえた防御機能を有する対策が必要と言われているが、各項目の具体的対策項目は、ICS研究所のeICSの講座の中で解説している防御対策になっています。

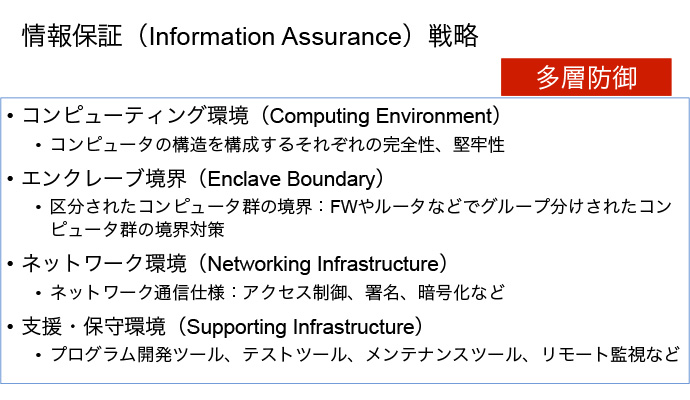

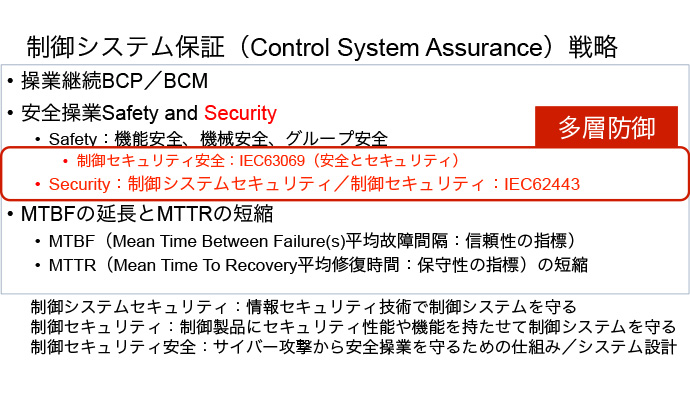

多層防御は、情報セキュリティ対策技術をベースにした情報保証戦略と制御製品や制御システムそのものに、セキュリティ性能やセキュリティ機能を持たせることで対策する制御保証戦略があり、これらはIEC62443(2016年6月アップデート)の中に書かれている対策を項目別に仕分けることで整理されたものであります。

コンピューティング環境は、コンピュータの構造を構成するそれぞれの完全性や堅牢性を追及していることで、セキュリティ性能が高いOSを使用することや脆弱性のない通信ドライバやBIOS及びアプリケーション構造を意味します。

エンクレーブ境界は、区分されたコンピュータ群の境界のことで、セグメント設計やゾーン設計などでの境界における選別・検知機能とイベント機能を意味します。

ネットワーク環境は、ネットワーク通信仕様のことで、アクセス制御、署名、暗号処理などがありますが、重要インフラの設備や製造工場などでは、閉ざされたネットワーク対応なので、Root機能や鍵管理Serverを置いたりしないので、装置間やデバイス間でネットワーク通信仕様を確定していきます。

支援・保守環境は、プログラム開発ツール、各種テストツール、メンテナンスツール、リモート監視などがあります。特にリモート監視においては、インターネット接続や直接通信回線接続で実施するのはリスクが高く、クライアントの現場のセキュリティ管理がどこか低レベルであると侵入したマルウェアがリモートServer経由で他のクライアントに感染が広がるリスクを抱えるので、結局、ホワイトリスト仕様のDMZを用意しなければならなくなります。その対策についてはIndustry4.1Jを参考にされると良いでしょう。

制御保証戦略では、事業継続計画BCP及び管理BCMの導入により、ゾーン設計の考え方が変わったり、冗長化システムのDCSへの要求仕様も変ってきたりしております。また、機能安全やグループ安全、機械安全などの安全をサイバー攻撃があってもリスクアセスメントを確保するためにセキュリティ対策の考え方も導入することが求められるようになっています。当然、MTBFの延長やMTTRの短縮をサイバーセキュリティ対策含め、対策していく必要があります。

3.冗長化と多様化

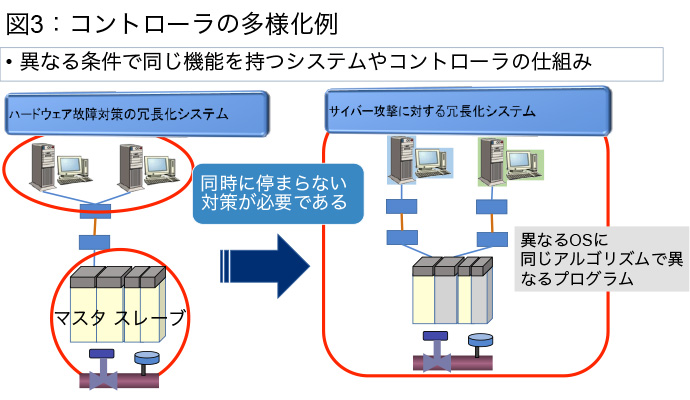

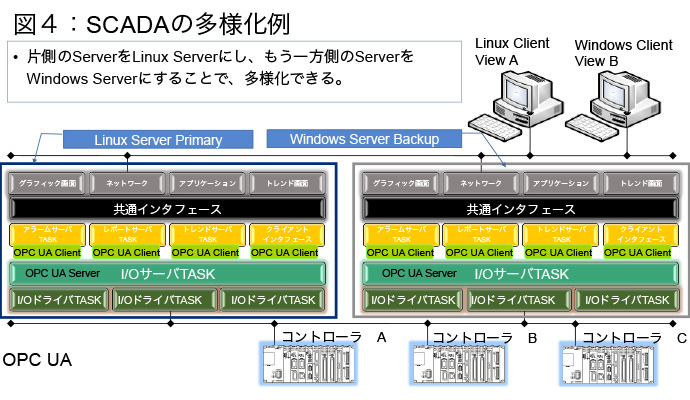

制御システムの冗長化は、ハードウェアの故障については長年の歴史の中で確立してきましたが、サイバー攻撃については、無防備であることはご理解いただけると思います。では、サイバー攻撃対策はどうするべきかというご質問があると思いますが、VECの制御システムセキュリティカンファレンスでも発表しておりますが、制御コントローラのファームやプログラムが異なって、制御アルゴリズムは同じという多様性を持った制御コントローラが求められます。これによって、一つのコントローラの脆弱性が見つかっても他方のコントローラに切り替わることがリスク低減に貢献します。この場合、SCADAとの通信は、OPC UAを使用し、OPC UA Serverは制御コントローラ内に持たせ、それだけを許可する設定であれば、ネットワークのセキュリティレベルは、高くなります。

次にSCADAですが、アプリケーションがモジュール仕様で冗長化していることでクライアントは、プライマリとバックアップのアクセス選択で冗長化維持できる仕組みのSCADAのOSを一つはLinux、他方はWindows/10、2016Serverという冗長化が有効であると思います。ここで使用するネットワーク通信はOPC UAを使用します。

発電システムやガスタービンなどのレシピが頻繁に変わらない制御システムでは、MESとの接続の間にデータダイオードを使用することになりますが、設備データを制御システムネットワークとは別にIoTに上げるとなるとデータダイオードでアイソレートして取り出すという方法が考えられます。

4.制御セキュリティ対策の実現は、ユーザーのエンジニアがキーをにぎっている

サイバー攻撃対策を実施するかどうかは、制御装置や機械を使用して、重要インフラを維持したり製品を製造して供給したりする企業のエンジニアが自社の設備についてどのようにするかの方針内容が決め手になります。それによって、制御装置ベンダや機械ベンダ及びシステムインテグレータのエンジニアの意識を変えることになります。

ところが、「ユーザーはベンダの技術に依存しているのでベンダから提案がされたことを受け入れれば良い。」と考えるユーザーに対して、「ベンダはユーザーが求めていないことは提供しない。」と考えるベンダが多いことも、欧米に比べて日本の制御セキュリティ対策が遅れている原因でもあります。それで欧米のようにIoTを導入しようとしている訳です。また、サイバー攻撃があるからと業務系ネットワークにつなげられない現場の実状がありながら、制御セキュリティ対策を学ばずに、IoTを学ぶことに一生懸命になっている企業もいます。欧米は逆です。制御セキュリティ対策を学んで現場対策を計画的に実施して、IoT推進に取り組んでいます。IoTを学んでもサイバーリスク分析やリスク評価ができないでリスク低減対策を選択できるほど対策方法を知らないというのは、いつまで経っても安全なIoTは実現できません。

現場の制御セキュリティ対策の実現には、ユーザーがベンダに提示する発注仕様書やシステム要求仕様書に制御セキュリティ対策の基本方針を明記できることが大切です。それにはベンダとユーザーのエンジニアが制御セキュリティ対策を学んでスキルレベルを同じにして情報共有を実現することが大切です。

5.サイバーリスク分析とリスク評価と対策設計手法

システム設計のエンジニアにとって、制御システムセキュリティ対策の事例を学ぶことも必要ですが、サイバー攻撃によるサイバーリスク分析とリスク評価ができる能力を持つことになります。どこからどのようなサイバー攻撃の可能性があり、それについてのリスク評価ができるようになることで、リスク低減を実現するための制御システムセキュリティ対策の手法選択が適切にできるようになります。さらに制御セキュリティで求められるセキュリティ性能やセキュリティ機能の対策設計手法を研究しているところから、その手法を学ぶことが重要となります。その技術そのものが機密情報であり、企業間を越えて制御システムを守る立場のエンジニアへ研究成果を伝えることが大切です。ICS研究所は、その使命を持って、具体的対策技術をエンジニアに伝えるためにeICSのコンテンツを開発しております。

セキュリティ5Sから、インシデント検知/対応、制御システムセキュリティ、制御セキュリティ、発注先監査、脆弱性情報管理、セキュリティ性能、セキュリティ機能、システム設計手法、BCP/BCM対応のセグメント設計/ゾーン設計、セキュアな制御製品開発手法、セキュア改善、セキュリティリスクアセスメント、安全とセキュリティなど広範囲をカバーしています。

詳細は、こちらでご確認ください。

https://www.ics-lab.com/e/

追伸

制御セキュリティ対策を施した制御システム設計プロセスにおける設計技術検討志向については、ICS研究所のeICSのコンテンツとして開発開始しました。