2017年 - VECサロン

2017年

- INCHEM TOKYO 2017の日独化学技術フォーラムにてVECソリューション“Industry4.1J”を発表

VEC事務局長 村上 正志 - 「システムコントロールフェア2017」に出展いたします

VEC事務局 - 制御セキュリティ対策とシステム構築における要素技術 その2

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 制御セキュリティ対策とシステム構築における要素技術 その1

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 企業力となる人材育成とは

VEC事務局長 / 株式会社ICS研究所 村上 正志 - つるまいプロジェクト 実証実験開始

VEC事務局 - 工場、プラントなどの制御システムを標的にしたサイバー攻撃の産学共同研究“つるまいプロジェクト”実証実験を4月より開始

VEC事務局 - Industry IoT時代に対応したBCP/BCMをベースの制御システムセキュリティ対策

VEC事務局長 / 株式会社ICS研究所 村上 正志 - BCP/BCMを考慮したISA95でISA99を導入

VEC事務局長 村上 正志

Industry IoT時代に対応した

BCP/BCMをベースの制御システムセキュリティ対策

2010年にStuxnetが登場してIEC62443をベースに制御システムセキュリティ対策が必要であると言ってから7年目を迎えている。2016年12月には、国から出されている「サイバーセキュリティ経営ガイドライン」がV1.1に更新している。2025年や2030年を視野にBCP(Business continuity planning:事業継続計画)とBCM(Business continuity Management:事業継続管理)を考慮して事業戦略を組み立て直すと、製造システムや制御装置の制御システムセキュリティ対策ができていないことがどうしても気がかりである。これにどう対応したら良いか悩んでいる企業も多い。そこで、課題を整理してみることにした。

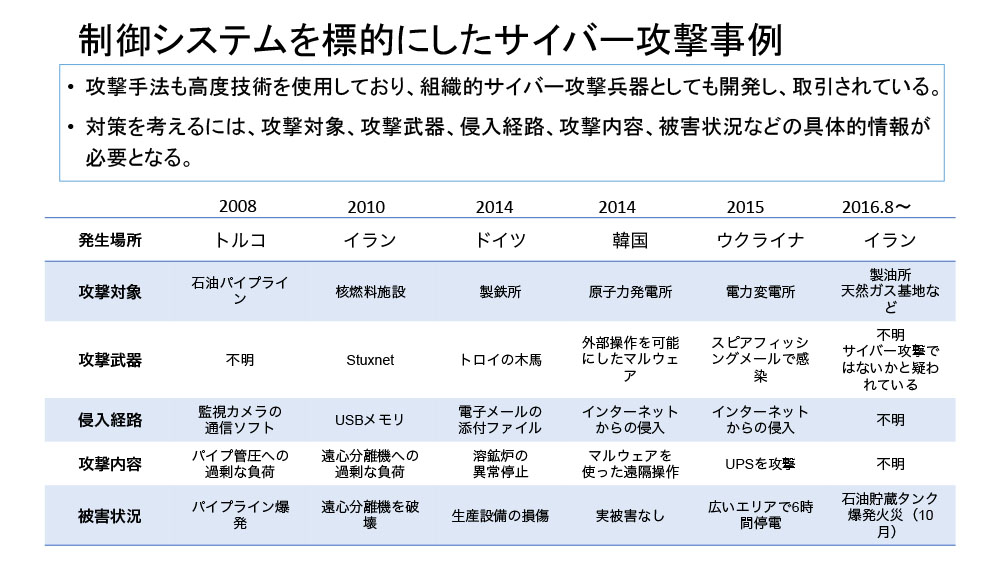

1. 制御システムを標的にしたサイバー攻撃事例

制御システムを標的にしたサイバー攻撃の事例も多い。その中でも2010年に発見されたイランのウラン濃縮施設を攻撃したStuxnetはインターネットにつながっていない制御システムの制御コードを使った攻撃で有名である。

2014年12月のドイツの製鉄所を攻撃して廃炉に追い込んだのも衝撃的であったが、2015年12月のウクライナの大停電を起したBlack Energyの高度なマルウェアも大きな衝撃であった。

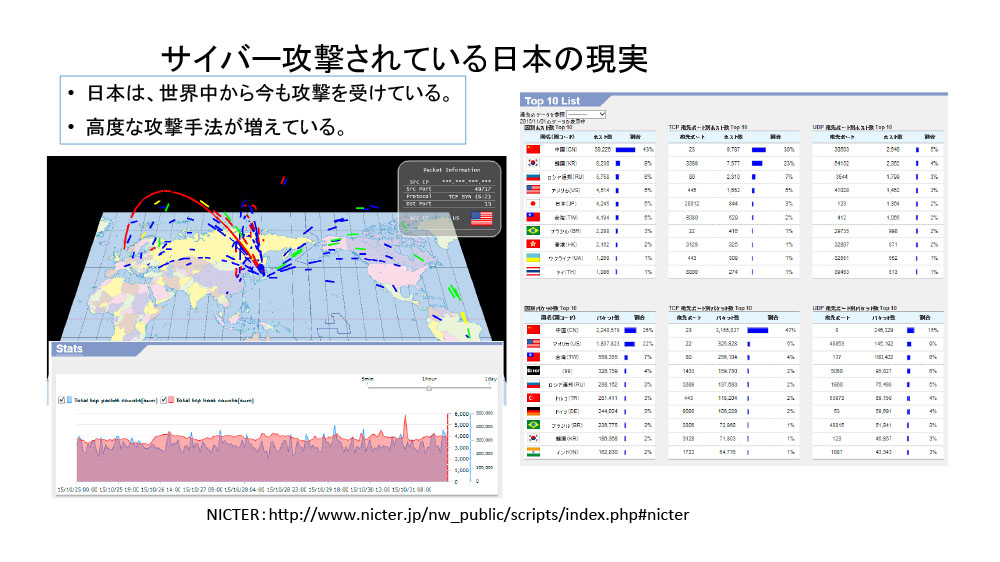

2. 日本は、いつもサイバー攻撃されている

日本をサイバー攻撃しているのをライブで見ることができる。国立研究開発法人情報通信研究機構NICTが開発してWebに公開しているNICTERである。NICTERでは、日本を攻撃している国のランキングやサイバー攻撃のセッション数も表示している。

サイバー攻撃をしているのは、ブラックハッカーだけではない。サイバー攻撃マルウェアを開発し、お試し攻撃の後、その成果を踏まえて闇市で売られる。それを軍事下請けの民間企業が高額で購入し軍事利用しているケースや、犯罪組織が購入し資金集めに利用している。

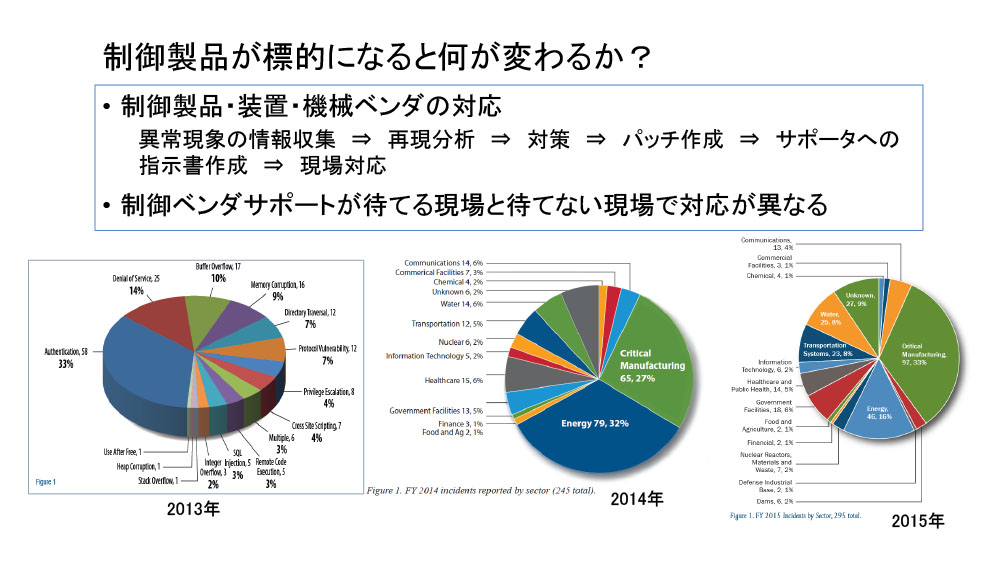

3. 制御製品が標的になる意味

米国国土安全保障省のICS-CERT の報告では、2014年頃になって一般産業でのサイバーインシデント対応が増えている。しかも、標的は制御製品である。

制御製品が標的になるということは、使っている制御装置や機械で使っている制御製品が標的になるので、ユーザーは知らないうちにサイバー攻撃の標的になっていることになる。ユーザー(工場のオーナー)に「装置がおかしくなって正常な動きをしなくなったら、どうするか?」という質問をすると「装置ベンダに電話する。」というのが普通の回答である。一方、装置ベンダはその様な連絡を受けたら、「オンサイトで現場を見に行く」という回答が多い。「故障などの異常現象ではない異常で制御製品が復旧できなければ、どうするか?」という事態になったら、「制御製品ベンダに電話する。」というのが装置ベンダの回答になろう。制御製品ベンダはどうするかというと、故障であれば部品取替えすれば済むが、サイバーインシデントの場合は、検知機能が無ければ現場で原因追及ができないので、自社工場で検証することになるであろう。制御製品を標的にしたサイバーインシデントの場合、制御製品ベンダは、原因追及をする環境を整え、専門技術者の原因追及結果を待って、パッチ処理ソフトができたら、サポーターに現場でのパッチ処理の方法を伝授して、現場対応をすることになる。それまで、何日、いや何週間を要するのか分からない。場合によっては、一か月間になる場合もある。その間、製造現場は待つとその待っている間、操業復帰できないので、売り上げが無くなる。ユーザーは年間計画の売り上げができず、事業経営上の問題となってくる。そこで、操業再開をするために現状復旧作業に入ることになるが、そのやり方を間違えると損害は広がっていく。装置ベンダは、サイバーインシデントの原因となったマルウェアの種類を特定し、復旧作業の手順を早急に決めて、操業再開できるようにしなければならなくなる。その準備や体制はできているのか? サイバーインシデント対応ができる人材はいるのか?

という問題に直面する。

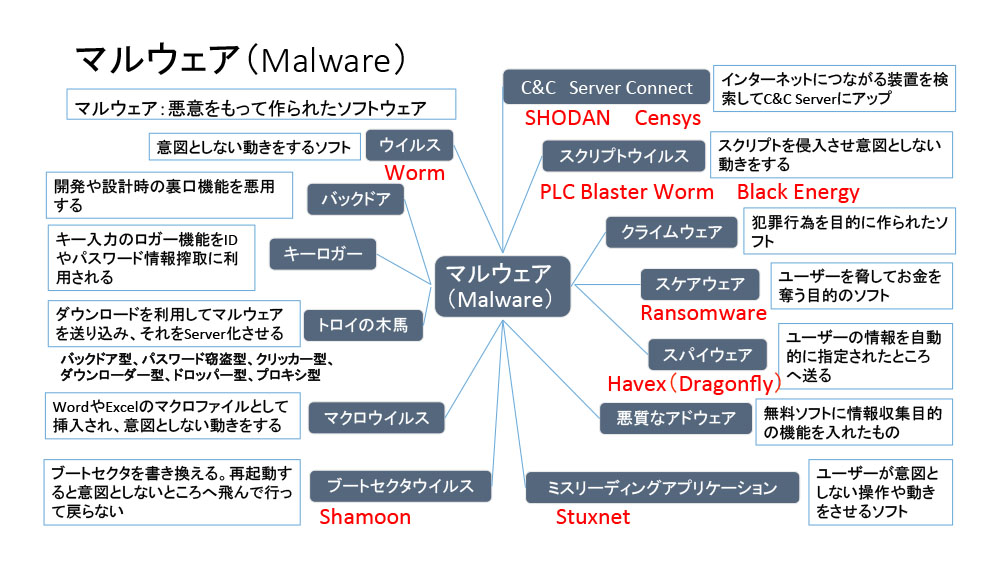

4. インシデント対応では、マルウェアの種類と既知か未知かが重要

マルウェアの種類は多い。その中で制御システムを標的にしたマルウェアを上げていくとその攻撃特徴で分類できる。サイバーインシデントが発生したら、その種類を見極めなければ、制御システムの復旧手順方法が決まらない。手順を間違えると制御システムの制御製品を交換しなければならなくなる。それは操業再開に多くの時間がかかり、その間の製品製造ができなくなるので売り上げが上がらなくなる。つまり、事業継続ができなくなり、最悪廃業になる可能性も出てくる。

特にBlack Energyは、サイバー攻撃の高度化を示しており、PLC Blaster Wormは、制御製品のセキュア化対策が必要となったことを示している。

1) Black Energy

2015年12月23日にウクライナの供給電力が約6時間停まった。

その原因はインターネットからスピアフィッシングという手法のメールにより、侵入したBlack Energyによるものであった。2010年以前のBlack EnergyはDDOS攻撃の単純なマルウェアであった。これが2010年にインストーラ機能を持ったマルウェアに書き換えられ、2011年UAC(User Account Control:ユーザーアクセス制御)をバイパスするインストーラが追加された。これにより、新しいバージョンのWindowsでも旧来のアプリケーションが使えるようにMicrosoftが提供しているフレームワークを用いて、Black Energy 2と言われるほどの昇格したコード実行権限を獲得することが可能までになった。2013年になると64ビットドライバーをサポートしている。2014年には先行バージョンよりも以下のような高度な機能が組み込まれて、より巧妙なマルウェアとバージョンアップしている。それがBlack Energy3である。

Black Energy3のプラグイン*

- fs.dll — ファイルシステム操作

- si.dll — システム情報取得 "Black Energy Lite"

- jn.dll — 寄生する感染機能付マルウェア

- ki.dll — キーロガー

- ps.dll — パスワード盗聴

- ss.dll — スクリーンショット

- vs.dll — ネットワーク検出、リモート実行

- tv.dll — チームビューワー(遠隔操作ツール)

- rd.dll — シンプルな偽物の "リモートデスクトップ"

- up.dll — マルウェアのアップデート

- dc.dll — Windowsアカウントの一覧表示

- bs.dll — システムハードウェア、BIOS、Windows情報の照会

- dstr.dll — システムの破壊

- scan.dll — ネットワークスキャン

このBlack Energy3には、ドライバが組み込まれておらず、ビルド番号のフォーマットはタイムスタンプであり、高度な保護の仕組みを数多く備えている。さらに、これらの内部保護機能には、仮想環境、アンチデバッグ機能、コード全体の継続的なチェックに対する防衛策を備えており、他のセキュリティ機能や対策を検出した場合にはプログラムを消去するという。まさに、サイバーディフェンスのエキスパートが使用するツール環境に匹敵するマルウェアが登場したことを意味する。

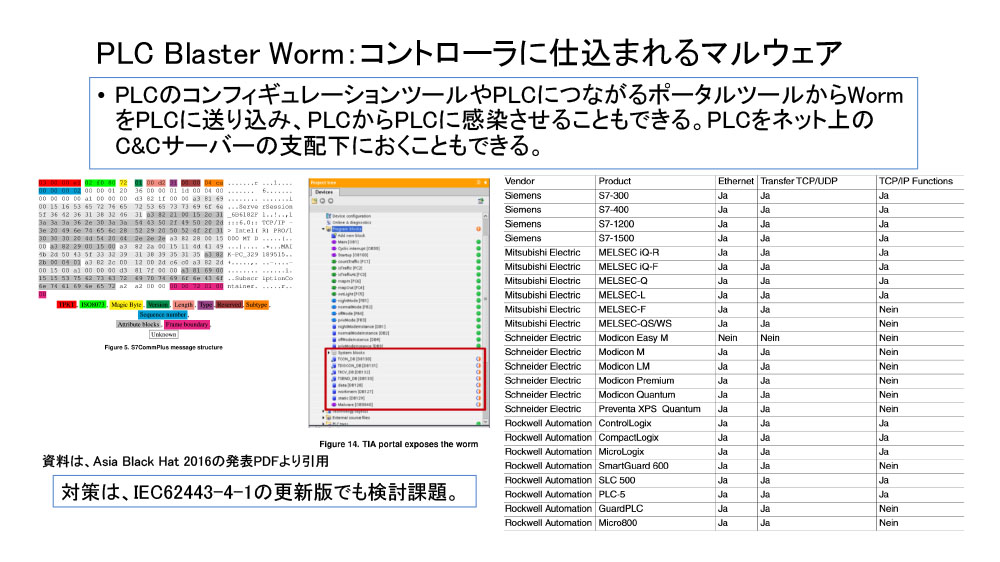

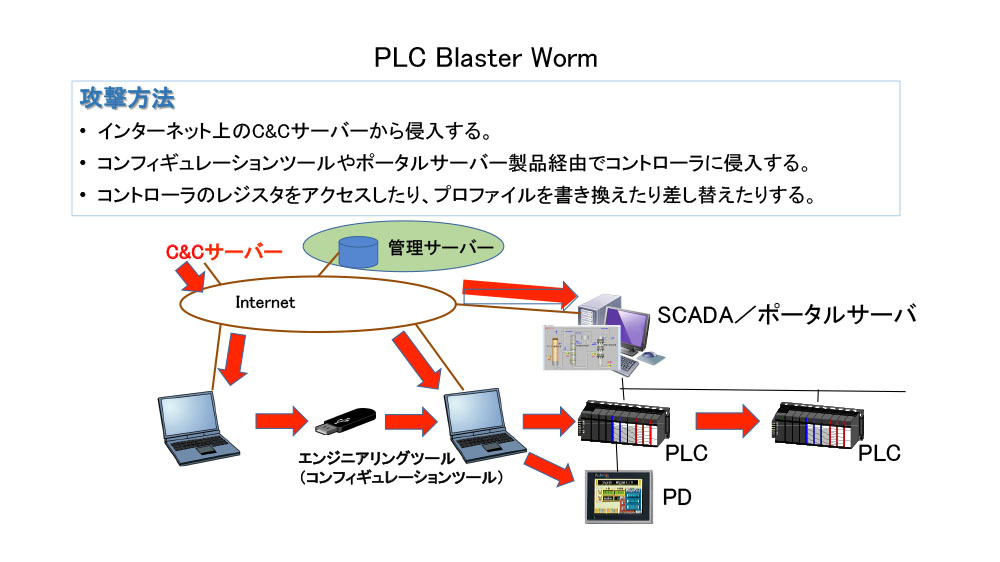

2) PLC Blaster Worm

2016年3月にAsia Black Hat 2016で発表されたPLC Blaster Wormは、制御コントローラ製品PLCのI/Oレジスタや通信レジスタやメモリ管理レジスタなど、PLC内のレジスタをアクセスできるマルウェアである。

侵入ルートは、様々でPLCのポータルサーバー製品に侵入できれば攻撃できるというものである。さらに、開発者はマルウェア製品の価値を高めるべく、Siemens、Mitsubishi Electric、Schneider Electric、Rockwell AutomationのPLCを試した結果を公表している。

これらのマルウェアが登場したことで、制御システムセキュリティは情報セキュリティの防衛だけでは、製造システムを守ることはできない高度化したサイバー攻撃となっていることが理解できる。

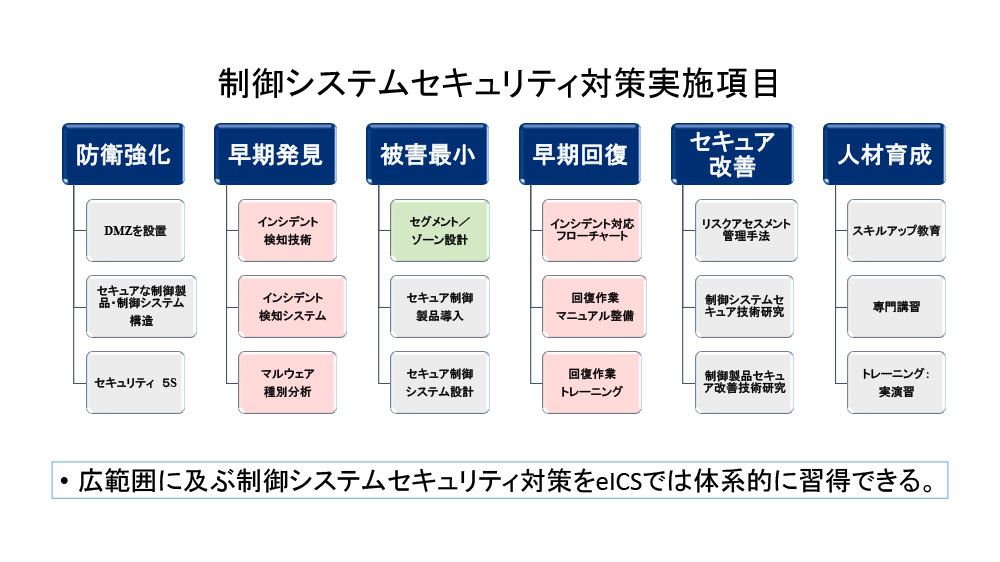

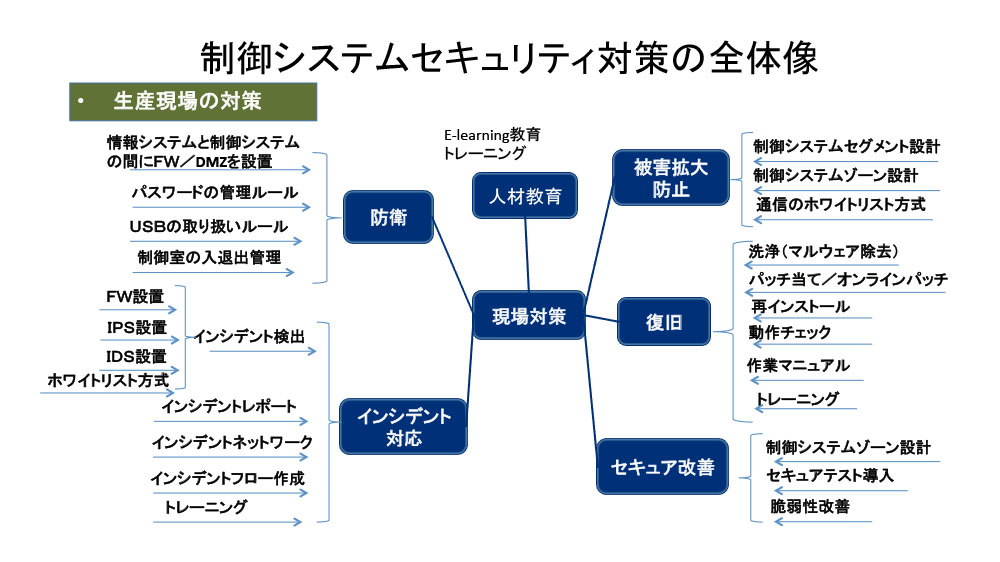

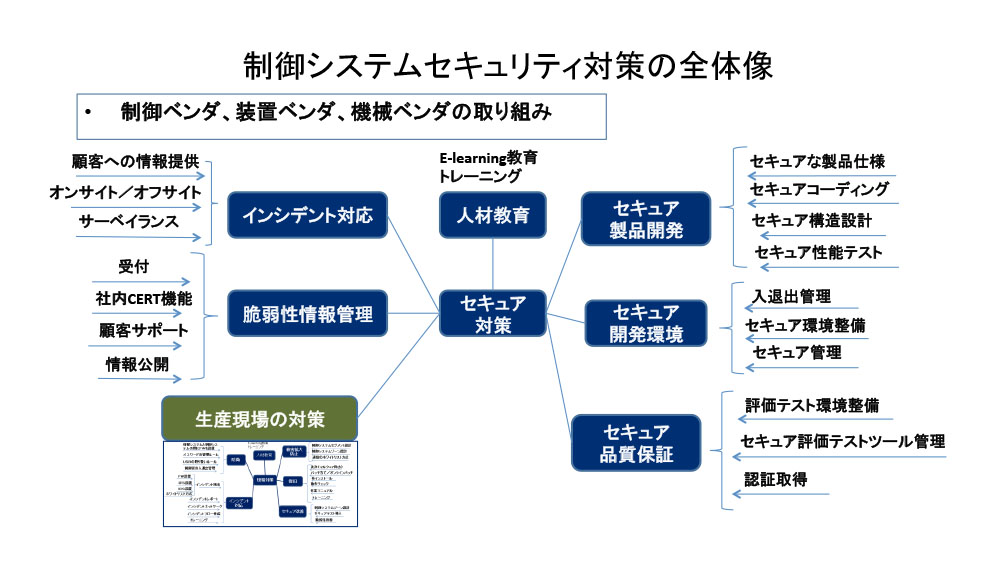

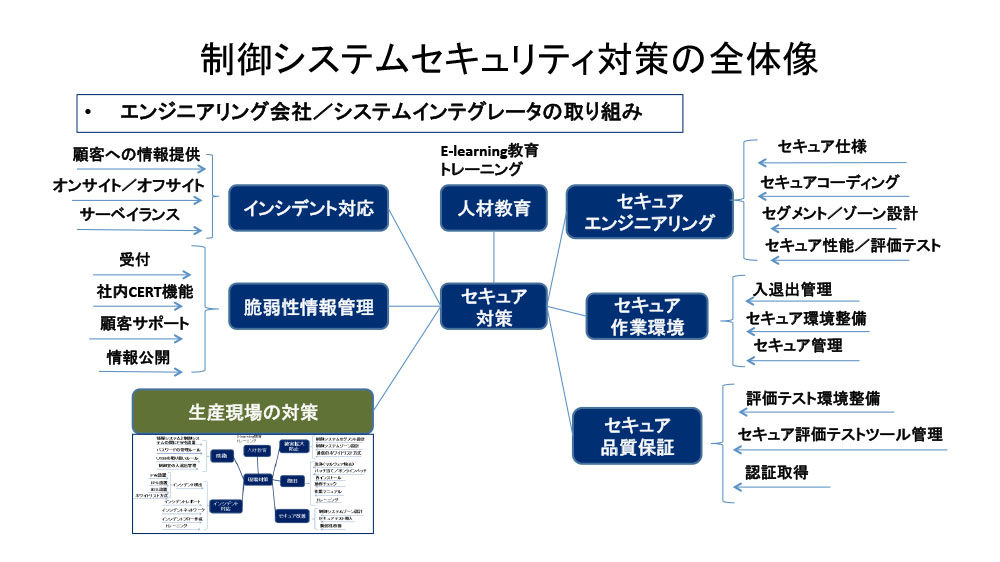

5. 制御システムセキュリティ対策の全体像

制御システムセキュリティ対策を解説するには、やってみると15日間以上を要し、さらに、トレーニングを組み入れると数か月になる。

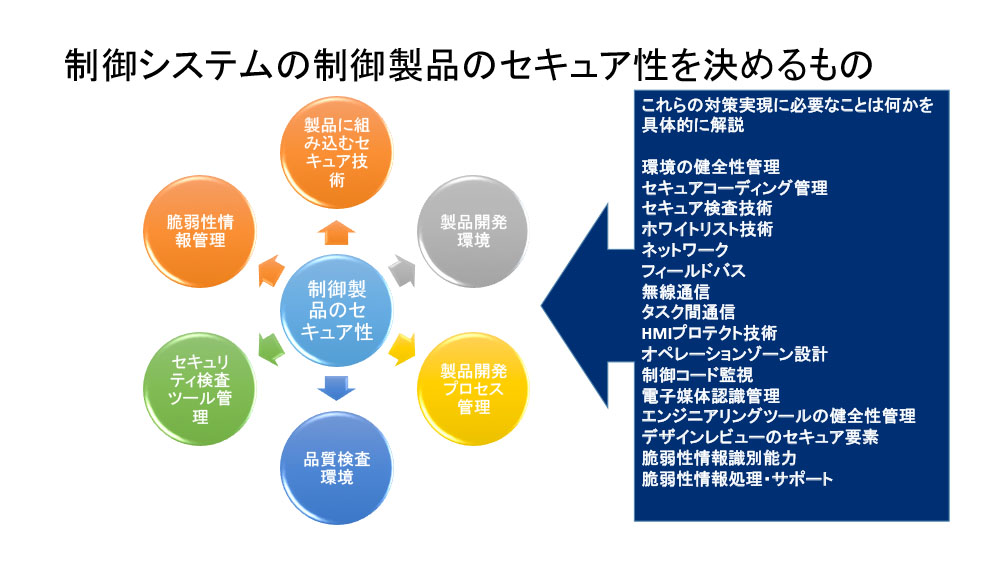

IEC62443の規格は、制御システムセキュリティ対策の現場管理からメンテナンス対応に装置発注仕様に受け入れ検査などの規格から、制御システムのセキュリティ対策技術や検査基準に関する規格、制御製品や装置、機械のセキュリティ評価基準に開発環境から開発プロセス、検査ツールに検査ツールの管理まで、必要とされる事項について幅広く規格化している。ISA-99のISA Secure認証は、IEC62443-3の制御システム,-4のコンポーネントについて扱っている。日本の経済産業省が作ったCSMS認証は、IEC62443-2-1の内容を参照している。

6. 制御システムセキュリティ対策の課題

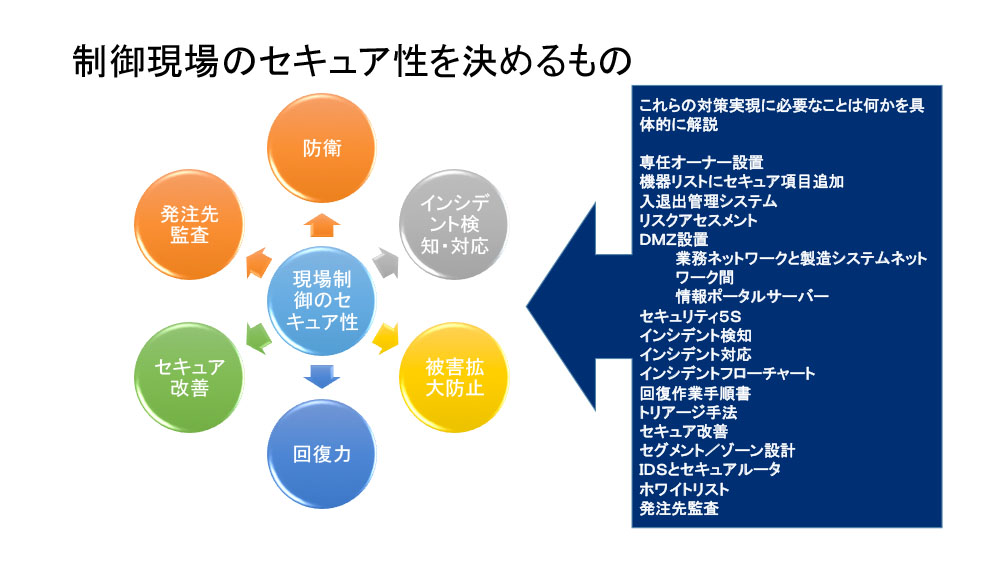

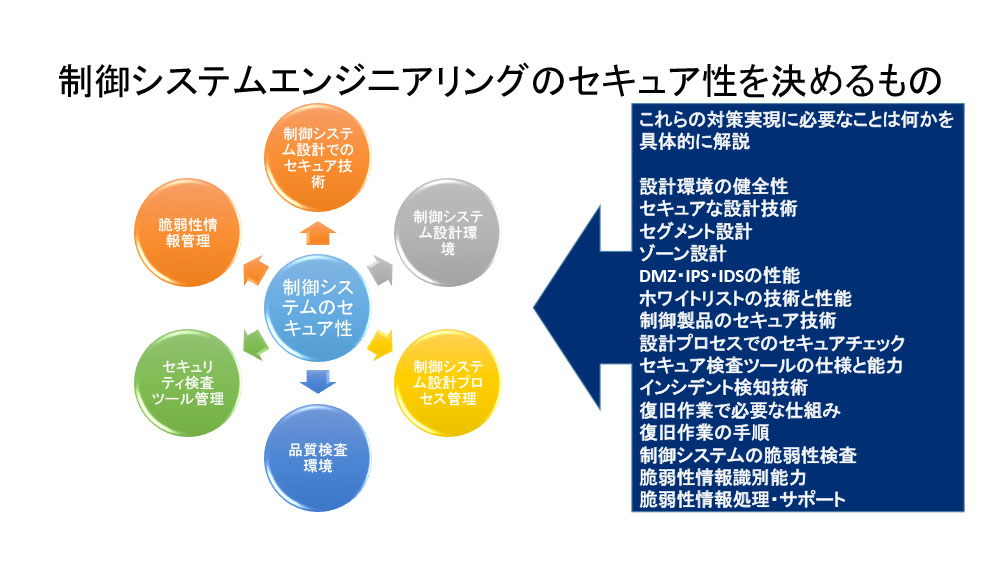

まず、制御システムセキュリティ対策の全体像を把握することから始めて、どれだけの課題とどの程度の対策が必要となってくるのかを理解することから始めると自分のミッションによって、マスターしなければならない順番が見えてくる。すると、制御システムセキュリティ対策をマスターした気になるが、実際の対策を身につけた訳ではない。実際の対策は、やって行く中で諸所の課題を抱える。脆弱性情報管理はどのような体制でどのようなことを扱っていかなければならないか? レガシーシステムのセキュア改善は、どこまでできるのか? 使用している制御装置をどこまでセキュアに改善できるのか? インシデント検知機能でも、制御システムネットワークで対応するものと制御装置そのもので持っていなければならない機能がある。インシデント検知したイベント情報を使って、ログデータを取り出す仕組みが必要になるが、それはどのように組んでいくと良いか?

マルウェアの区別を判断するに必要なログデータとはどのような情報で判断できるのか?

マルウェアの種類が判断で来たら復旧作業に入るがそれに必要なマニュアルやツールや段取りが揃っているか?

そもそも、サイバー攻撃を受けてから対処するのでは遅い。攻撃を受ける前に製造システムのネットワークISA95レベルでのセグメント対策や製造現場の生産プロセスや制御区分のネットワークのゾーン区分ができていれば被害は最小限に抑えられる。限られた現場の人員の配置では、セグメント設計やゾーン設計のネットワーク対策は、効果を発揮する。

さらに、製造システムのネットワークと業務系ネットワークの間にDMZを設置しておくと防衛力は高まる。

常日頃からのセキュリティ5S活動も防衛力を維持するために必要な現場活動である。

製造システムのネットワークには、どのような脆弱性が存在するのか? そして、その脆弱性の中で、制御システムネットワークとして対処できるものと制御装置や機械で対処しなければならないものはどれかを区分けして、それぞれの対処を実現するために対策の情報をそれぞれの制御装置ベンダや機械ベンダに渡して対処してもらうことを要求していくことになるが、制御装置ベンダや機械ベンダの方でも自社製品の脆弱性対策やインシデント検知機能を持ってインシデントシステムに出力するなど要求される機能を有していることが求められる。では、そのインシデント検知機能は、どう作ったら良いのか? 検知情報をどう知らせたら良いのか? パッチ処理の作業手順書は、どこまで必要になるのか? 装置や機械の回復ツールはどこまで必要なのか? 回復作業の手順書は抜けが無いことをどう確認するのか? 現場のトレーニングはどれだけの周期で実施したら良いのか? 正常に回復作業が完了したことをどう確認したら良いのか? などの課題に対しての具体的対策実施が重要である。

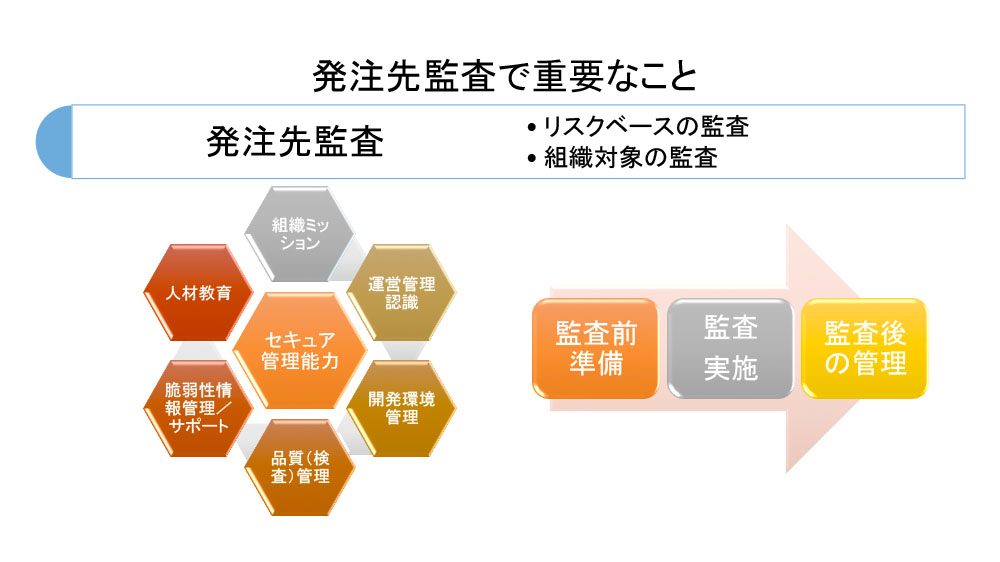

経済産業省の「サイバーセキュリティ経営ガイドライン」V1.1では、企業の関連会社のセキュリティ対策にも配慮していくことを求めている。工場の製造システムを構成する装置や機械は、様々な制御製品やデバイスやツールで成り立っている。それらがセキュリティレベルを維持していなければ製造システムのセキュリティレベルの基盤は作れない。製造システムを構成する装置や機械がセキュリティ対策を可能としてもシステム設計にインシデント検知情報やインシデント対応の流れを考慮した設計能力が無ければセキュリティレベルは確保できない。そこで、ユーザー企業は、発注先のシステムエンジニアリング会社や制御装置や機械のベンダ企業に制御システムセキュリティ対策ができる能力が企業としてあるのかを確認する必要がある。それは、発注先監査を実施することを意味する。では、発注先監査はどのような基準で実施すれば良いのか? 監査の評価基準はどうすれば良いのか? 監査をする人材能力はどう育てれば良いのか? 監査実施についての管理はどうすれば良いのか? 監査を受ける側と監査を実施する側の契約内容はどうすれば良いのか? という課題が出てくる。

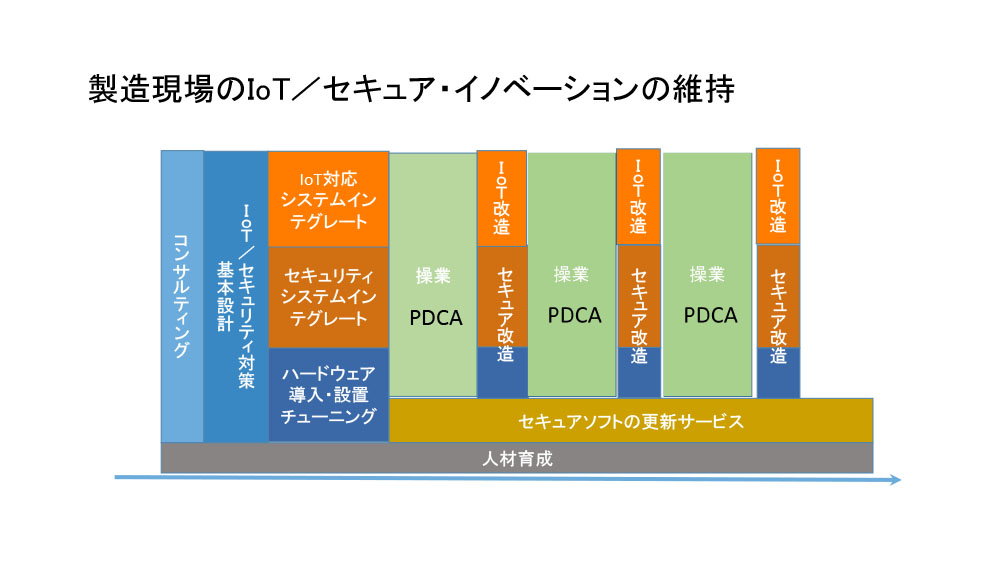

これらの課題の対策を具現化することが重要なことであるが、現場の諸所の課題の判断は、基盤定義となるセキュリティポリシーが必要である。また、産業によって異なる法規制も考慮が必要である。その対策の具現化は、現場の事情を踏まえて、ある一定のセキュリティレベルまで引き上げることが必要である。また、それを維持することが求められる。

7. BCP/BCMを思考基準とした制御システムセキュリティ対策

2011年頃のIEC62443では、制御システムセキュリティ対策で製造システムのネットワークのセグメント設計やゾーン設計に、事業継続計画BCPや事業継続管理BCMの志向は重要視されていなかった。それが、2016年になって、BCP/BCMの重要性が強く求められ、制御システムセキュリティ対策における製造システムネットワークのセグメント設計やゾーン設計に工夫が施されるようになった。これについての解説は長くなるのでここでは割愛するが、その維持管理も重要な課題となっている。

8. 急がれる制御システムセキュリティ対策の人材育成

ここまで高度化した制御システムや制御製品を標的にしたサイバー攻撃に対処するには、IEC62443やNISTのGuide to Industry Control System Securityなどを総合的に整理する必要がある。また、脆弱性検証ツールやセキュア認証で使用する検査ツールやセキュアコーディングチェック機能付きプログラム開発ツールなどの情報や各種実証実験の知見を把握する必要もある。

経済産業省も制御システムセキュリティ対策が企業組織内で具現化できる人材を早急に育てる必要があると考え、産業系サイバーセキュリティセンターを創設している。しかし、その中で育てられる人数は限界があり、特に中小企業ではその企業負担額を出せないところも多い。もっと多くの専門人材育成を実現するには、どうしたら良いかを考えると、e-learningが良いと思われる。しかし、今までのe-learningは一般社員のスキルのボトムアップを目的に作られたものがほとんどである。弊社のeICSは、技術者を対象に作られたオンデマンド形式のビデオ講座なので、実務者が仕事の前に見ることで一定のスキルアップと維持が可能となる。また、ICSセミナーはテーマ別に課題を整理して集中解説しているので初めて取り組む技術者にとっても対策専門を目指す技術者にとっても理解しやすい内容となっている。また、企業として制御システムセキュリティ対策についてどう取り組むべきかを企業幹部と検討していくのに必要な課題整理を社内講習で共有認識にして取り組むお手伝いもしている。また、制御製品の開発におけるセキュア化を実施していく上での開発プロセスの改善やセキュア化仕様技術コンサルも対応している。お気軽にご相談ください。