2017年 - VECサロン

2017年

- INCHEM TOKYO 2017の日独化学技術フォーラムにてVECソリューション“Industry4.1J”を発表

VEC事務局長 村上 正志 - 「システムコントロールフェア2017」に出展いたします

VEC事務局 - 制御セキュリティ対策とシステム構築における要素技術 その2

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 制御セキュリティ対策とシステム構築における要素技術 その1

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 企業力となる人材育成とは

VEC事務局長 / 株式会社ICS研究所 村上 正志 - つるまいプロジェクト 実証実験開始

VEC事務局 - 工場、プラントなどの制御システムを標的にしたサイバー攻撃の産学共同研究“つるまいプロジェクト”実証実験を4月より開始

VEC事務局 - Industry IoT時代に対応したBCP/BCMをベースの制御システムセキュリティ対策

VEC事務局長 / 株式会社ICS研究所 村上 正志 - BCP/BCMを考慮したISA95でISA99を導入

VEC事務局長 村上 正志

BCP/BCMを考慮したISA95でISA99を導入

事業継続計画BCPと事業継続管理BCMを考慮したISA95の設計を通して、ISA99でのセグメント設計をどう実現していくかについてコンサルティングしたいくつかの事例をもとに述べる。

1. 日本の製造業の実状と問題点

日本の製造業は、中小企業によって支えられた構造を今も維持している。ドイツは、M&Aが進んでいるものの、まだ、中小企業が多い。北米では、大手企業が部品製造までをグループ企業の傘下に置く経営をしているいわゆるM&A先行経営が多い。

ここで問題になってくるのは、中小企業ではロジスティック管理まで充分できる企業力を持っていないことである。つまり、注文を受けて製造開始という受注生産タイプである。産業によっては、大手製品製造工場や中堅製造工場でジャストインタイムを方針に倉庫管理経費を削減しているので、下請けの受注生産をしている中小企業の経営は、先が読めないし、注文が集中して、従業員の過渡な労働に依存するしかない状況にある。いわゆる生産の過度なバラつきである。

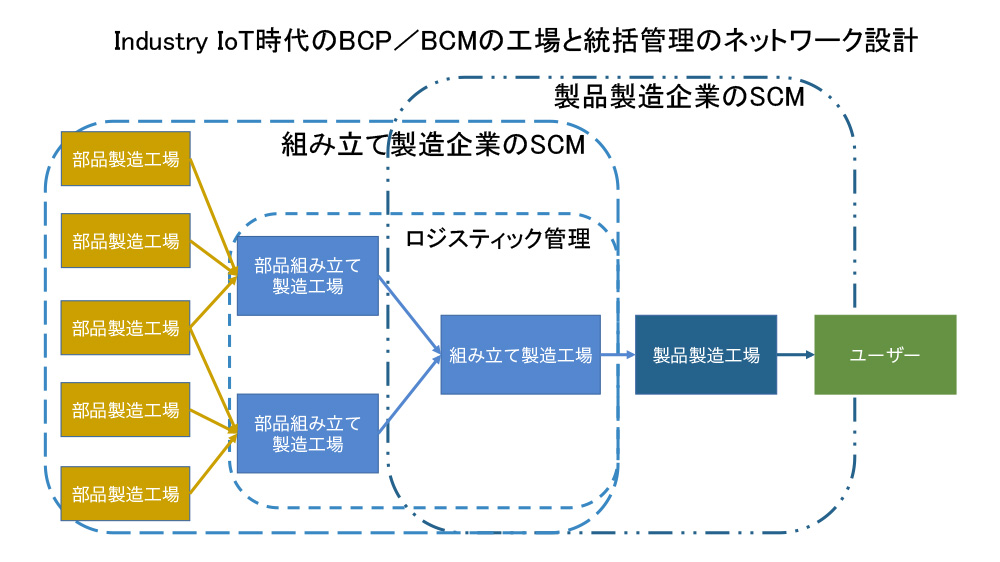

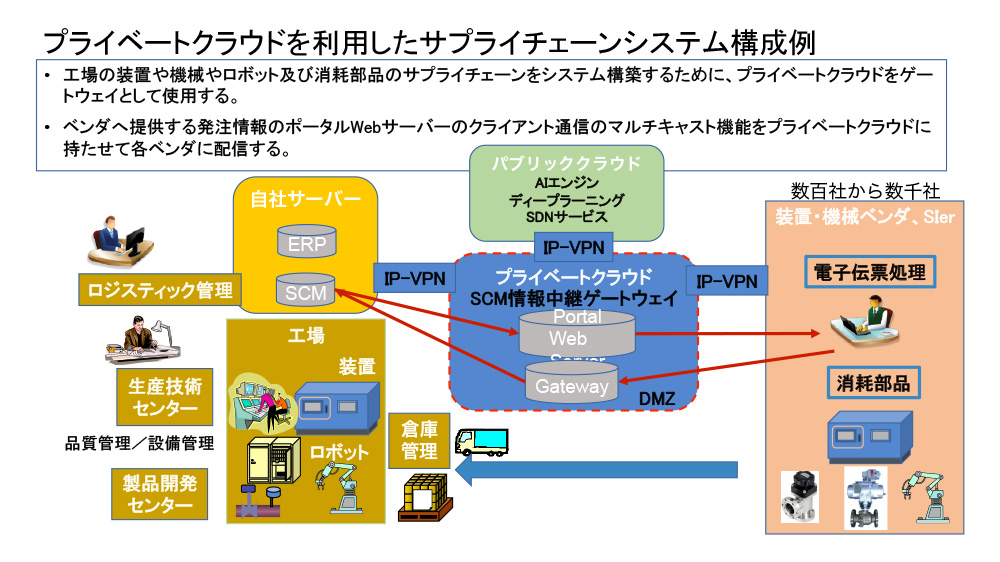

これを解決するには、部品製造工場の生産管理も組み立て製造企業のSCMに組み入れて、受発注を組み入れたSCMを形成することで生産の平準化を実現することが肝要となってくる。

図1

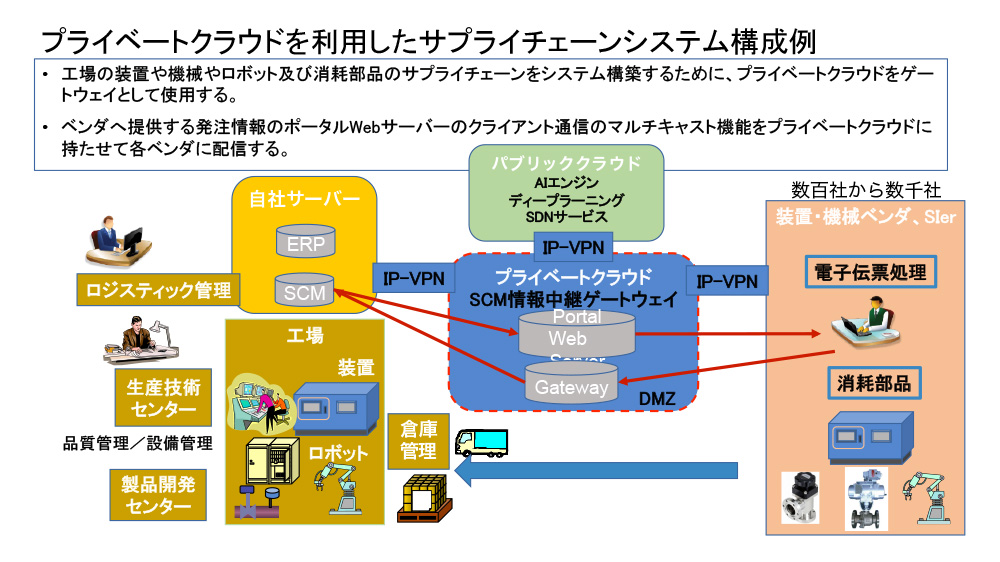

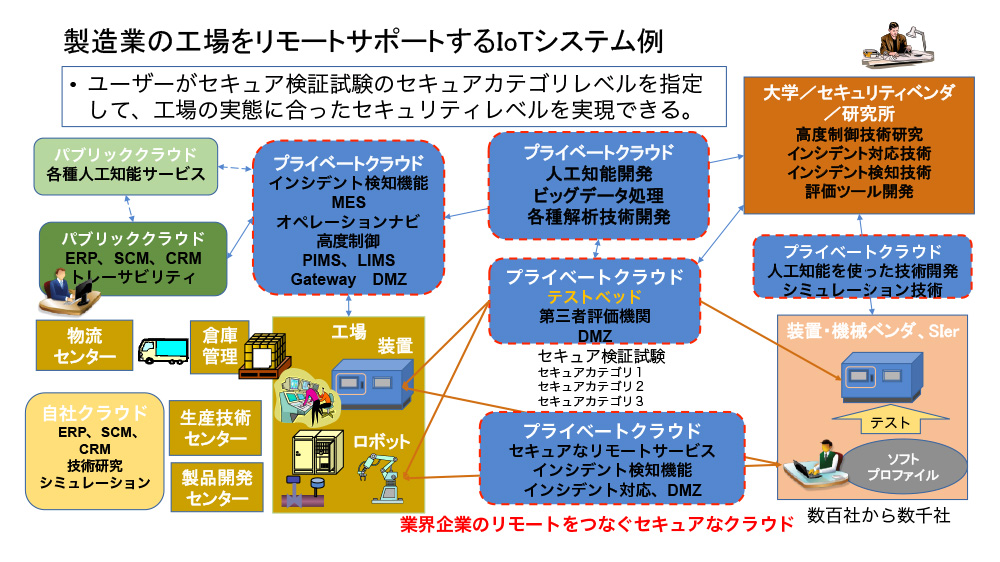

ところが、インターネットを使用するとサイバー攻撃の脅威リスクが高まることから、インターネット利用は避けたい。とすると、Industry IoTを利用するとプライベートクラウドを通信ゲートウェイとして利用する方法がある。

中小企業にとっては、複数の顧客を抱えており、顧客別にIP-VPNの通信契約を要求されるのでは、通信経費やソフト購入が負担になることから、一つのIP-VPN契約で一つのソフト購入で対応できるようにしたいところである。

図2

これを実現するには、主要都市の地域産業別中小企業のプライベートクラウドを利用した地域活性化と労働条件改善の問題解決含め、推進していく必要を感じる。

2. 工場のネットワークとIndustry IoT

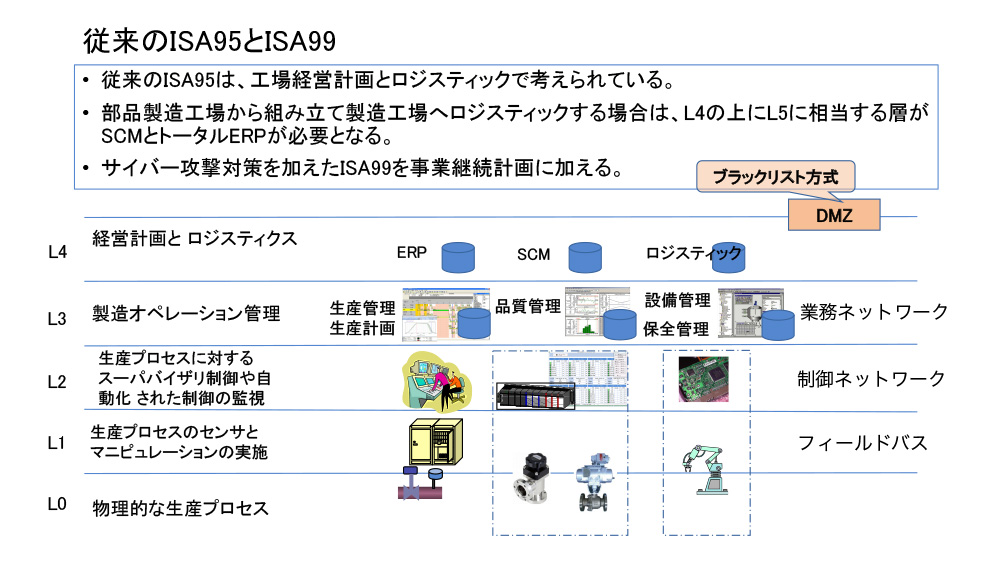

従来のISA95では、工場内の製造システムのネットワークを考慮した範囲にとどまっている。

つまり、工場内のメカニック部分のL0から、センダーやアクチュエータ、バルブ、ダンパなどの制御対象がL1、コントローラや監視制御システムがL2、生産管理からプロダクション情報を管理したりするMESのネットワークがL3、工場内の資産管理やロジスティック系のネットワークがL4というように工場の中で考えられている。

図3

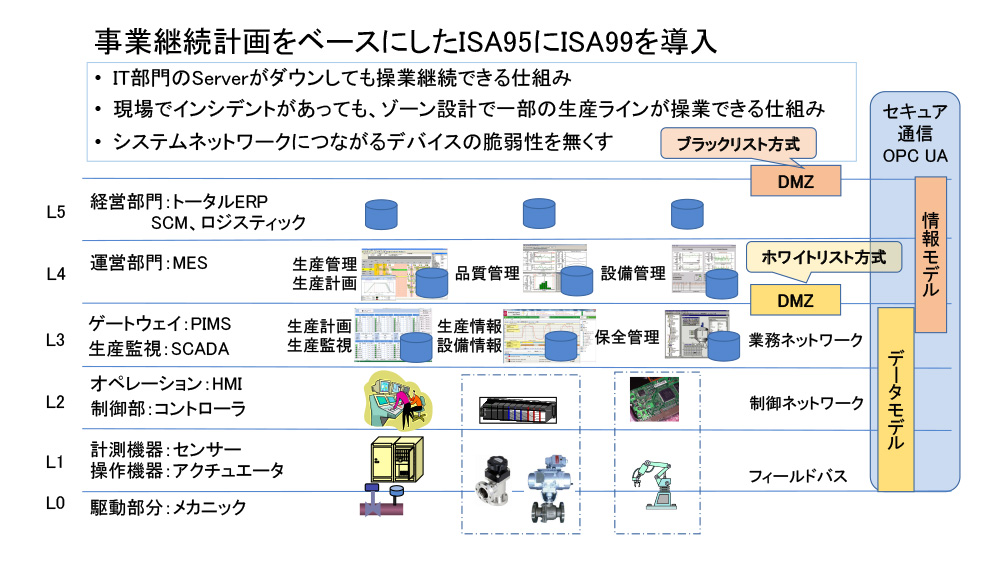

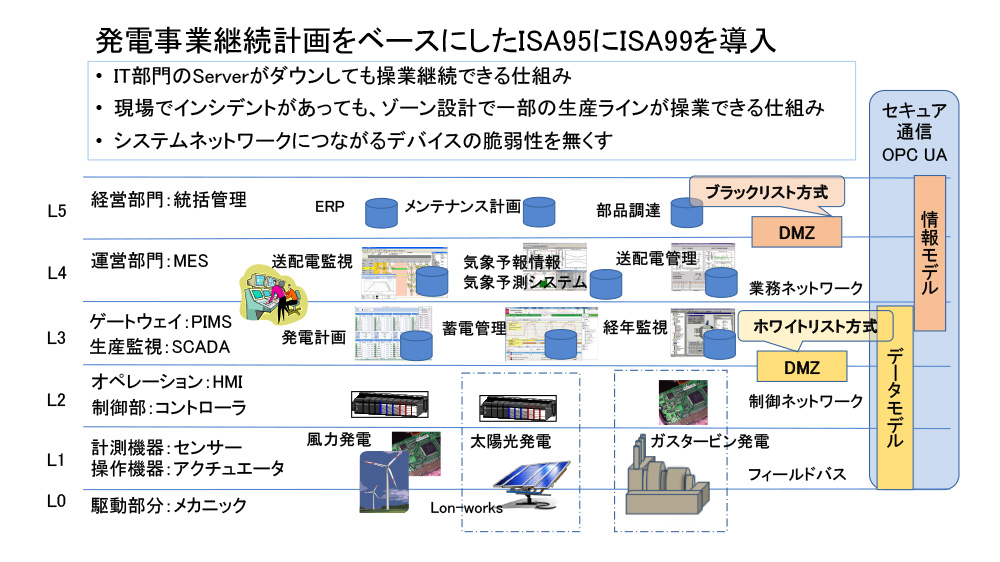

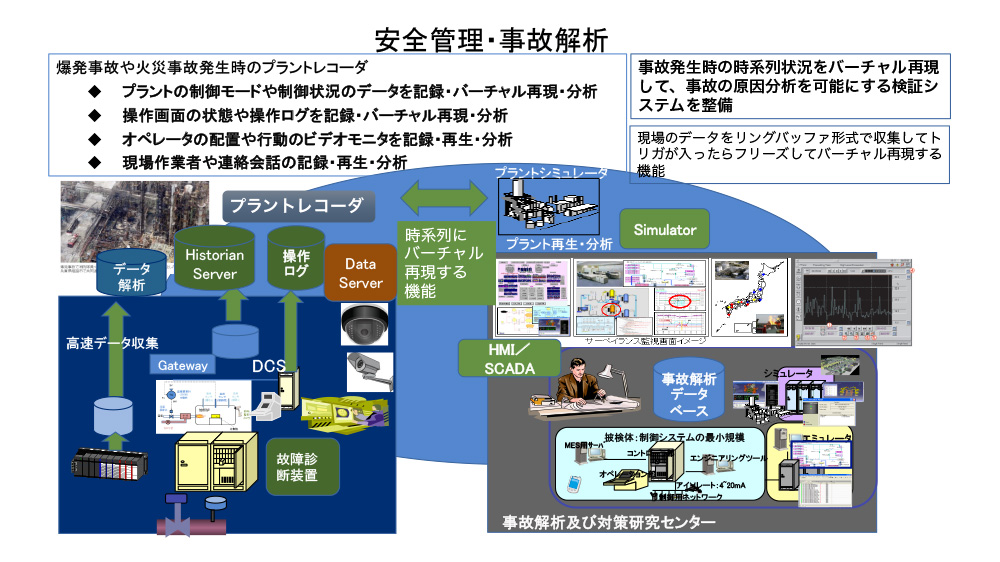

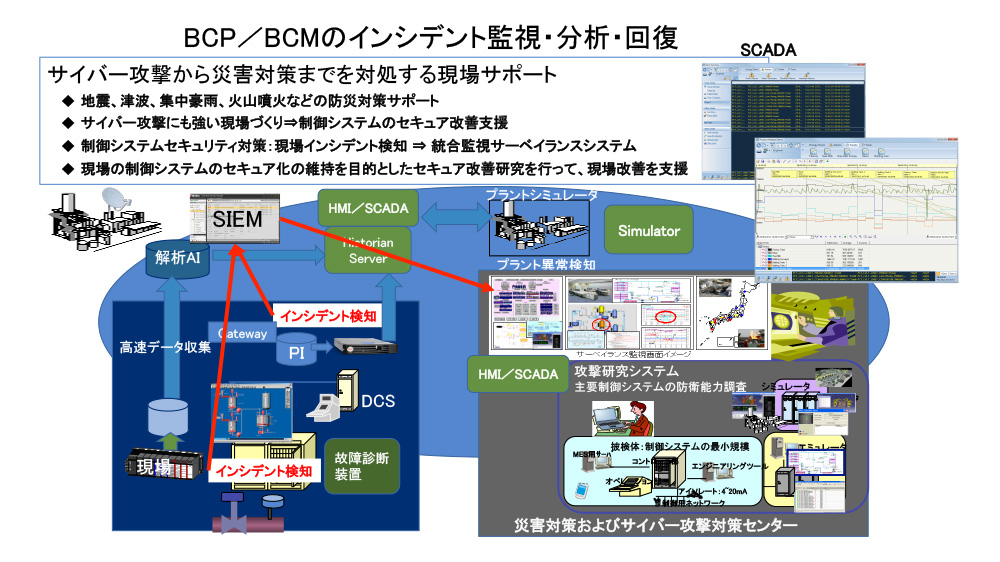

ここに、災害時や事故発生やサイバー攻撃対策として事業継続計画BCPと事業継続管理BCMの視点からIndustry IoTを導入することを考慮したISA95を考えると図4にあるように工場は、L0からL3までを持ち、IT系業務管理ではL4からL5を形成することを推奨する。これにより、災害時の工場分散と装置の故障やサイバー攻撃対策での工場現場のネットワークのゾーン分けなどの制御システムセキュリティ対策で工場の操業被害を最小限のおさえることができるし、災害のよってIT部門のServerシステムがダウンしても工場の操業は継続することができる。もちろん、インシデントが発生した後のMTTRは最小限にするべく、インシデント対応のインシデント検知機能設置とマルウェア種別分析と回復作業の制御システムセキュリティ対策は現場で実施できての結果がもたらすBCP/BCMである。

図4

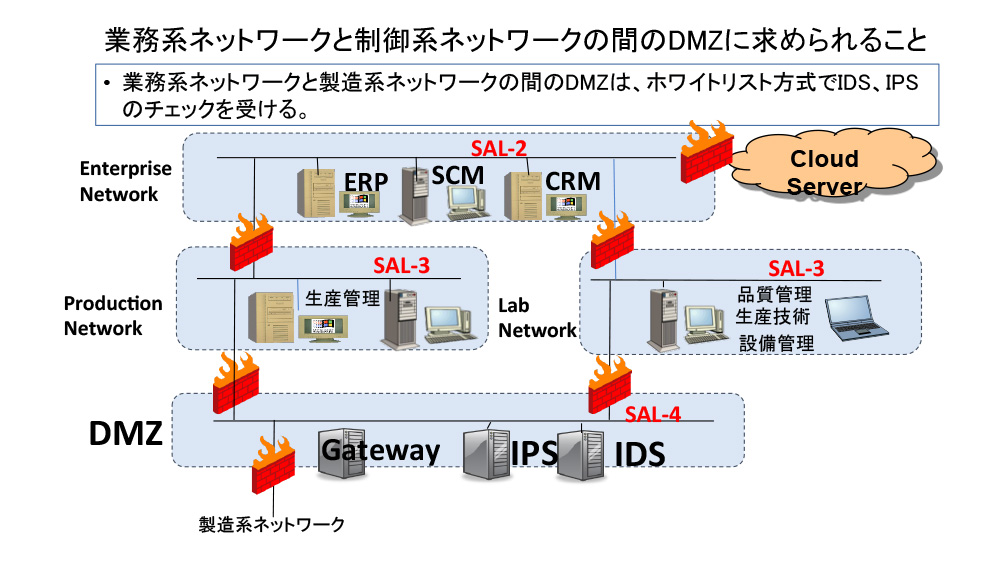

3. 業務系ネットワークと製造制御系ネットワークの間のDMZ

工場とIT部門の間には、業務系ネットワークと製造系制御系ネットワークの間にDMZが必要となる。IT部門がインターネットとの間に設置するDMZはブラックリスト方式が多いが、この業務系ネットワークと製造系制御系ネットワークの間のDMZはホワイトリスト方式が良い。

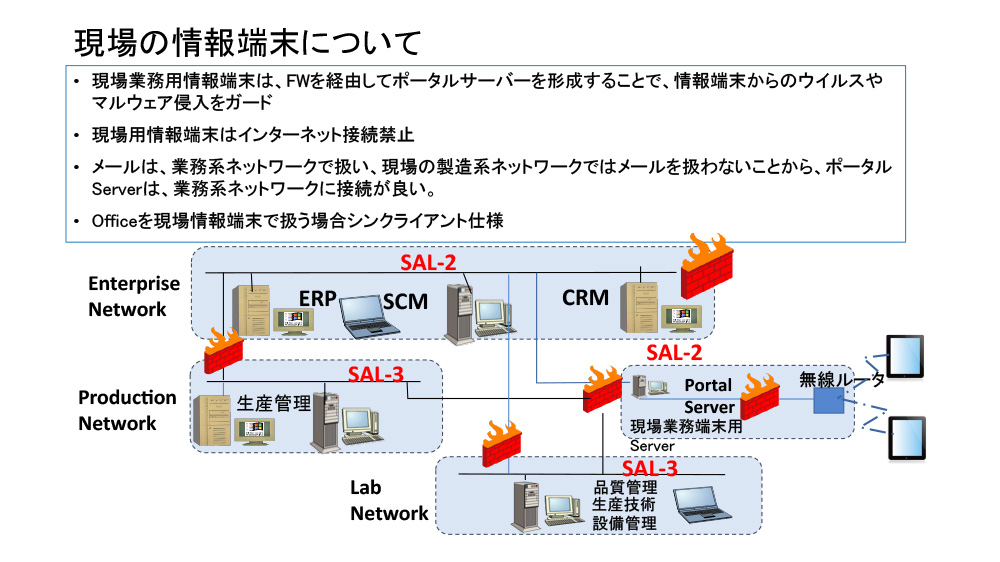

製造現場での作業は、生産に関する作業マニュアル管理や作業注意に関する情報や作業報告などの業務が一般的である。その作業の為に従来、Officeソフトを入れたPCで作業報告書を作成したり、作業マニュアルを確認したり、メールを見たり作成したりという業務をするために現場にもPCやServerを設置しているところが多いが、製造系制御系ネットワークでは、PCもServerも置かない。すべて、L4につながるシンクライアントにする。これにより、現場で使用するPC及びServer機器は、現場の装置や機械をメンテナンスする時のコンフィギュレーションツールやモニタツールのみになる。そのPCやServerには、Officeを置かない。現場で使用する情報端末は、L4、L3につながるポータルServerのシンクライアント端末にすることで、作業報告書の作成も作業マニュアルの閲覧も可能になる。

4. 工場の発電設備のネットワークについて

工場によっては、発電設備を持っているところが多くなっている。発電設備のネットワークでは、業務系ネットワークと製造系制御系ネットワークの間のDMZはL2とL3の間に設置することが多い。

これは、発電設備そのものがStandaloneで扱えることから、DMZの設置位置を下げることになる。

また、電力小売り事業対応にも対応する場合、工場内のエネルギー管理は、コストをかけずに遠隔でも可能にしたいという要望も考慮すべきであろう。

5. Industry IoTのMESのミッション

5.1 生産管理

受注情報から生産計画を作成し、素材発注から素材入荷計画及び入庫管理、そして、現場の生産能力を考慮した生産スケジュールを組み立て、実績と計画の違いが出た場合の補完リスケジュールから中間在庫にロジスティックへの連携など総合的な生産管理が求められている。その上でSCMとの連携も重要になってきている。

5.2 設備管理

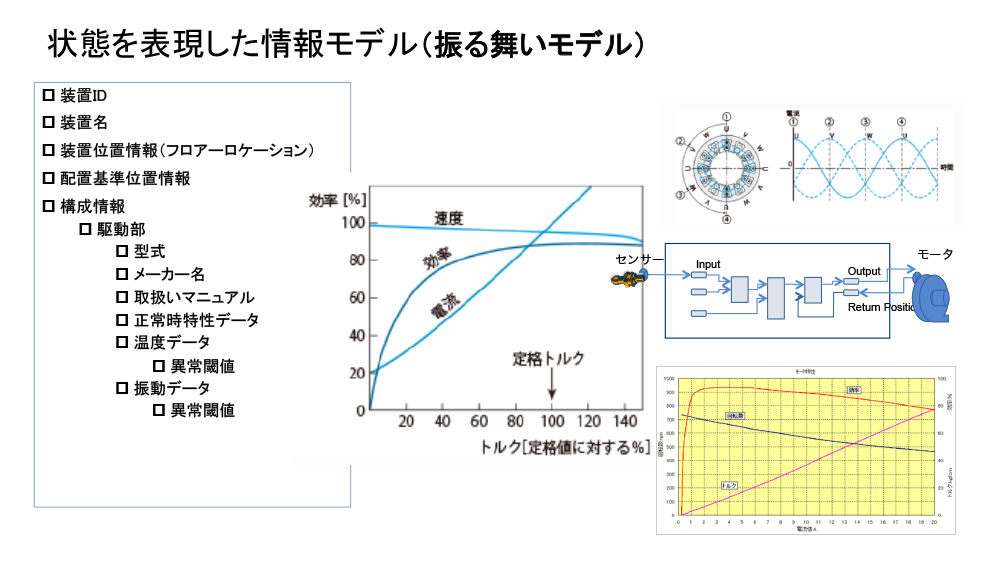

設備管理は、設備の装置や機械の単位から補機関係の機器リストなどをベースにBOM(Bill of Material)の編成が基本となっているのが従来の設備管理であるが、それに、TBMとCBMを組み合わせによる予知保全並びに、セキュリティ対策の脆弱性テスト検査結果の情報管理も含め、BOMの管理が求められる。そのBOMは、集中管理をしようとする方法は、今まで何度も試みてきたが、現実、現場のBOMは分散している。BOMを集中させるルールを作ると現場の改善作業は、自由度を無くして企業の改善力は失速する。BOMの作り方のフォームルールを決めて、現場の改善力の自由度を失わない工夫が求められる。

設備管理では、製造生産及びユーティリティで使用している装置や機械やロボットなどのメンテナンスやパッチ処理を供給ベンダに依存している部分が大きい。また、改修工事や生産施設のリフレッシュ工事で供給ベンダが現場の持ち込むPCやデバイスの数は、管理できないほど多い。そこから、ウイルスや標的型マルウェアが侵入して、工事期間が延びてしまうトラブルを経験しているところも多い。そこで、プライベートクラウドを利用して、現場に持ち込むPCやデバイスだけでなく、パッチ処理のソフトウェアや装置、機械、ロボットについても、ユーザー指定のウイルスチェックや脆弱性テストを供給ベンダ側の工場で済ませて、ユーザー企業の工場へ持ち込むという仕組みも有効であると考えられる。

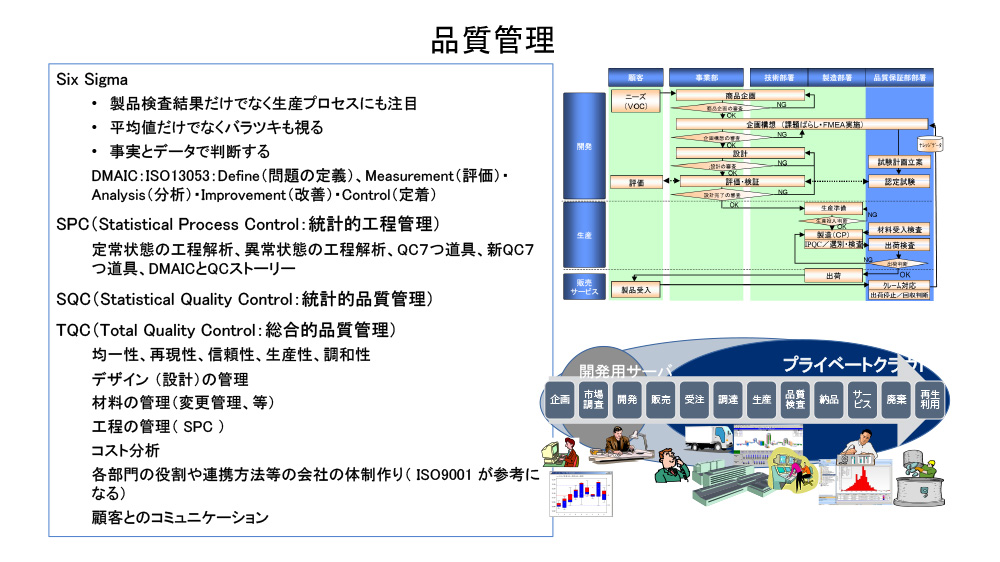

5.3 品質管理

品質管理は、品質検査方法と評価基準を決め、品質維持を管理することになるが、大量製品製造においてはSix Sigmaが導入され、精密機械や軍事産業や医薬医療産業では、全品が品質基準を満たしていなければならない品質管理となっている。その上で、SPC(Statistical Process Control:統計的工程管理)とSQC(Statistical Quality Control:統計的品質管理)の両方を管理していかなければ本来の品質維持管理は難しいことになる。さらに、

- 均一性、再現性、信頼性、生産性、調和性

- デザイン (設計)の管理

- 材料の管理(変更管理、等)

- 工程の管理( SPC )

- コスト分析

- 各部門の役割や連携方法等の会社の体制作り( ISO9001 が参考になる)

- 顧客とのコミュニケーション

などを取り上げてTQC(Total Quality Control:総合的品質管理)を実現することになり、これを実現してきた。つまり、コストと品質の適正を訴求していくには、製品そのものに求められる市場のニーズの中での品質維持管理と製品の市場での優位性をも維持していかなければならないという志向に至る。

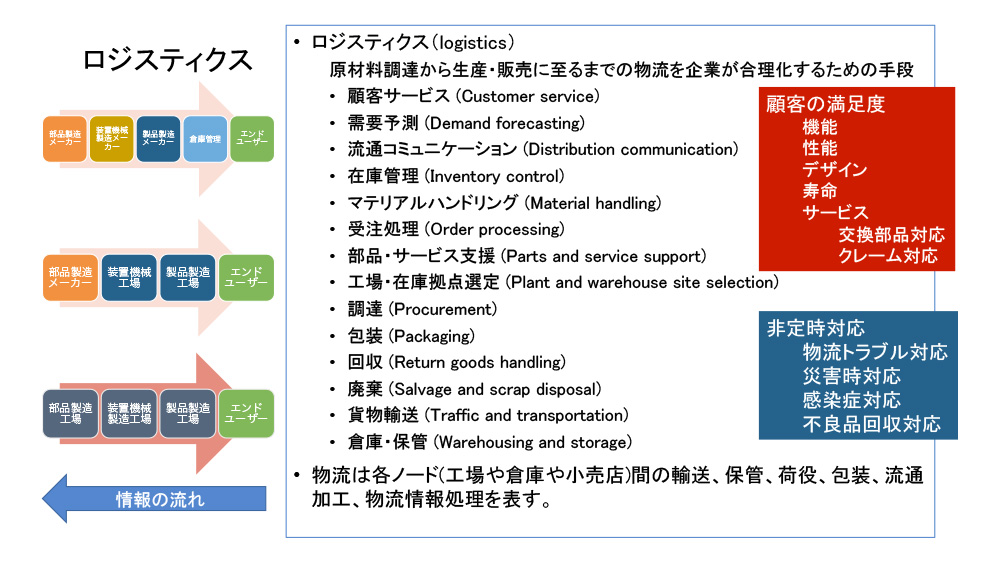

5.4 ロジスティック管理とSCM

素材調達から製造、製造から出荷輸送を自主コントロールしていくことで製造供給責任を果たしていくロジスティック管理は、多くの課題を抱えながら、見える化を進めてきた。次に管理と制御技術を進めて行こうとすると部門間の壁を越えて対策していかなければならない段階にきているところが多い。さらに、協力企業との連携を強化して協力企業の生産計画や品質情報管理やセキュリティ品質管理含めたSCMを実現していかなければならない中で、企業機密情報の管理をどう両立させるかの課題を抱え、具体策を求めている。その解決方法の一つとして、企業間をつなぐゲートウェイとしてプライベートクラウドを利用することができる時代になった。また、プライベートクラウドにゲートウェイを置いて、クラウドベンダのAIエンジンや、ディープラーニングやSDNサービスを利用できるインフラを構築することも可能になった。

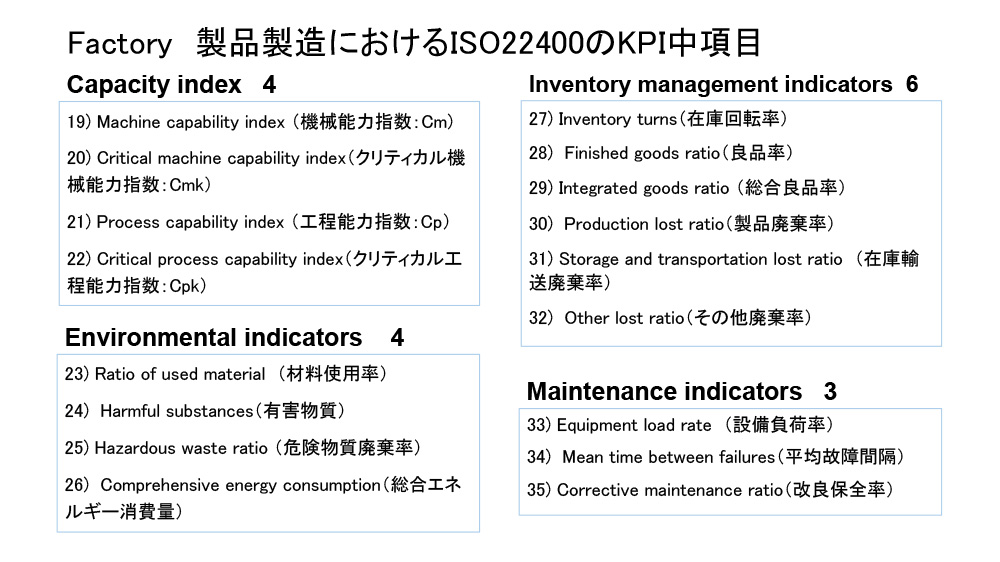

5.5 情報モデルとSDN

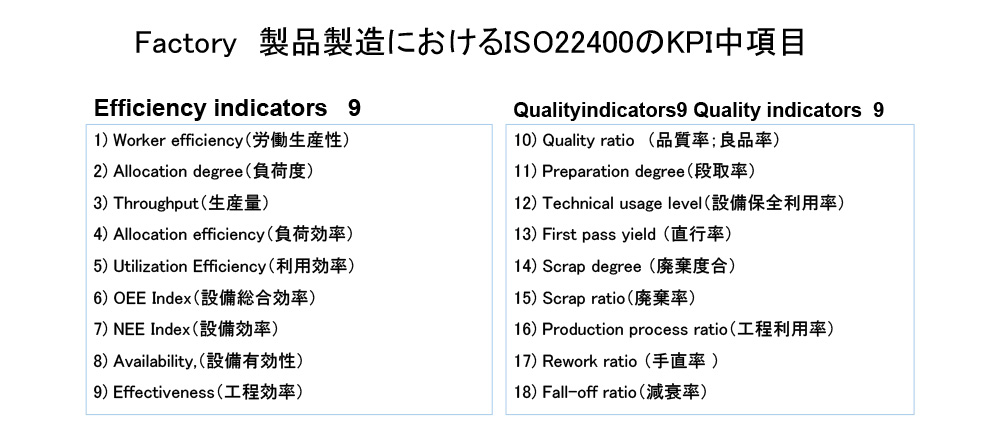

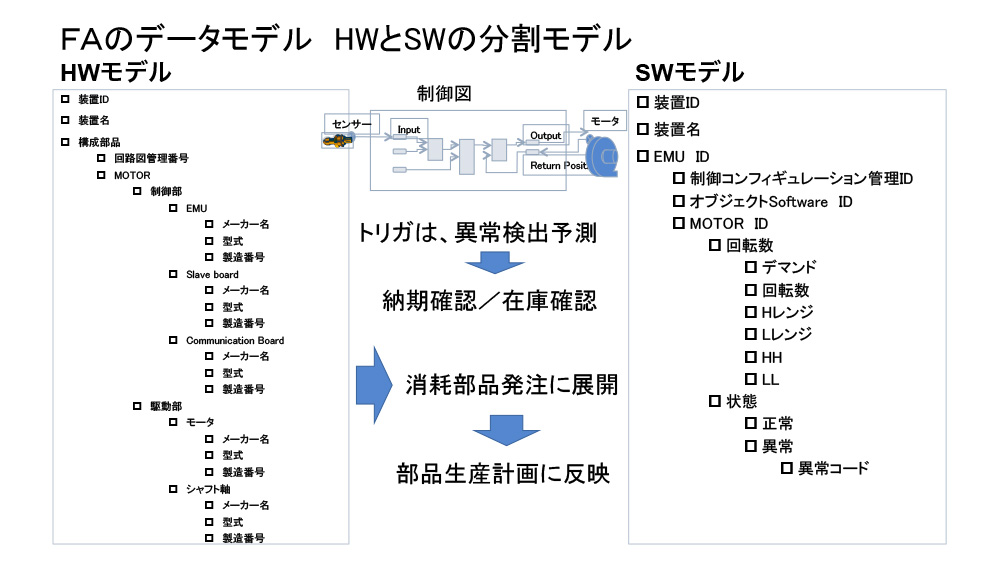

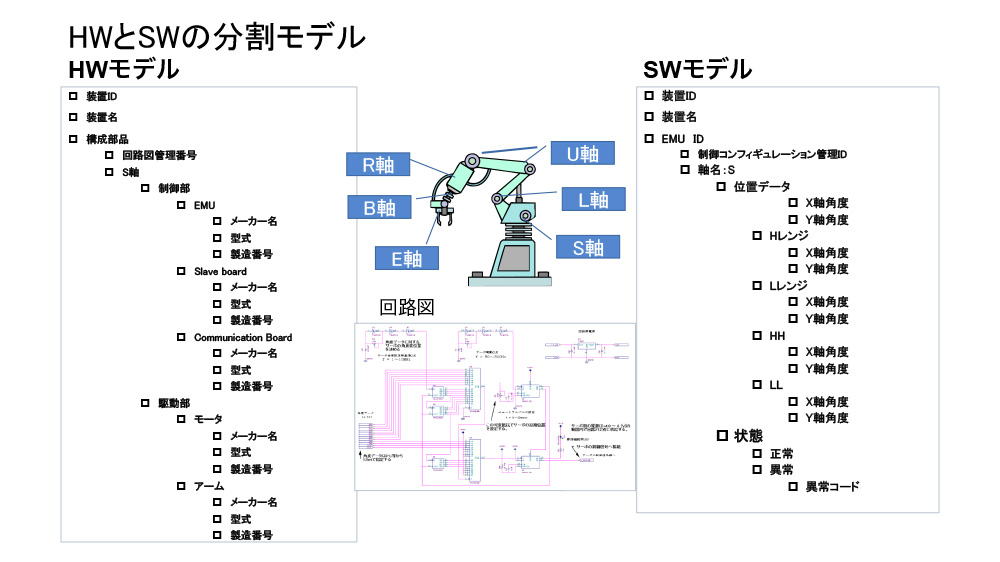

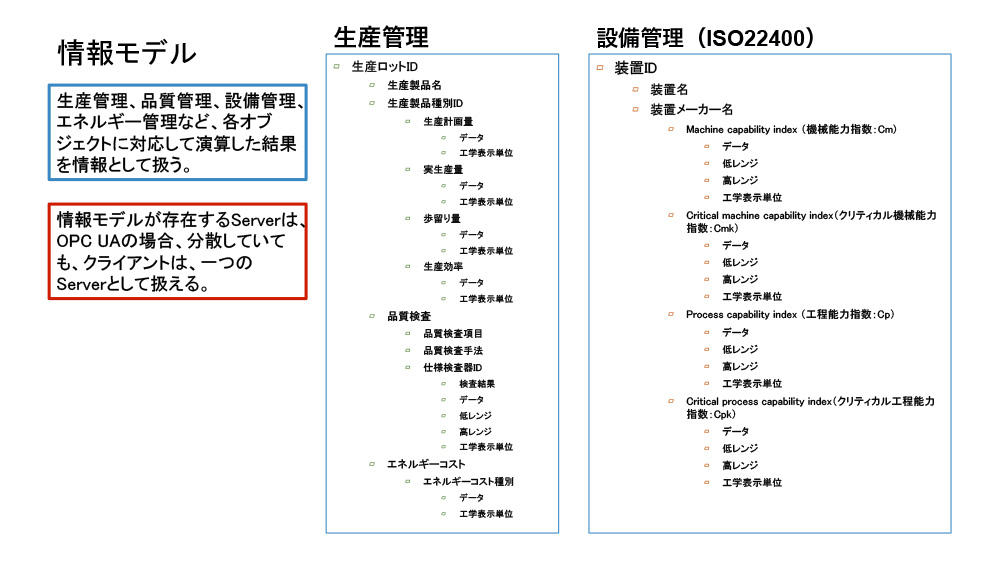

これらの各部門のミッションを効果的に管理できるための国際標準規格がいくつかある。ISO9000も環境対策のISO14000などから、医薬品、医療品など、各産業に関わる各国際標準規格がある。MESの中で使用する製品製造におけるISO国際標準化機構(International Organization for Standardization)でISO22400があるが、ここで定義している項目は、MESの中で扱える基本とも言える情報モデルベースで構成されている。

現場から取り込んできたデータモデルをゲートウェイで、MESで扱える情報モデルに変換することで、MESではデータモデルと情報モデルの両方を扱えるISA95構造の中に求められる。そのゲートウェイも集中管理方式ではなくOPC UAを使用した分散管理方式の方が実践的と思われる。このOPC UAのデータモデルと情報モデルの話は、次の章で詳しく追及してみることにして、ISO22400はFAなどにみられる製品製造におけるKPIをまとめたものであるが、ここには、生産管理や品質管理、ロジスティック、SCM、安全なども加わって、オブジェクトに合ったSDN(Software-Defined Networking:ネットワークをソフトウェアで動的に制御すること、およびそのアーキテクチャという概念)で扱える情報モデルを考えるに、今、市場から求められるニーズに対応させると以下の課題も情報モデルに加えていくことになろう。

- 製品単位のエネルギー消費量

- どれぐらいのエネルギーを使って製造できたかを報告

- 装置・機械単位の生産効率、エネルギー効率

- 装置や機械単位で生産ライン構成の効率化を管理することで、コスト低減して製造する製品を生産管理することを目的とする

- 生産効率の良いエネルギー効率の良い部品を導入するもしくは交換する時の生産ライン管理

- 生産製品個別の品質管理

- 顧客別製品別に品質基準が異なる

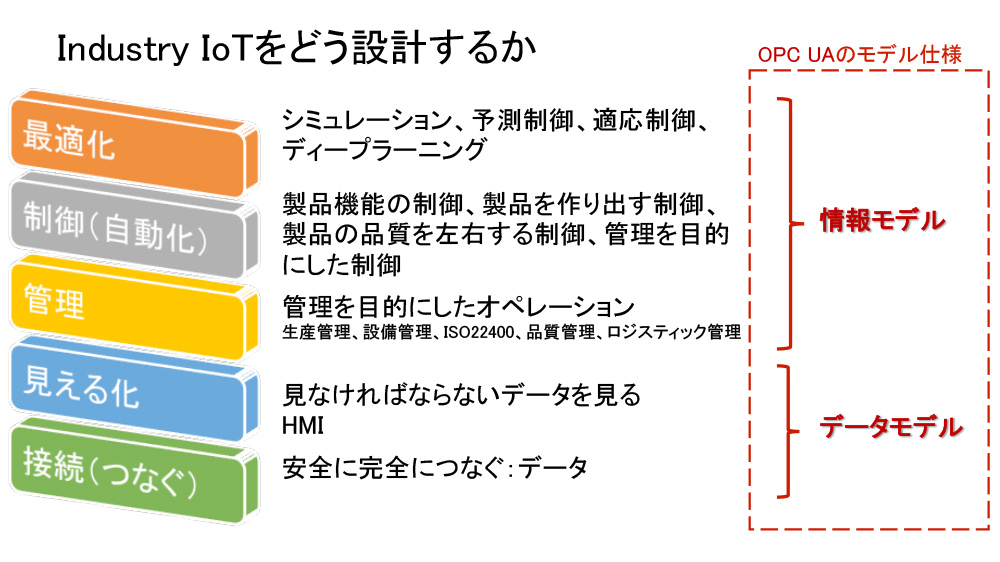

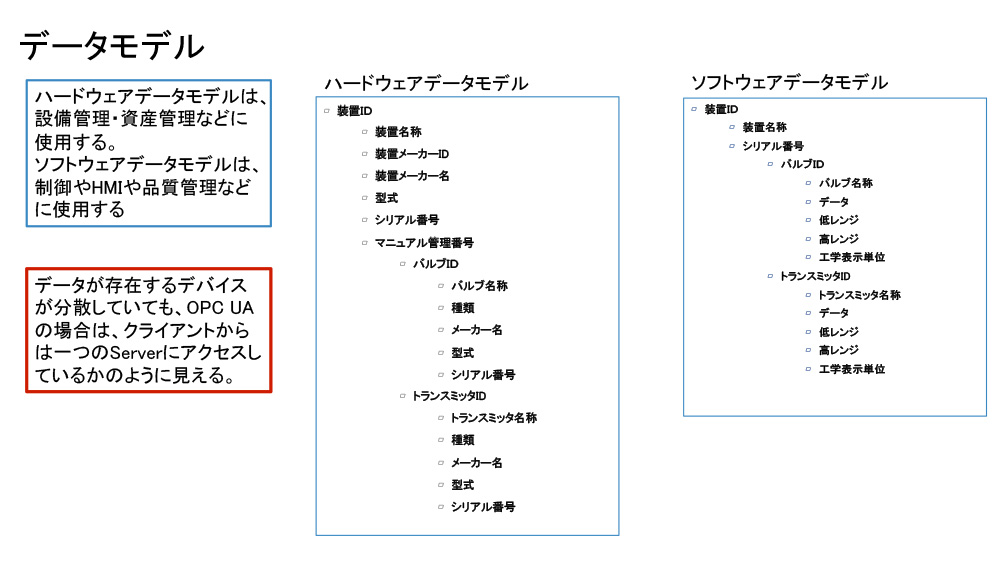

6. データモデルと情報モデルを実現するOPC UAの活用

次に課題となるのがデータと情報のデータベース管理方法である。従来UNIX的考えは、データベースは集中させて管理することを考えていたが、BOMの管理を統一することは、現実難しいことで中途半端なデータベースの集中管理システムになっているのが現状ではないか。

この課題の根本的問題は、企業内の縦割り組織がもたらす弊害から出ている問題でもある。

また、BOMを現場で作れないと現場の改善行動に制限が加わり、企業力としての改善力にブレーキがかかる。各部門やセクションが勝手にデータベースを作っても組織間を越えて利用できるようにするには、通信ドライバをOPC UAに統一することで可能となる。しかも、OPC UAはセキュアな通信であるため、サイバー攻撃対策にもなる。

さらに、製造系制御系ネットワークで使用するデータモデル仕様を決めることで、制御製品が異なっても監視制御で扱うデータは、同じになるのでソフトウェアのインテグレート仕様も容易に決まる。

また、MES(Manufacturing Execution System)やエンタープライズ系で使用する情報モデルもゲートウェイでデータモデルと情報モデルの使い分けをすることで可能となり、個々のソフトウェアが処理したデータや情報もOPC UA Server仕様で対応することで、どこのOPC UA Clientからでもアクセス可能になる。

情報モデルで扱うものには、安全衛生管理、生産管理、品質管理、設備管理、エネルギー管理、経年管理、消耗部品受発注、ロジスティック、資産管理、SCM、CRMなど様々なオブジェクトで扱う情報モデルになる。これらのデータベースは分散していてもクライアントからは、一つのデータベースとして扱うことができるのが、OPC UAのメリットでもある。

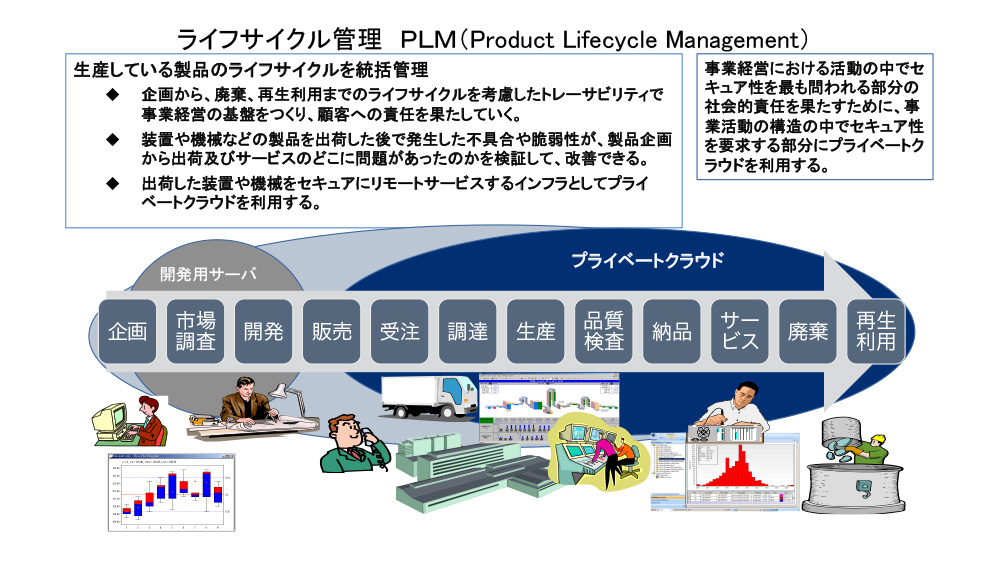

7. ライフサイクル管理

Industry4.0でもIndustry4.1Jでも、製造している製品のライフサイクルから、設備の装置や機械などのライフサイクル管理を実施していくには、今まで縦割りの部門活動であったものを統合連携ができる情報化を実現していくことが必要となる。そのためには、データモデルと情報モデルが分散していてもSDNレベルで、ネットワークアクセス上一つのデータベースと同様に扱うことができるOPC UAの導入がキーポイントとなってくる。これを一つの巨大なデータサーバで実現するには、コスト管理面もそうですが、事業継続計画でのリスク分散の考え方からしても課題を残すことになる。

8. 事業継続計画BCPと事業継続管理BCM

事業を継続していくことは、企業の役割と責任を果たしていくことであり、事業を支えてくれている従業員に対しても働ける場を維持する上での企業責任もある。企業は事業活動をしていくために株式を利用して資金を集めて事業成果を投資家に返すという活動もするが、投資家のために事業をやっている訳ではない。安全で安心して暮らせる生活を維持するための重要インフラから、生活を支えるモノづくりに至るまでと顧客の製造を支える事業活動もあり、事業継続計画とその維持管理は、重要な取り組みとなっている。

事業継続の課題としては、災害発生に対する対応策を予め想定して、発生した時の対処できるインフラを整え、対応訓練をして、操業回復を短時間で実現する企業力を持つことになる。

また、インシデントが発生した時に的確な判断を実施して、操業回復を実現させる企業力を確保することも、事業継続計画や管理の範囲に入ってくる。

IoTの技術を製造業に活用するIndustry IoTをモノづくりにも導入する時代に、事業継続計画BCP及び事業継続管理BCMを実現していくに、安全にセキュリティを避けては実現できないことは言うまでもない。そのため、製造システムのセグメント設計は、ISA95のIndustry IoT仕様にして、ISA99を導入するに、情報セキュリティのみでなく、制御システムセキュリティ対策も重要な対策が求められる。その具体的対策事項と内容については、専門的対策が研究されている。

まとめ

以上、BCPとBCMを実現する方針でISA95のIndustry IoT対応でそこにISA99を導入する考え方で、制御システムセキュリティ対策のセグメント設計やMESのミッション含めデータモデルと情報モデルの考え方を紹介した。ゾーン設計やインシデントフローチャート作成やインシデント対応、ペネトレーションテストの方法など制御システムセキュリティ対策についての知見は、弊社の「実務者のためのオンデマンド講座eICS」を受講していただければ、そこにあります。もちろん、受講しただけでは駄目です。自らの仕事の中で現場の実状に合わせて知恵を出して実践していくことが肝要です。それができて「安心」と言えるようになるのではないでしょうか。