2017年 - VECサロン

2017年

- INCHEM TOKYO 2017の日独化学技術フォーラムにてVECソリューション“Industry4.1J”を発表

VEC事務局長 村上 正志 - 「システムコントロールフェア2017」に出展いたします

VEC事務局 - 制御セキュリティ対策とシステム構築における要素技術 その2

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 制御セキュリティ対策とシステム構築における要素技術 その1

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 企業力となる人材育成とは

VEC事務局長 / 株式会社ICS研究所 村上 正志 - つるまいプロジェクト 実証実験開始

VEC事務局 - 工場、プラントなどの制御システムを標的にしたサイバー攻撃の産学共同研究“つるまいプロジェクト”実証実験を4月より開始

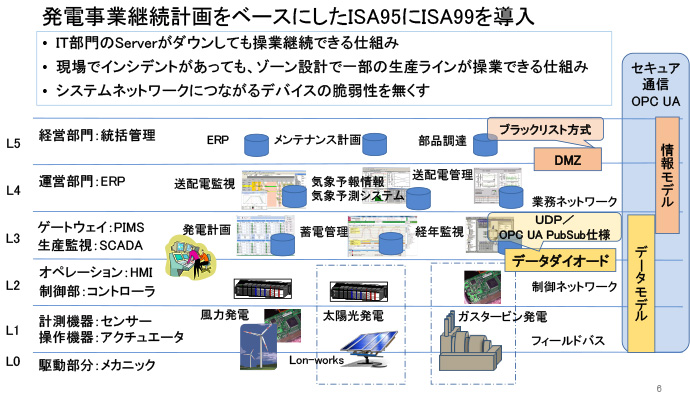

VEC事務局 - Industry IoT時代に対応したBCP/BCMをベースの制御システムセキュリティ対策

VEC事務局長 / 株式会社ICS研究所 村上 正志 - BCP/BCMを考慮したISA95でISA99を導入

VEC事務局長 村上 正志

制御セキュリティ対策とシステム構築における要素技術 その1

IoTを導入する上で製造システムのセキュリティ対策は必要不可欠となっている。ところが、現場の制御システムが業務系ネットワークと制御セキュリティ対策(プライベートクラウド活用、アイソレート対策、多層防御対策など)を施してつながっていない状態でIoT導入などできる訳がない。そこで今回と次回の2回に分けて、制御セキュリティ対策の目的とその実践的要素技術について述べることにする。

1.制御セキュリティ対策に求められること

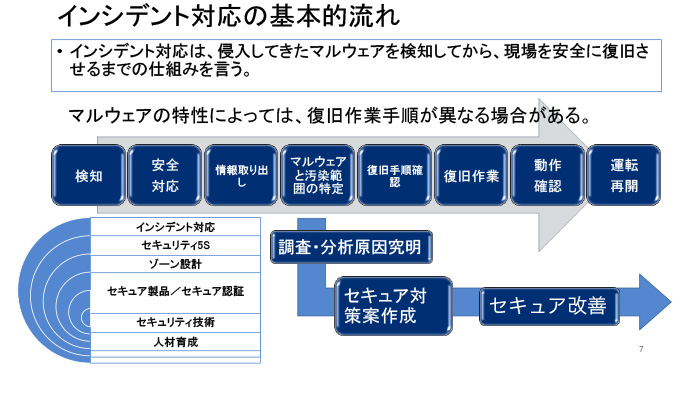

重要インフラの使命は、「安全な社会」を維持するために供給するべきものを供給し続けることにある。製造業及びプラントの使命は、「安定操業」を維持して顧客及び消費者へ「一定の品質製品」を届けることにある。制御システムセキュリティ対策は、これらの使命を果たすためにサイバー攻撃から制御システムを守ることにある。2014年頃までは情報セキュリティ技術で制御システムを守ることが中心であった。現在は、サイバー攻撃の実力が情報セキュリティを越えるところまで来ている。それは、アンチウイルスで検知できないマルウェアが増えている現実と制御コントローラのレジスタをアクセスできるところまで攻撃技術が高度化している現実を見るに、制御コントローラそのものがセキュリティ性能を持たなければ上記の使命は果たせない時代を迎えている。そこで求められる制御セキュリティ対策技術とは、制御製品そのもののセキュリティ性能を向上させて、サイバー攻撃を受けても容易に乗っ取られない制御製品と、インシデントが発生しても平均修復時間(MTTR:Mean Time To Recovery)を短縮させて復旧できる現場能力向上である。つまり、情報セキュリティの技術を使った制御システムセキュリティと、制御製品のセキュリティ性能を向上させる制御セキュリティと、さらに制御装置のコントローラにおけるセキュリティ検知能力の向上により制御装置の制御セキュリティ安全を区別して取り上げる時代に入ってきたと言える。

2.VECの「つるまいプロジェクト」について

VEC(Virtual Engineering Community)で4月より名古屋工業大学とVECの協賛・正会員企業が、産学協同で制御システムを標的にしたサイバー攻撃・防御研究の実証実験「つるまいプロジェクト」を実施している。その実証実験では、OPC UAだけを通信プロトコルとし、Windows10/Server2013クラスのOSでセキュリティ設定を設定した環境であれば、攻撃されてもなかなか侵入することができないことが明らかとなっている。また、セキュリティ監視システムを装着する場合は、装着するセキュリティ監視システムと制御システムネットワークの間にアイソレート機構を設ける必要があることも明らかとなった。また、セキュリティレベルを上げておかないとその脆弱性から侵入されて、つながっている他の制御システムへ感染することも明らかとなっている。これらは当たり前のことであるが、その認識が無い人にとっては、学ぶところが多い。つまり、ネットワークのセキュリティ監視のために追加したシステムそのものに脆弱性があるとそこを侵入口にされる訳で、その認識が無いまま、脆弱性テストもしないまま、監視システムを追加することを許可する事例があるが非常に危険リスクが高くなる。また、実証実験では、ITを切り離して操業継続できる制御システムの独立操業機能を確保するゾーン設計も重要であることも考察できている。つまり、ITセキュリティで制御システムを守ることはすでに限界に来ており、制御システム/制御コントローラそのものがセキュリティ性能と機能を持たなければ、安全で安定した操業はできない時代を迎えていることを示す。

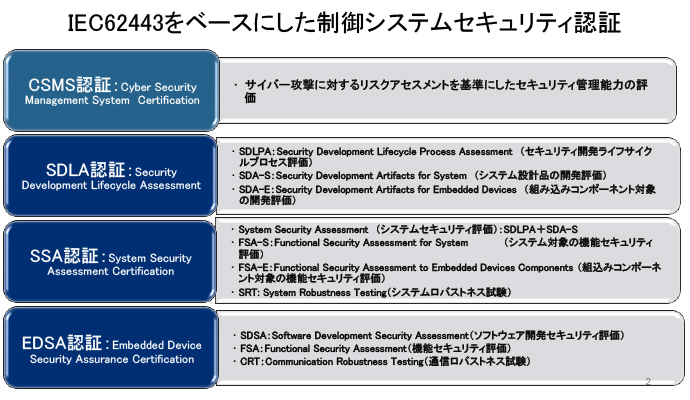

3.ISA99と認証を取得する側の目的

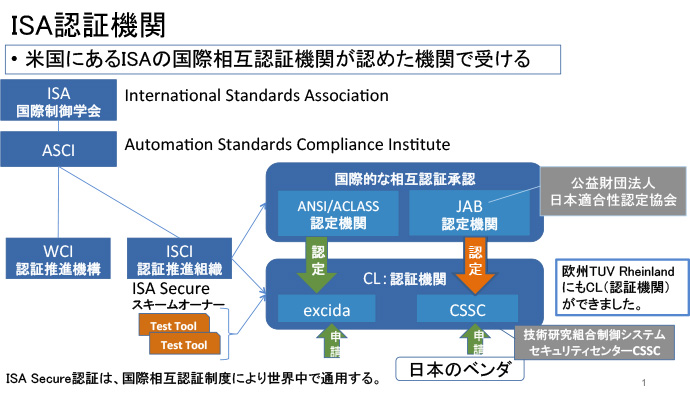

IEC62443のドキュメント作成に大きく貢献してきたISA99のメンバーがISA Secure認証を制度化しており、具体的スキームオーナーは、ISA下部組織のISCIである。そのISCIがまとめた認証のスキームに従って、米国内では、excidaがあり、日本には、技術研究組合制御システムセキュリティセンターCSSC認証ラボラトリーがあり、欧州には、TUV RheinlandがISA Secure認証の認証機関として機能している。(私は、CSSCがISCIのスキームに従ってEDSA認証を実施できる能力を持っているかを審査する公益財団法人日本適合性認定協会JABの技術審査員を担当している。)

認証というものは、サイバー攻撃の技術が日進月歩上がっていくので、取得しても意味が無いのではないかと言う方がいるが、認証試験の趣旨と内容を理解していないからそういう理論をこね回しているところから抜け出すことができない。認証試験で使用している検査ツールは、世の中にあるすべてのサイバー攻撃手法をカバーしている訳ではない。一定のセキュリティ性能を持っていることを確認するのが認証である。

では、「何のために認証を取得するのか」という質問に応えると、以下である。

- 保障範囲の裏付け

製造システムやプラントがサイバー攻撃により被災した時に、制御製品を開発しているベンダとしての責任を果たしていることを証明する一つのレベル基準と考えられること。 - プロジェクトやプラントの受注条件を満たす

国内外でのプラント入札やプロジェクト案件の受注条件に「ISA99」や「ISA Secure認証」取得の制御製品で納品することが増えていることで案件応札の土俵に乗れることである。また、プラント受注をしたエンジニアリング会社が使用する制御製品を選択する時に、一定のセキュリティレベルがある制御製品を採用しなければ、顧客への保障が保てないことである。 - 損害保険対策

今後、損害保険の製品に「サイバー攻撃保険」が増えてくることもあり、特に製造システムのサイバー攻撃保険の条件に「制御セキュリティ対策を施していること」があげられる。

つまり、「認証を取得するかどうか」は、技術的な問題ではなく、事業をするために必要であるかどうかを判断する戦略上の問題である。

EDSA認証は、現在、今までのV1は実施禁止で、V2を実施するようにISCIから指示が出ている。よって、今後、EDSA認証を取得する企業は、V2の内容で審査を受けることになる。また、ISA Secure認証のEDSA認証は、国際相互認証制度により、CSSCで取得したら、その認証は、世界中で通用する。

4.制御ベンダ及びシステムエンジニアリング会社の役割

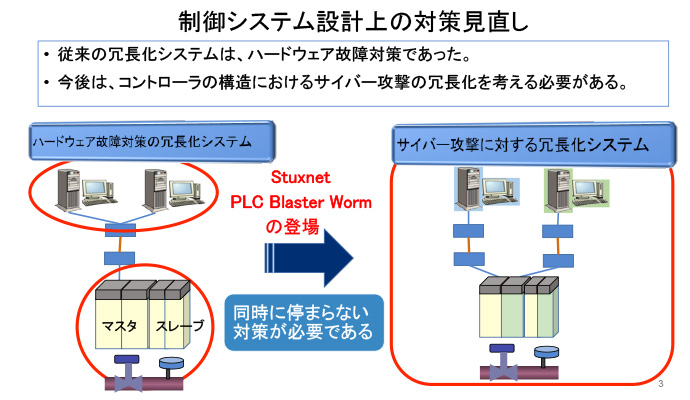

重要な制御システムについては冗長化しているが、従来の冗長化は、故障対策に効果はあるが、サイバー攻撃には効果が無い。セキュリティ性能を持つ制御製品も少ない(EDSA認証を取得している日本の制御コントローラは5社6製品:2017年5月現在)。脆弱性情報管理体制を持っている企業は増えてきているが、制御セキュリティ専門能力を持つ人がいない企業も多く、充分とは言えない。また、サイバー攻撃の対策研究ができるテストベッドを持たずにセキュリティ評価ツールでセキュリティ試験だけを実施しているところが多い。それから、セキュリティ性能を持った制御コントローラは、市場の規模に対してまだ少ない。

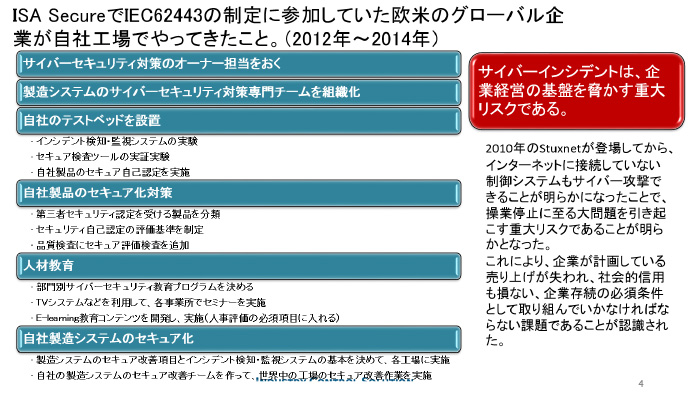

欧米のグルーバル制御ベンダ企業は、2012年~2014年にかけて、以下の対策を施している。

- 制御セキュリティ担当オーナーを任命

- 制御セキュリティ専門チームを結成

- 自社のテストベッドを持つ

- 自己認証制度と第三者認証制度の環境を整える

- 自社制御製品のセキュリティ性能アップ

- 製造システムの制御システムセキュリティ対策を実現

- 脆弱性情報管理体制を実現

- 制御セキュリティ技術と管理についての人材育成を実施・継続

今年、取りかかっている企業もあるが、日本は、4年ほど遅れている。

システムエンジニアリング会社も制御セキュリティ技術を持っていないところも多く、情報を集めて議論だけ参加しているところが多い。情報セキュリティと制御セキュリティの違いを理解されている方もまだ多いとは言えない。セキュリティ性能を持つ制御システムを設計できるシステムエンジニアが今は貴重な人材である。日常の忙しさに追われていることから、顧客から言われればやるが言われないうちはやっている暇がないというところであろう。

5.セキュリティ性能を持つ制御システム設計に求められる要素について

セキュリティレベルが高い制御システムはどのような仕様であれば良いかという質問に応えられるには、ICS-CERTとISA95のメンバーでワーキングした結果とICS研究所で研究していることを合わせて対策を整理してみると以下のようになる。

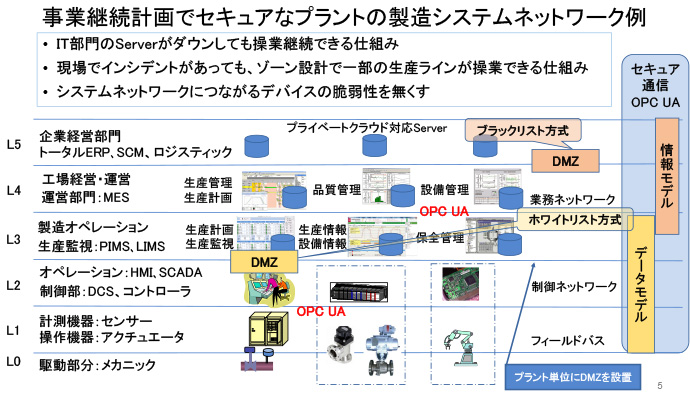

その制御システム仕様とは、

- L2層とL3層の間にプラントごとにDMZを設置する。

- L2層からL4層通信は、全てOPC UAだけにする。

- 使用するOSはセキュリティレベル設定をすべて施す。

- アクセス制御制限をホワイトリスト形式で実現。

- 署名鍵はデータ授受グループごとに持たせる。

- 暗号鍵もデータ授受グループごとに持たせる。

- 万一の被害最小のためにL1層からL2層はBCP/BCM志向でゾーン設計をする。

- BCP/BCM対策の為にインシデント対応での検知機能と回復作業が可能となる整備をする。

あと、製造現場では、Officeソフトを入れたPCを使うのをやめる。現場の作業マニュアル確認や作業記録などはMESのポータルサーバーとつながるタブレットで作業するようにする。(マルウェアが隠れるところを減らす。)

6.セキュリティ性能を持つ制御製品に求められる要素について

「1.制御セキュリティ対策に求められること」で述べたが、制御製品そのものにセキュリティ性能と機能を求める時代になっている。

制御製品のセキュリティ性能と機能を上げる事項としては、以下の通りになる。

- 開発設計環境のセキュア化

- 開発設計プロセスのセキュア化

- 製品仕様のセキュア化

- セキュア性能試験導入

- リモートサービスのセキュア化

- 脆弱性情報取扱い体制整備

- セキュア技術研究の導入

- 暗号化技術

- 振る舞い監視技術

更に、制御コントローラそのものを攻撃するPLC Blaster Worm対策機能も求められる時代である。

7.ペネトレーションテストについて

ペネトレーションテストには、三つある。

- 脆弱性テスト

- 既知のアタックテスト

- インシデント検知から復旧・操業再開までのMTTR能力テスト

1は、制御システムに影響を出さない範囲で実施する必要がある。2は、納品前の工場の立ち合い試験で実施しておく必要がある。3は、オフラインで訓練することで現場能力を上げることができる。

脆弱性テストを現場の製造システムに実施した企業では、あまりの脆弱性の多さに何から手をつけたら良いかわからない事態に陥ってしまっている。脆弱性テストの発注の仕方も重要で、装置や機械単位に脆弱性情報をまとめることが最低限のオーダー条件となる。

それから、製造現場でサイバーインシデントが報告されていないのは、インシデント検知機能がついていないことで一般の故障扱いで処理されているからではないかという疑問が出てくる。外部とネットワークが切り離されている製造現場でオーナーも自信持って「マルウェアは無い」と言っていたが、念のためということでインシデント検知システムを装着すると見事に検知した事例はいくつも見てきている。インシデント検知機能を付けていないのに、「自社では起きていない。」と言うのもどうであろう。

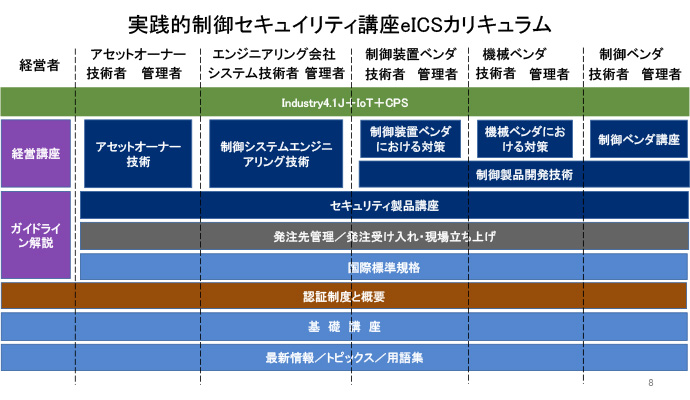

8.企業内の人材育成の重要性

これらを実現する具体的対策技術は、ICS研究所のeICSの講座で解説している。ここであげている制御セキュリティ対策技術能力を持つ人材を企業が持つためには、経営陣が本格的な人材育成投資に取り組み、その企業の技術者が今までの認識を一新しないと実現しない。特に熟練技術者には、どうしたら製造システムのセキュリティレベルを上げられるのか、制御装置や機械のセキュリティレベルを上げられるのか、制御製品のセキュリティレベルを上げられるのかを考えられるようになっていただきたいので、制御セキュリティ対策技術を率先して学んでいただきたい。

弊社のeICSは紙芝居的e-learningではない。eICSは技術伝承の智恵書庫を目指している。短期間である一定の成果を出すには、直接講義する方が良いが、日本中及び世界で活躍している技術者に届けるには、オンデマンドビデオ講座のe-learningが良いと考えた。ビデオにした理由は、文字だけでは伝えきれない、言葉だけでも伝えきれない、技術志向や管理面の智慧を伝えたいことにある。全部の講座に認識テストがある訳ではないが、認識テストは、じっくりとビデオ講座を聴いて理解が深まらないと答えられないものになっている。理解ができなければビデオ講座を繰り返し聴講していただきたい。

情報セキュリティの技術で制御システムを守ることは、セキュリティ性能を持つ制御製品が開発されてリリースされるまでの間をつなぐことであって、今はすでにサイバー攻撃のレベルがITセキュリティ防御レベルを超えている。制御セキュリティ対策技術は、セキュリティ性能を持った制御製品・制御システムを開発・設計できる能力と体制を高めることにある。さらに制御セキュリティ安全の研究が進んでいくであろう。

ICS研究所では、企業コンサルティングも対応している。合わせて利用していただければ相乗効果も上がり、短期間で企業力を上げることができる。

まとめ

今回、お伝えしたいことは、

- 情報セキュリティの技術を使って制御システムを守る制御システムセキュリティ

- 制御製品そのものにセキュリティ性能を持たせた制御セキュリティ

- 制御装置のコントローラが制御不能になる前に安全方向へ操作する制御セキュリティ安全

があること。

また、人材育成ではユーザーは、あるべき制御セキュリティの姿をベンダに提示できなければ、本来求められるセキュアな現場を実現することはできない。ベンダは顧客であるユーザーの課題と現状を知っておかなければベンダ製品で必要な技術要素が見えてこない。セキュリティベンダはその両方の関連を知っておかなければ使えるセキュリティ製品は生まれてこない。そして、理論理屈だけ知っていても現場でどう実現するかの智恵の知見を数多く持っていなければならない時代になっている。