2014年 - VECサロン

2014年

- 日本のIndustry4.0「セキュアなモノづくり革新」

VEC事務局長 村上 正志 - Industry4.0とそのコンセプトについて

VEC事務局長 村上 正志 - 制御システムセキュリティ対策実現に向けたポリシーおよび発注仕様書の検討事項について

VEC事務局長 村上 正志 - 宇宙 時間 空間 素粒子

VEC事務局長 村上 正志 - 病と生きる家族をもって仕事をしている人へ

VEC事務局長 村上 正志 - 制御システムセキュリティ5Sの進め方と人材育成について

VEC事務局長 村上 正志 - 「顕」と「密」

VEC事務局長 村上 正志 - 時代の変化、環境の変化に対応の化学業界について

VEC事務局長 村上 正志 - 計装制御システムセキュリティ インシデント対応での復旧作業について

VEC事務局長 村上 正志

日本の挑戦

日本のIndustry4.0「セキュアなモノづくり革新」

1.ドイツで始まったIndustrie4.0

18世紀後半ごろから欧州で始まって毛織物産業が機械化された第一次産業革命に、1860年~1900年頃の石油や鉄鋼や化学などの重化学工業の躍進による第二次産業革命に、1969年頃から自動化が導入された第三次産業革命、そしてインターネットとつながってSCMやERPとつながった第四次産業革命が2012年からドイツで始まった。それが「Industrie4.0」というICTによる発展ソリューションです。

18世紀後半ごろから欧州で始まって毛織物産業が機械化された第一次産業革命に、1860年~1900年頃の石油や鉄鋼や化学などの重化学工業の躍進による第二次産業革命に、1969年頃から自動化が導入された第三次産業革命、そしてインターネットとつながってSCMやERPとつながった第四次産業革命が2012年からドイツで始まった。それが「Industrie4.0」というICTによる発展ソリューションです。

実は、ドイツ政府が抱える課題がこのドイツ政府が第四次産業革命を推進する。その課題とは、少子化/高齢者社会に入って、製造業の労働を希望する若者が減り、海外労働者を受け入れようとしても、税金を納める海外労働者にも選挙権を与えることを拒む国民のナショナリズムが強く抵抗する現実にぶつかる。人件費が低い東欧アジア及び中国へシフトする工場。

PDF資料(P2)中国の人件費が高騰してきて、民主化運動で不安定な中国に、ロシアが東欧のロシア人が進出している地域を切り取っていこうとしている動きに東欧経済の不安定をつくっている現状。EUの中で国力として黒字経営をしてEUを経済面で牽引しているドイツの税収入維持を政策的に考えると、国内においては、少数の労働者で生産できる製造現場を実現させ、製品とロボットが会話する生産現場を実現していかなければならなくなる。

そこに、産学官の連携でなしえると考えた「Industrie4.0」がある。

しかし、そこで使われている技術はICT(Information Communication Technology)とIoT(Internet of Things)と自動認識技術(Automatic Identification Technology)である。それらを使ってSCMと連携、ERPと連携する製造現場や倉庫管理やビル管理を実現するのが現状のIndustry4.0である、

PDF資料(P3)例えば、バーコードやRFID(Radio Frequency Identifier)を製品側や装着する部品側につけて、加工する前に装置側で加工する製品を認識して、工場内のトレーサビリティデータと出荷後のトレーサビリティ情報と連携させるなどがあるが、自動車業界では十年以上前から現場で導入されている生産技術である。これを食品加工や工作機械加工や医薬品生産業界にも展開しようと言う。

クラウドServerのSCMがウェアラブルコンピュータを情報端末として携帯した配送集配担当者に指示を出して、人的ミスを無くすなどの新しいデバイスを使用したソリューションを実現している。

2.米国でのIndustry4.0

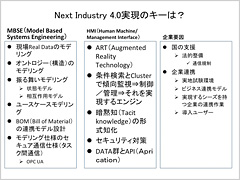

2012年にドイツで始まったIndustrie4.0は、2013年に北米に転移して、「Industry4.0」になった。米国のIndustry4.0では、生産プロセスの複数の工程をこなせるマルチロボットを活用して、生産スペースを削減するソリューションも生まれてきた。加工される製品の情報が書き込まれているRFIDの情報を読み取って、マルチロボットのレシピが入れ替えできる。それによって、異なる製品も同じ装置で扱うことができることで、多品種少量混在生産が可能となる。この生産技術は、電気自動車を生産する生産ラインやタイヤの生産ラインで使われている。

さらに、ART(Augmented Reality Technology)技術を導入したバーチャルインターフェース環境に、リアリティ3D情報を組み合わせたオペレーション環境を導入した監視システムがNext Industry4.0として、発表されている。

欧米や中国、韓国では、RoHs指令(Restriction of Hazardous Substances:危険物質に関する制限)やREACH(Registration, Evaluation, Authorization and Restriction of Chemicals、リーチ、リーチ法 人間の健康や環境保護を目的とした法)などがあり、生産した製品に含まれる化学物質などを報告することが求められていることから、生産している製品の個別情報を扱う必要が出てきた。ところが、データが大量になる為、現場のServerで処理できる容量をはるかに超えてしまい、クラウドServerで扱うほどのサイズとなった。これもICTやIoTを導入するきっかけにもなっている。

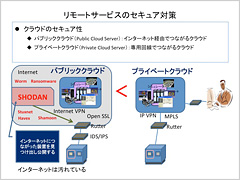

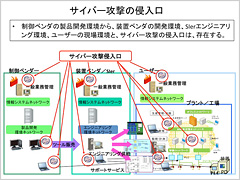

3.インターネットが汚れている

欧米でも日本でも、サイバー攻撃を受けるという問題が2000年過ぎから増えてきた。2010年には、インターネットにつながっていない制御システムがサイバー攻撃を受けると言うStuxnetが登場している。その後、インターネットにつながっている制御装置や機械を見つけ出して、そのIP情報や場所を情報公開するSHODANがインターネットに常設されている。プログラムを組めないハッカーもSHODANを利用して攻撃が可能になった。OPCクラシックのServerに集められるデータをインターネット上のC&C ServerへアップするHavexというマルウェアも登場している。PCの中のファイルを勝手に暗号化されて、「お金を支払えば暗号化を解いてやる。」というITギャングまで出ている(お金を振り込んでも暗号化は解いてくれない場合が多いので支払わないように。テロ資金にもなっているケースもある)。昨今、PCに装備のファイヤーウォールを週に二三回アップデートしている状況は、異常ともいえる。

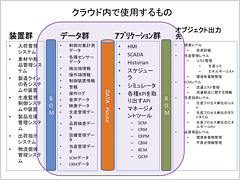

4.プライベートクラウドの利用

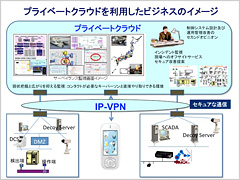

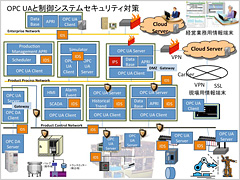

PDF資料(P4)流行のIoTソリューションと言えども、インターネットが汚れている状況に、企業では、SCMやMESのServerを自前のServerに移行しているところが多くなっている。ところが、自前でServerを管理することは、固定資産管理経費が大きくなって経営上のリスクを上げてしまっている。そこで、工場の中と同じセキュアな環境で使用できるプライベートクラウドServerを利用すると良い。例えば、複数の工場の情報を連携させたい場合、MESの環境や設備管理の環境をプライベートクラウドに搭載して、工場の制御システムネットワークとIP-VPNで接続することでServer設備投資や維持管理費などをトータルして計算するとかなりのコストダウンになる。

PDF資料(P5)また、リモートサービス対応もプライベートクラウドとIP-VPNを利用することでセキュアなリモートサービスとなる。また、インシデント対応のオンサイト/オフサイトでの現場から上がってくるインシデント情報やログデータをインターネットを経由しないで見ることができることから、セキュリティ解析部門との連携も作れる。機械ベンダやロボットベンダや装置ベンダにとってのサーベイランスシステムでのサービスもランニングコストで活用することも可能である。そこで課題となるのが、「海外の工場へ輸出した機械やロボットや装置をプライベートクラウドにつなげることができるか?」であるが、NTTコミュニケーションズ社のプライベートクラウドServerは、東南アジアからインド、欧州、北米、オーストラリアでもつながる時代となった。

工場内で使用するモバイルやタブレットは、専用の携帯用通信チップを搭載することで、インターネットを経由しないでプライベートクラウドと通信することができる。例えば、プライベートクラウドに作業報告の記録データを写真やビデオデータ付きでドキュメント管理できる環境を作り、タブレットやモバイル端末で作業記録をアップすることも可能であるし、作業手順書をブラウジングで確認しながら、作業ログを記録できる。また、GPS機能を活用して、作業場所の記録をすることも可能であるし、広い敷地内での居場所確認やパトロール経路確認もできる。プライベートクラウド接続専用である為、使えないのはインターネットであるが、制御システムや生産システムをインターネットにつなぐとマルウェアが侵入するという問題を解決してくれる。

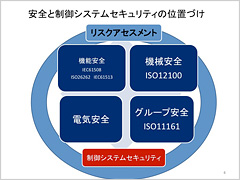

5.安全と制御システムセキュリティとリスクアセスメント

PDF資料(P6)社会インフラや基幹産業や一般産業でも、今日は安全が第一である。爆発事故や火災事故や人身事故が起こらないように、有毒ガスや有害物質を工場から出さないようにすることが最優先である。

だから、機能安全、機械安全、グループ安全、電気安全を確保して、リスクアセスメント手法で経営していくことが求められる。

21世紀になってサイバー攻撃が横行してきたことで、制御システムセキュリティ対策が加わっている。

6.制御システムセキュリティ対策

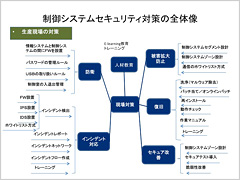

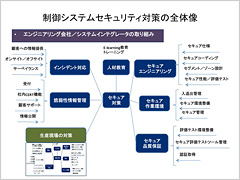

PDF資料(P7)

PDF資料(P8)

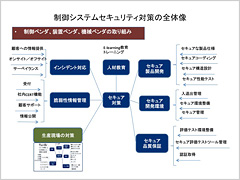

PDF資料(P9)

PDF資料(P10)制御システムセキュリティ対策は、生産現場対策は、一般業務ネットワークと生産業務ネットワークを分離して、ファイヤーウォールを設けることや現場でのUSBメモリなどの電子媒体の健全性管理をするだけでは十分とは言えない。

やはり、インシデント検知機能を装備してマルウェアの侵入を検知することも重要であるし、Decoy Serverを装備して侵入してきたマルウェアを捕まえることも対策の一つである。

さらに、工場の中にマルウェアが侵入する可能性を監視することであり、その為の企業連携を充実させていくことである。

公共施設については、それらのセキュア条件を入札条件に入れていくことが急がれる。

もっとも重要なことは、脆弱性を持たないセキュアな制御製品で構成した制御システムで操業することである。

しかし、制御ベンダや機械ベンダや装置ベンダが、脆弱性を持たないセキュアな制御製品を用意するには、根本的問題を抱えている。それは、セキュアな環境でセキュアな仕様である制御製品が開発され、セキュア性の品質性能試験を重ねて作られたセキュアな制御製品を出荷できるように体制から見直していく必要があるが現状とは大きな乖離がある点である。

さらに、セキュアな制御製品を使ってセキュアな制御システムを設計できるエンジニアが設計した制御システムをセキュア性能試験した上で、セキュアな制御装置や機械やロボット設備として供給できなければ、セキュアな生産現場は実現しない。

その為に、何をするべきかを整理して実現していく投資を行っていく必要がある。

企業経営においては、その投資と実力育成と顧客への対応能力を計画的に実施していくロードマップが不可欠となってくる。

7.セキュア技術を支える技術

PDF資料(P11)

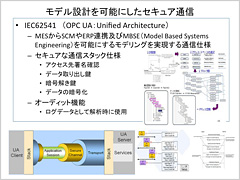

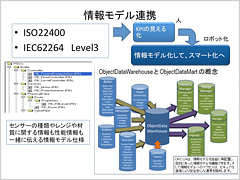

PDF資料(P12)制御システムセキュリティ対策を支えるセキュア技術は、セキュリティベンダの製品に限らない。制御ベンダも機械ベンダも装置ベンダもエンジニアリングやシステムインテグレータにとっても製品そのものをセキュアにする技術としていくつかの基盤技術を導入していく必要がある。

その一つに、IEC62541のOPC UAがある。

制御システムネットワークで通信仕様に求められるセキュア仕様として、以下の五つがある、

1. アクセス先認証と署名機能を有すること

2. 通信スタックを覗ける鍵機能を有すること

3. データの暗号化機能を有すること

4. 暗号を解く鍵機能を有すること

5. ログデータを監査する時に必要な情報を持っていること

この五つの機能仕様を有している通信プロトコルは、現在、OPC UAである。

それと、制御製品の中の通信タスクに、ホワイトリスト方式のアクセス先登録管理機能を有するとか、起動するアプリケーションをホワイトリスト方式で許可管理する機能とか、アプリケーションのモジュール間でやり取りするタスク間通信をホワイトリスト方式で監視する機能を監視して異常検出したらレポートしてくれる製品内のIDS機能を有するなどの対策とインシデント対応を兼ねた機能も制御製品によっては考えていくことができる。

そのOPC UAを制御製品がそれぞれ持つことと、制御システムネットワーク特有の通信プロトコルを対象にしたIDSやIPSやセキュアなルータやGatewayなどの製品で制御システムをセグメント設計やゾーン設計することで、重装備のセキュアな制御システムも実現可能となる。

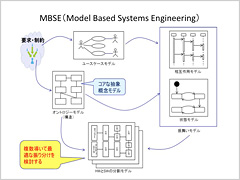

8.振る舞い監視を実現する技術

制御システムセキュリティ対策として「振る舞い監視」というのがある。

機械や制御装置の操作端やコントローラの振る舞い監視は、通常、制御上の反応時間の限界から、機械や制御装置の中で実現していく課題である。

例えば、エンジン部品の工作機械においては、切削機械があるが、その中で、切削プログラムが違って機械の回転部分と切削バイト用のアームが当たる事故がある。回転数が高いのでバイトが飛ぶだけでなくアームも壊れて飛ぶ。飛んだ部品が人に当たれば大怪我をする。当たり所が悪ければ死ぬこともある。これを切削コードデータからモデル変換処理を行って、3Dシミュレーションのモデル演算で時間軸の先を演算して、ぶつかる前に止めるという技術がある。機械の中にシミュレーションモデルが入れられるのであれば、マルウェアによる切削コードの書き換えも切削前のモデル変更処理時に正規のコードであるかのチェックを行うことで一つの見方によるセキュアチェックができると考えられる。

制御装置全体とかプラント全体となると扱うデータのポイント数や時間経過におけるデータの容量から考えて、現場では、コストがかかって投資対象になり難い。ところが、この場合、自前でServerを揃えていくと、投資は高額となる。このリスクを軽減してくれるのが、プライベートクラウドを利用する振る舞い監視である。

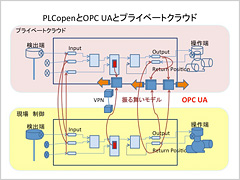

その振る舞い監視を実現する技術にPLCopenとOPC UAを組み合わせることで可能となる技術がある。

PDF資料(P13)例えば、IEC61131-3のFB(ファンクションブロック)を使って、現場の制御のコンフィギュレーションをクラウド上に持たせるとする。現場の制御の入力データをクラウドの入力データにも送る。現場とクラウドのファンクションブロックのパラメータが同じで演算周期を同じにすると同じ出力値が得られると考えられる。その出力値である結果を現場データとクラウドのデータを比較して同じであれば、正常に動いていることが確認できる。しかし、結果が違っていれば、どちらかのパラメータやコンフィギュレーションが変えられたことになる。その時、どこが違っているかを確認する時に、双方のファンクションブロックを比較していくと良い。

ここで現実問題が出てくる。現場の制御は、仮に100msec演算周期で動いているとして結果を出す。クラウドの制御結果も100msecで出せるとして、同期性は、現場の入力データを通信でクラウドに上げて制御演算の結果を出して、現場に持ってきて比較するまでの時間が100msec以下で処理できるかとなると、不可能に近い。

これが可能な演算周期は数秒から数分、数十分周期になる。そうなると制御性の振る舞い監視も制御装置単位になってくる。

9.クラウドに構成するモデリング設計

PDF資料(P14)

PDF資料(P15)

PDF資料(P16)

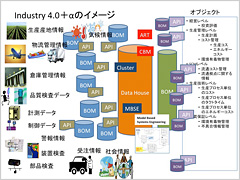

PDF資料(P17)実際にクラウドで扱う基本要素に、今までは、データや情報を収集するBOM(Bill of Material)オブジェクトの為に存在するBOMとその間を取り持つDATA Houseが存在する。

ここにIoT(Internet of Things)の何でもインターネットに繋げる発想が加わってくると、まとまりが無い不規則なBOMとDDATA HouseとAPI(Application)のスパゲッティ状態が起きて、個々の処理スピードが乱れたものができてしまう。

このような煩雑な構造体を半永久に維持することは好ましい状態とは言えない。やがて、これらを捨てて、新しく作り直したくなるものである。

そこで、MBSE(Model Based Systems Engineering)の考え方を具体的に取り込んでいくことになる。

具体的には、モデルのタイプで識別コードを持ち、モデル間の通信仕様を決め、参照するBOMの識別管理のデータベースや処理タイミングの定義も持つことで、モデリング連携の設計ができるようになる。

このようなモデリングのコア構造の基準を決めておくことで、情報モデル連携が設計できるようになるし、規則だった処理ができることで、結果が持つ時間軸での根拠もあることから、情報の正確性を持つことにもなる。

実は、セキュアな通信仕様であるOPC UAは、このようなモデル設計を可能にする。ということは、クラウド上でもOPC UAを使用することでコアモデリング製品を可能にする訳である。

このコアモデリング製品は、業界によって異なるBOMを用意してあげることによって、その業界に適したコアモデリング製品として扱うことができる。

10.日本のIndustry4.0は、どこに強みを持てば良いか

PDF資料(P18)日本で、Industry4.0ソリューションで経済活性化を行っていこうとする場合、東南アジアの国々との連携を考慮した技術と経済の両方を考えていく必要がある。

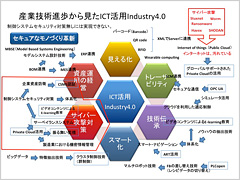

その場合、「見える化」、「トレーサビリティ」「技術伝承」「スマート化」「資産運用の経営」というそれぞれの課題に「制御システムセキュリティ対策」を加えてセキュアなIndustry4.0を実現できる。さらに、生産管理(MES)から品質管理、設備管理はもちろん、SCMからERPへの連携もそうであるが、エネルギー授受管理から、RoHs/REACHなどの環境法規制対応管理レポートなどのオブジェクトが様々にあるように、各オブジェクト要望に対応できるモデリングのひな型をコアにしたData Ware for Modelling及びAI Engineを開発し、業界ビジネスの標準化をすることで、本来のあるべきIndustry4.0が構築できる。

つまり、「セキュアなモノづくり革新」が、日本ならではのIndustry4.0になると考えられる。

11.人材育成の新しい形

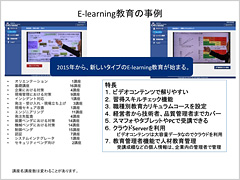

PDF資料(P19)「セキュアなモノづくり革新」を実現するには、制御システムセキュリティ対策の基本的考え方を短期間で習得する必要がある。しかも、製造業に関係する人は、それぞれの職種に適したカテゴリーが必要である。

制御システムセキュリティ対策は、情報セキュリティ対策とは異なって、制御システム特有の思考の違いを考慮して作成しなければ実状に合わない。

ここで紹介するE-learning教育は、従来のPowerPoint資料に基づいて作成されるものとは異なって、いくつかの特長を持つ。(図参照)さらに、「基礎講座」から経営者向けの「企業における対策講座」、そして実践編の現場感謝向けの「現場管理における講座」、「制御ベンダ講座」、「機械ベンダ講座」、「制御装置ベンダ講座」、「エンジニアリング講座」などの企業の立ち位置で異なる講座も用意する。また、「インシデント対策」や、「現場のセキュア改善」など作業目的で内容が異なる講座などもある。

7月と10月にパイロットユーザーキャンペーンを実施している。

来年以降は、セキュリティベンダ製品の取り扱い方の講座や設計手法の講座も追加されていく。

12.まとめ

日本の生産技術の多くは、工場と共に、円高によって、中国へ、中国の人件費高騰により、東南アジアにシフトしていった。円安になって工場が日本に戻ってくるかというとそうはならない。地産地消というのが日本の実状である。東南アジアの工場は、世界市場で生産していることから、現地の方々に生産技術は積み上げられている。

このような中で、日本のモノづくりも「セキュアなモノづくり革新」を短期間で実施することができれば、リーディングのポジションは、まだ確保できると思われる。