2014年 - VECサロン

2014年

- 日本のIndustry4.0「セキュアなモノづくり革新」

VEC事務局長 村上 正志 - Industry4.0とそのコンセプトについて

VEC事務局長 村上 正志 - 制御システムセキュリティ対策実現に向けたポリシーおよび発注仕様書の検討事項について

VEC事務局長 村上 正志 - 宇宙 時間 空間 素粒子

VEC事務局長 村上 正志 - 病と生きる家族をもって仕事をしている人へ

VEC事務局長 村上 正志 - 制御システムセキュリティ5Sの進め方と人材育成について

VEC事務局長 村上 正志 - 「顕」と「密」

VEC事務局長 村上 正志 - 時代の変化、環境の変化に対応の化学業界について

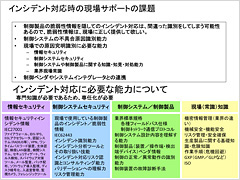

VEC事務局長 村上 正志 - 計装制御システムセキュリティ インシデント対応での復旧作業について

VEC事務局長 村上 正志

制御システムセキュリティ5Sの進め方と人材育成について

1.はじめに

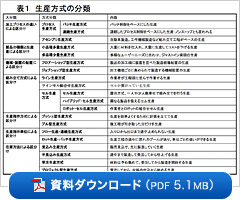

生産現場には、生産する製品及び制御対象の違いによって、生産方式が異なる。それと業界における法規制が存在する場合は、その法規制によって現場の生産管理の詳細ルールが決められることがある。それらの事情によって、制御システムセキュリティにおける現場のセキュリティ5Sの詳細対策が異なる場合がある。

生産現場には、生産する製品及び制御対象の違いによって、生産方式が異なる。それと業界における法規制が存在する場合は、その法規制によって現場の生産管理の詳細ルールが決められることがある。それらの事情によって、制御システムセキュリティにおける現場のセキュリティ5Sの詳細対策が異なる場合がある。

つまり、製造現場の自動化や機械と人との関わり方が現場によって異なっていることで、整理、整頓、清掃、清潔、躾の具体的内容が異なってくる。

また、法規制などで製造管理の基本指針があって、それに対応した現場の秩序を基本にセキュリティ対策を考えていかなければならない現場もある。具体的にはGMP、GAMP、HACCP、安全に関する法規制、安全確保の為の企業ルールなどである。もちろん、サイバー攻撃によって現場の安全を脅かすことへの対策も重要である。また、制御製品や制御システムのセキュアレベルによって、具体的操業における行動制限が異なってくることもあることから、現場の実状に合ったセキュリティ5Sを実現していくことが肝要となる。

PDF資料(P2)セキュリティ5Sの目的は、

「制御システムの健全性を確保して操業できる現場造り」にある。

その為に、

- サイバー攻撃されにくい現場環境造り:防衛強化

- 侵入したマルウェアの汚染が広がり難い管理体制:封じ込め

- 制御システムセキュリティに対する認識向上

などの効果を創りだす行動を起こすことにある。

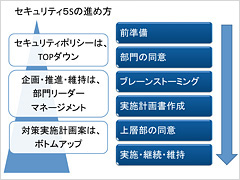

ただ、前準備としては、対策の必要性を提示し、セキュリティ5Sを導入していくことを会社の方針として掲げ、部門の同意が得られて、ブレーンストーミングをして、部門の問題意識の確認や現場における問題を挙げて、それを整理して、実施計画書の作成をして、上層部の同意を得て、実施・継続・維持という流れを進めていくことになるが、セキュリティポリシーはTOPダウンで進め、対策実施計画案作成は、ボトムアップで進めて、その企画・推進・維持は部門リーダーがマネージメントしていかないとうまくいかないというのは、日本企業に共通しているようである。

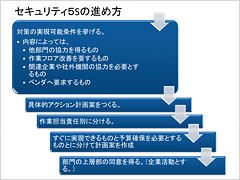

2.セキュリティ5Sの進め方

PDF資料(P3)制御システムセキュリティ対策で、実質的なレベルアップを推進していくには、スキルアップと対策が一致して効果が出ることから、5Sは重要となってくる。

現場のセキュリティ認識を確認するだけでなく、セキュリティ対策を実施できる認識レベルまでスキルアップすることが重要となってくるがそれは、次号に譲ることとして、ここでは5Sの進め方を取り上げる。

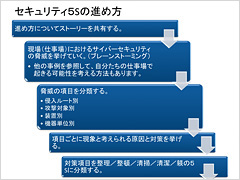

1)進め方についてストーリーを共有する。

まず、5Sそのものの進め方についてのストーリー立てを認識共有することが第一歩である。

それには、セキュリティ対策における整理、整頓、清掃、清潔、躾とは何かを明確にしておくことである。

- セキュリティ対策での整理とは

セキュリティ管理をするためには、管理対象を明確にしておくことが基本となる。 - セキュリティ対策での整頓とは

管理対象が煩雑な状況では管理するにも困難となって、人の意識として面倒を避ける衝動が起きてくる。さらに、管理責任者が状況を把握するにも煩雑な状況は問題点がどこに潜んでいるのかを確認することも困難となって、真の問題点を見つけ出せなくなる。 - セキュリティ対策での清掃とは

使用している制御機器や情報端末などの健全性を確保するには、定期的にウィールスやマルウェアが侵入していないことを確認する必要がある。自動検知ができるようにしたIDSやゲートウェイなどは、そこを通過する物を調べるもので、ServerやPCや情報端末や電子媒体に潜んでいるウィールスやマルウェアまでは調べている訳ではない。 - セキュリティ対策での清潔とは

ウィールスやマルウェアに感染しないようにするには、環境そのものが健全性を確保できる者でなければならない。それが清潔を保つことになる。それは清潔意識の維持となる。もちろん、制御システムや制御装置や情報端末に使用する電子媒体を清潔に保つために、セキュリティチェック用の機器を健全に管理することも含まれる。 - セキュリティ対策での躾とは

「いい大人が躾されるとは辛亥である。」という人もいるかもしれない。それは社会において人として生きるために必要なルールや知恵を親から子へ伝える躾のことを言っている。ところが、現場そのものも一つの社会である。しかも、その現場の社会にセキュリティ対策と言う課題を持ち込んでいこうという訳であるから現場社会の常識が少々異なってくる訳である。そう考えれば、理解できる範囲であることは納得でいると思う。

現場社会のルールを変えようとする場合、それに順応するためには躾が必要となってくる訳である。決して人権を損ねようとして設けている躾であってはならない。

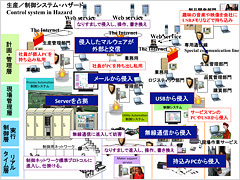

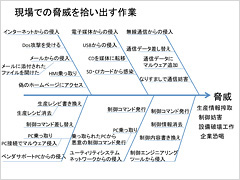

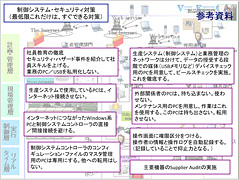

2)現場におけるサイバーセキュリティの脅威を挙げていく

PDF資料(P4)進め方についてのストーリーを共有できたら、次はサイバーセキュリティの脅威を挙げて、認識共有することに入る。ここでは、セキュリティ脅威の事例をいくつか挙げて、自分たちの現場のセキュリティ脅威を挙げていくためのヒントを用意した方が参加者の発言が多くなって良い。ミーティングの方式としてはブレーンストーミングで行うことも、参加者のセキュリティについての認識も見えてくることから効果的である。この時、ミーティングの進行役が事例の解釈を説明しては単なる勉強会になってしまって本来のセキュリティ5Sで言う躾には程遠くなってしまう。事例は、見せるだけで、それが何を意味しているかは聞かれたらできるだけシンプルに答える程度にしておく。意見が出にくい状況になったら、事例の一つを挙げて自分たちの現場での可能性があるのかどうかを考える為の意見発言にしてみるのも良い。ここで、「それは無いね。」という意見が出て他の事例に移るのではなく、「なぜ、無いのか?」「本当に無いのか?」「無いと言う条件が損なわれる条件は何か?」というように、守られている原因や要因を明らかにしていくことで、何が大切であるかが見えてくる。場合によっては、勘違いをしている「それは無いね。」かもしれない。

ブレーンストーミングのやり方を熟知している方には当たり前になっていると思うが、このあたりから、付箋紙などを利用して、出てきたことを書き上げて、ボードに張り付けていくことが、その後の作業がやりやすくなる。

この作業の時に、対象となる制御装置や場所の違いがある場合は、それぞれ付箋紙に書いて欲しい。つまり、対象となる制御装置やエリアが、セキュリティレベルが異なるところで起きているとしたら、異なったセキュアレベルでの管理を求められるので、その違いは重要となってくることを意識して出して欲しい。また、全ての制御装置に共通していることや作業者全員に共通している課題や現象についても、そのことを記入することを心掛けて欲しい。

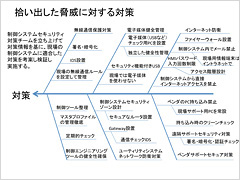

3)脅威の項目を分類する

PDF資料(P5)出された脅威を

- 侵入ルート別

- 攻撃対象別

- 装置別

- 機器単位別

などに分けてみることで管理対象単位や課題単位に分類する。これによって、管理する単位が明確になってくる。

もちろん、現場だけでなく、制御システム設計エンジニアや制御装置ベンダや制御製品供給ベンダの範囲まで広がってくる課題もある。

分類作業をしている時は、どう解決したら良いかの話はできるだけ後にして、分類作業に集中することをお勧めするが、重要な問題解決のヒントになる話はメモを採って、原因対策の整理の作業で再度取り上げることにすると良い。

4)項目ごとに現象と考えられる原因と対策を挙げる。

PDF資料(P6)

PDF資料(P7)次に、出されたものを現象と原因と対策に分けていく。現象だけで挙げられたものについては、原因を訴求し、真の原因を見つけ出すまで行うことが必要となってくる。真の原因が見つかれば対策は容易に考え出せる。

真の原因が複数の原因もしくは要因によるものであれば、それも明確にしておく。

ここで言う現象というのは、インシデント対応をする時に役立つモノにもなってくるので、現象、原因、対策の因果関係を明確にして整理することが重要となってくる。

対策そのものができることなのかできないことなのかは、ここでは議論しない。それをすると真の原因と、真の対策が見えてこなくなって、迷路に入ってしまうので注意が必要。

5)対策項目を整理/整頓/清掃/清潔/躾の5Sに分類する

PDF資料(P8)整理された現象、原因、対策の対策ベースに、整理、整頓、清掃、清潔、躾に分ける作業を行う。

ここで、似ている項目が出た場合、作業場所が異なって、セキュリティ管理での現場でのセキュリティレベルが異なってくる場合もあるので、対象となる装置やエリアが異なっている場合は、一緒にしないで分けて分類することをお勧めする。

6)対策の実現可能条件を挙げる

PDF資料(P9)次に、対策そのものの実現可能性条件をそれぞれの項目について検討していく。

この整理の仕方として

- 他部門の協力を得るもの

- 作業フロア改善に要するもの

- 関連企業や社外機関の協力を必要とするもの

- ベンダ要求するもの

などに分けていくことになるが、現実的問題解決や対策実行レベルになっていなければならないことから以下のことについても確認及び検討する必要がある。

- 他機関や組織に依頼する場合、その機関や組織の実能力や位置づけ及び責任について、適正であるかどうか

- 社内人材能力の有無

- セキュリティベンダの実能力

- 現場の制御システムや制御装置の機密性確保

- 制御システム設計や制御装置設計でのセキュア対策への知見度

などが挙げられる。

それと、ベンダなどの営業言葉に騙されないようにすることも肝要である。

日本に制御システムセキュリティ対策の経験者が乏しいことから、制御システムや制御装置の重要性や特殊性を理解していないで、セキュリティ対策を「他社がやっているから・・・・」「海外で事例があるから・・・・・」という単純な流れで重要な決断を決めることの無いように、責任もって対策の実現性を訴求していくことが重要である。

また、対策として、制御製品のOSをWindowsからLinuxへ替えれば問題が解決すると思い込んでいる方は、危険である。OS単位で見た場合、Windows7、Windows8、Linuxという単位ではLinuxの脆弱性も多く見つかっている。重要なのは、供給するベンダが脆弱性テストをどこまで実施しているかの実力面評価とアフターサービス、フィールドサービスの能力である。

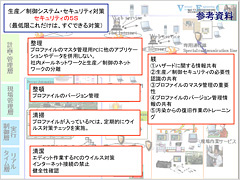

PDF資料(P10)現場ですぐできる対策としても、まとめておくことが必要となる。すぐできることは現場責任で実施できる範囲に限られるが、ここでも現場作業者のスキルレベル判定は、管理者として把握し、セキュリティ対策実施におけるスキルレベルのアップとその維持対策も、セキュリティ5Sでの重要な課題でもある。

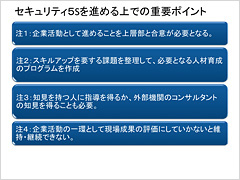

3.セキュリティ5Sを進める上での重要ポイント

PDF資料(P11)制御システムセキュリティにおけるセキュリティ5Sは、制御システムを守る為に現場でできることを実施していくことにある。

その為には、現場の安全と同じく、企業としての取り組みが重要となってくる。

企業責任者の一人が制御システムセキュリティを担当することで、企業あげての活動となる。それによって、防衛及び復旧作業で必要となる経費が計画的に予算化されて、企業経営の安定を支えることとなる。

制御システムセキュリティは、制御システムを構成するあらゆる部分に改善課題を要する事態に及ぶので、現場の管理者から作業者に至るまでの人に関するスキルアップが重要となる。よって、スキルアップを要する課題を整理して必要となる人材育成プログラムを作成して、教育の実施が必須となってくる。

制御システムセキュリティのスキルアップを実施しようとしても、情報セキュリティの知識があるだけでは半分もカバーしきれない。制御システムの知見も必要であるが、制御システム設計の知見だけでもカバーしきれない。情報セキュリティの人材が制御システムを学ぼうにもかなり深いところまでの知見が必要でかなり無理な取り組みだと考えられる。なぜかと言うと、制御システムセキュリティの思考の基本の一つには、セイフティという制御上での現場安全を構成する機能安全や機械安全の基本的思考が必要で、サイバー攻撃に対する安全も、機能安全や機械安全を損なわない手法で実現することになる。しかも、それらを両立させなければならない。かえって、制御システムの知見を持つ者がサイバーセキュリティのテクニカルなことを学ぶ方が近道であろう。

もう一つの方法として、制御システムセキュリティの知見を持つ者に指導をお願いすることが考えられる。この場合、制御システムセキュリティのどのような分野の知見を持っている者かということも重要な要素となる。

基本的に、企業活動の一環として現場成果の評価にしていかないと維持・継続は困難であると思われる。

4.セキュリティ5Sの対策事例

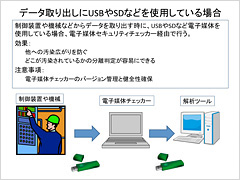

セキュリティ5Sを実施して対策を具体的に考えていく訳であるが、サンプルとして、電子媒体の一つであるUSBメモリを現場で使用する場合を取り上げてみよう。

1)電子媒体の例

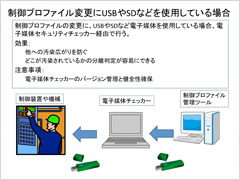

PDF資料(P12)

PDF資料(P13)

PDF資料(P14)USBメモリを使用する時に、マルウェアに汚染したPCもしくはServerにUSBを挿入した時にマルウェアがUSBにコピーされて、USBが使われたPCやServerに転移していることが指摘される。この場合のUSBはマルウェアやウィールスを拡販してしまう原因として対策があってしかるべきである。

対策として、一つの作業をする時には、新しいUSBを使用することで汚染したUSBを使用しないという対策にはなる。しかし、最初に差し込んだPCやServerにマルウェアが存在していたら、コピー先に広がってしまう。

制御装置からデータを取り込んで解析ツールへデータを持ってくる場合は、制御システム保護になるが、制御プロファイルを制御プロファイル管理ツールやコンフィギュレーションツールから制御装置や機械に持ってくる場合は、必ずしも制御システム保護できると言えないケースがある。

ところが、電子媒体チェッカーを作業の間に入れることで、より健全性レベルが上がる。

つまり、電子媒体チェッカーで異常が検出されれば、電子媒体チェッカーの前に、USBは汚染されたことを意味する。そのUSBデータはそこで使えなくなるが、汚染範囲の拡大にはつながらなくなる。

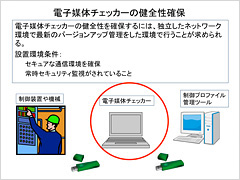

この電子媒体チェッカーの管理であるが、最新バージョンを作業前にダウンロードして、最新情報で電子媒体のチェックを行うことになる。また、情報ネットワークと同じネットワークに繋がっていると他のPCやServerに存在しているマルウェアが侵入してくる可能性があるので、ネットワーク上では独立性を確保しなければならない。

常時、インターネット接続されているのではなく、作業前にインターネット接続してウィルスチェックやマルウェアチェックの最新情報を得ることが求められる。

この電子媒体チェッカーに使用するPCには、他のソフトウェアは存在しないように管理する必要がある。それは、他のソフトウェアが存在することで、マルウェアを呼び込む原因を最初から取り除いておくためである。

2)パスワードミス入力回数制限に関すること

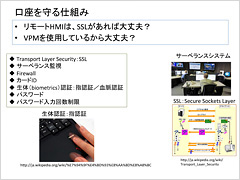

PDF資料(P15)私達の銀行口座を守っている機能にパスワードがある。実際は、パスワードだけでなく通信ラインのチェックもキャリアでの保護対策も行われて守られている。

通信はVPNだから大丈夫とは言えない。パスワードがあるから大丈夫とは言えない。パスワードミス入力回数制限があるから大丈夫とは言えない。ログを採っているから大丈夫も言えない。

それらの組み合わせがあるから、サイバー攻撃側からすれば面倒なことになるから、避けておきたい。ということである。

制御装置や機械においても同じことが言える。

制御システムセキュリティゾーン設計のオペレーション・ゾーン設計でも記述しておいたが、操作画面の守りは、パスワードミスの回数制限でセキュアレベルはかなり上がる。そういうことを現場の常識にしていくことが今の時代に合った制御システムのあり方であろう。

3)パスワード管理について

パスワードの桁数は多いほど解読に時間を要するので、侵入の遅延につながる。しかし、パスワードの桁数が多くなると人間の記憶に限界が個別にあることから、むやみに長くできない。そこで、当事者だけが知っている名前を利用するのも方法の一つである。

例えば、地名と花の名前を組み合わせて、

Washintonsakura(ワシントン桜)

Baruseronatsutsuji(バルセロナ躑躅)

のように。

組み合わせは、花でも、鳥でも、地名でも人物名でも構わない。選択肢が多ければ多いほど、当たる確率は減少する。

仕事に関係する名称でも良いかもしれない。

私は、何千とある仏の名前に決まった記号を組み合わせている。

dainichimyorai××××(大日如来)

amidamyorai××××(阿弥陀如来)

のように。

パスワードを持っている担当者が急病や事故で出勤できなくなった場合、どうするか?

パスワードを書いた紙を管理者の金庫に入れておくことで、緊急時発生と言うことでその金庫を開けて紙に書かれたパスワードを使用して操業できる環境を確保することができる。しかし、一端金庫から出したパスワードは機密性を無くしているので、担当者は新たなパスワードを決めて紙に書いて再度金庫へしまうことになる。というパスワード管理方法があるが、医薬品・医療品・化粧品・食品などの法規制を伴う業界には適合しない。

医薬品・医療品・化粧品・食品の製造業界では、一人の製造責任者がパスワード管理をすることになるので、その製造責任者がパスワードを決め、パスワードの再発行権限を持って運営しなければならない。

5.人材教育と体制づくり

PDF資料(P16)現場における安全を思考する時に、本質的安全設計対策が基本にある。そこへサイバー攻撃に対する制御システムの安全設計対策がなされなければならない。

そう考えた場合の人材教育と体制づくりが求められる訳である。

PDF資料(P19)機能安全や機械安全は、完成するとそれを維持することで担保できるが、サイバー攻撃は、攻撃技術が日に日にレベルアップして容易に攻撃できるように改造されている。それ故に、制御システムセキュリティ対策は、防衛力を継続的にレベルアップしていくことを考慮した制御システム設計が必要となってくる。

それに必要な人材育成を行っていくにも、現場の制御システムを支えている企業やエンジニアが多くいるので、その人達のスキルアップも重要になってくる。

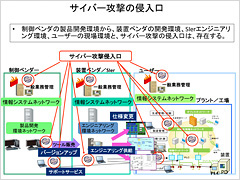

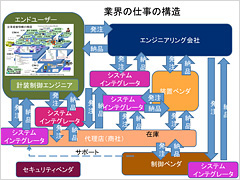

PDF資料(P17)現場の制御システムを支えることに関わってくる企業やエンジニアとなると、図にあるように、その構造は複雑な業界もある。

現場の制御システムを構成する制御製品の開発環境やシステムインテグレートする環境が健全であることも必要であることから、これらに関わる人の人材教育も必要と考えられる。

では、どこまで必要か?

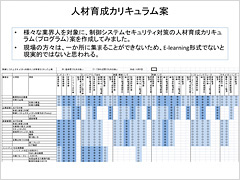

PDF資料(P18)人材教育といっても、仕事の内容などで必要とされる要素は異なってくる。

それぞれに合ったカリキュラムを考えるに多くのプログラムが考えられる。

それらを学ぶのに、一か所に集まって講義していたのでは現実的ではない。

つまり、日常の仕事をしながら集まるにも時間や仕事のくぎりなどで限界がある。

そこで考えられるのが、現場にいながらして学べる環境、自宅にいながら学べる環境、通勤電車の中で学べる環境が現実的ではないだろうか。つまり、ビデオをベースにしたE-Learningシステムである。

ここで重要なのは、ビデオコンテンツである。

- 現場の安全を第一に、サイバー攻撃対策をどのように通常の仕事場で実現していくかをベースに、操業継続を維持していくユーザー向けコンテンツ

- セイフティ設計レベルを維持しながら、サイバー攻撃に強い制御システム改善するにはどのような技術があるのかを学ぶ現場エンジニアリング向けコンテンツ

- 新たに制御システムを設計する時に、セイフティとセキュリティ対策を同時に成立させて制御システムを設計する制御システムエンジニア向けコンテンツ

- セキュアな制御製品を設計開発していくのにどのような組織連携や製品開発環境を実現するべきかを学べる制御製品開発エンジニア向けコンテンツ

- セキュリティ製品を正しく理解し、正しい使い方を学べるアセットメンテナンスエンジニア及び品質保証エンジニア向けコンテンツ

などなど、目的別に、制御システムセキュリティコンテンツを開発していくことが実際に役立つE-Learningシステムと言えるのではないだろうか。

さらに、個別の現場事情にはコンサルティングしていくスタッフサポートがあれば、投資する価値があると考える。