2020年 - VECサロン

2020年

- テレワーク向けセキュリティ診断サービス/IoT機器の脆弱性対策ソリューション『VDOO』/サイバーナレッジアカデミーのご紹介

大日本印刷株式会社 - 今、サイバー攻撃で何が起きているか?

VEC事務局長 / 株式会社ICS研究所 村上 正志 - 「中国製造業2025」は、日本企業にとって何を意味するか?

VEC事務局 - 「新型コロナウイルス禍の影響とその後の対応について」第68回VEC協賛セミナー後記

VEC事務局 - 世界の景気動向

VEC事務局 - VECがOPC Foundationの協力団体会員に

VEC事務局

今、サイバー攻撃で何が起きているか?

資料ダウンロード(880KB)

資料ダウンロード(880KB)

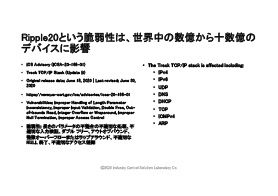

PDF形式 / 8ページ6月19日にICS研究所のICS Newsletter緊急配信版で「Ripple20」Treck Inc.のTCP/IPの19個の脆弱性情報が米国CISA庁から公開されていることをお知らせしました。

CISAの公開ページはこちらです。

https://www.us-cert.gov/ics/advisories/icsa-20-168-01

6月24日には、内閣官房内閣サイバーセキュリティセンターNISCからこの脆弱性情報について参考情報としてご案内が出ております。

https://www.nisc.go.jp/active/infra/pdf/Ripple2020200624.pdf

この「Ripple20」のTreck Inc.社のTCP/IPは、TCP/IPの基本仕様が含まれております。

The Treck TCP/IP stack is affected including:

- IPv4

- IPv6

- UDP

- DNS

- DHCP

- TCP

- ICMPv4

- ARP

EDSA認証のCRT(Communication Robustness Test)でも、これらの通信仕様について、

- グラマ(Grammars)テスト

- サチュレーション(Saturation)テスト

- ストーム(Storm)テスト

- ファザー(Fuzzier)テスト

- アビューズケース(Abuse Case)テスト

を実施するのですが、TCP/IPは、その対象通信仕様になります。

このTreck Inc.社のTCP/IPを採用しているデバイスは、世界中で数億から十数億あると言われております。しかも、主要な制御ベンダ製品にも採用されており、これを標的にしたサイバー攻撃が始まるといろんなところに侵入して工作行為が可能となります。

次に、三菱電機、NEC、ホンダ、NTTコミュニケーションズとサイバー攻撃被害が出ておりますが、サイバー攻撃側である

- 中国系ハッカー集団:Tick、Taidoor、Blacktech、Tonto、RomingTiger

- 北朝鮮系ハッカー集団:ATP37

- ロシア系ハッカー集団:Turla

- イラン系ハッカー集団:Magnallium

クラスになると、企業機密情報から得た制御製品情報から、サイバー攻撃シナリオを考慮した攻撃手法を展開しています。

ランサムウェアの身代金要求画面がディスプレイに表示されて、サイバー攻撃に攻撃されていることが分かるという状態は、ハッカーが欲しい機密情報を搾取した後、ランサムウェアを放り込むことで、回復作業を行う時にディスク内のフォーマットを行い、データ搾取の痕跡も消えるということも攻撃側の想定範囲内です。

米国では、実際に2019年秋頃より、サイバー攻撃の被害がエスカレートしています。

欧州でも、重要インフラから、航空機製造工場、医療機関などで被害が出ているようです。

医療機関へのサイバー攻撃もエスカレートしており、赤十字社が人の命を救う医療機関にサイバー攻撃をしないで欲しいとお願いをしています。

日本国内でも、2019年12月頃から、産業の制御システムを標的にしたサイバー攻撃が増えております。

これらのサイバー攻撃の実状を診ていくと分かりますが、ITセキュリティで対策しても、繰り返し、攻撃されている訳です。つまり、ITセキュリティの限界が来ている訳です。

それでも、工場や設備を守るためにはどうしたら良いか?

そこに制御システムセキュリティ/制御セキュリティ対策がある訳です。

制御システムセキュリティ/制御セキュリティ対策のイロハのイは、脅威モデル設計です。

- 制御システムの脅威モデル設計

- 制御装置の脅威モデル設計

- 機械の脅威モデル設計

- ロボットの脅威モデル設計

- 搬送機の脅威モデル設計

- SCADA+PLCシステムの脅威モデル設計

- リモートシステムの脅威モデル設計

それには、どのようなサイバー攻撃が起きているのかを知っておくことが求められます。

さらに、IEC62443に書かれている基準の奥深い思考を理解しておくことです。

このIEC62443は走高跳のバーの高さのように越えれば良いというものではなく、何故その基準の考えに至ったかを考えるのです。そうしないと、対策の応用ができません。

それから、制御システムセキュリティ/制御セキュリティ対策を実現していく上で必要となるのが、実装技術と管理手法と構造設計技術です。IEC62443にある基準を満たすにも、この実装技術や管理手法と構造設計技術が無ければ、効果ある対策を実現することができません。

株式会社ICS研究所は、IEC62443やNIST SP800やNIST Cybersecurity Framework/EU Cybersecurity Frameworkだけでなく、装置や機械、ロボット、搬送機、各種デバイス製品などの実装技術や管理手法及び、制御システムの構造設計技術を学べるオンデマンドビデオ講座eICSを開講しております。

また、実際に、どこまで実務能力が備わっているかを検定する試験をIEC62443で定義している組織能力成熟度基準Maturity Level 1 ~ 4 をベースに個々の能力を検定できる試験を今年度開始する予定で準備を進めております。