2018年 - VECサロン

2018年

- Cyber Physical Production System時代の安全制御システムセキュリティ対策について

VEC事務局長 / 株式会社ICS研究所 村上 正志 - IoT新時代の新たなサイバー脅威と対策

VEC事務局長 / 株式会社ICS研究所 村上 正志

IoT新時代の新たなサイバー脅威と対策

第61回VEC協賛セミナーでお話しした深刻な問題について、以下にまとめているのでご確認いただきたい。

制御システムに深刻な問題

深刻な問題となるのは、以下の二つです。

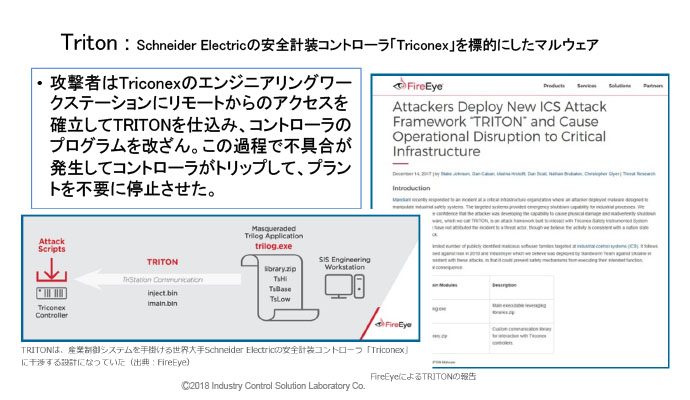

1. 安全計装SISシステムをサイバー攻撃されるTRITON

2017年12月14日にアメリカのFire eye社が公開した中近東の某プラントの安全計装(SIS)システムをサイバー攻撃したマルウェアをTRITONと名付けている。

攻撃方法は、リモートサポートでつながった安全計装システムのEWSに侵入し、SISコントローラのコンフィギュレーションを書き換え、そのコンパイラしたファイルをEWSにつながるSISコントローラに送り込み、SISコントローラの実行ファイルを差し替えようとした。ところが、SISコントローラの実行ファイルを取り換えるには、一旦動作中のSISコントローラを停めて実行ファイル交換を行うとした。ところが、SISコントローラが作動してプラントを停止させてしまったという。

制御システムのコスト削減の目的で安全計装システムのEWSをメインの計装制御システムのEWSと一つにするために二つのネットワークをつながる提案をする計装ベンダがある。さらに、EWSのメンテナンスをアウトソーシングする目的でインターネットを使ったりする。この一連の行為は、サイバーセキュリティリスクを極めて高くしていることになり、極めて安全でないシステムにしている。それは、システム設計をした技術者もそれを提案した計装ベンダの営業も、その計装ベンダの商品企画や営業サポートをした技術関係者もサイバーリスクアセスメントを認識していないために起きた事件である。

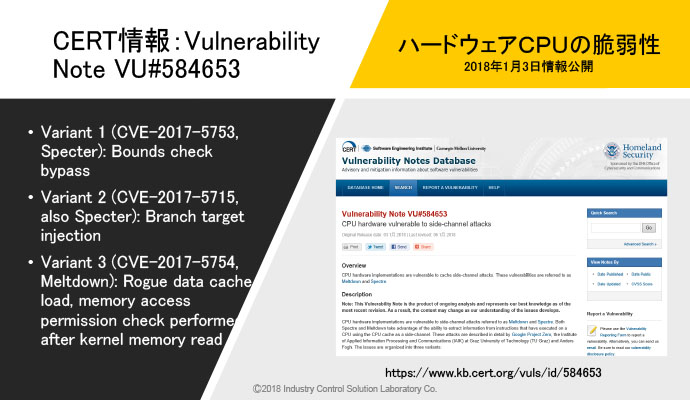

2. ハードウェアの脆弱性問題が制御製品にも。ICS-CERT情報で注意警告。

2018年1月3日にCERT情報として、20年前から供給しているコンピュータのCPUチップに複数のコアを持つプロセッサに脆弱性があるという情報が公開された。これは複数のコアを使うスケジューリングを担当するハードウェアに脆弱性があるということで、Meltdown/Spectre1、2の3つの脆弱性が見つかった。このため、昨年からCERTから連絡を受けていたOSベンダは、パッチ処理をするべくアップデートを用意してきた。ところがこのパッチ処理についてできが良くないという(CPUによっては止まってしまうなど)問題も露見して、これも問題となっている。特に、オープンOSのLinux系については供給ベンダの責任で対処できなければ放置されたOSとなる。脆弱性情報が公開されたことでサイバー攻撃研究販売をしているものにとっては、稼ぐ絶好の機会となっている。これは、ユーザーにとっては大問題である。

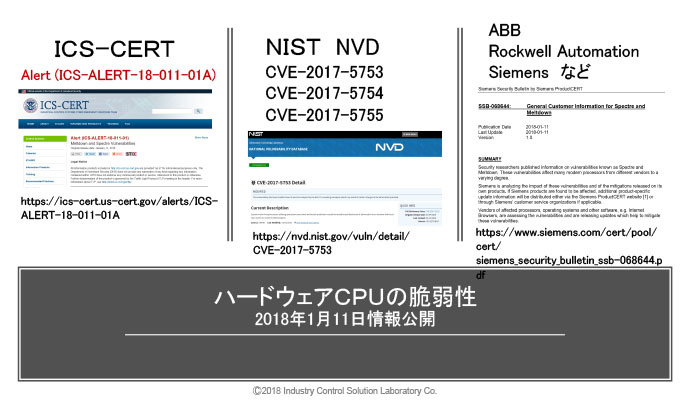

さらに、I月11日には、ICS-CERT情報として、ハードウェアの脆弱性を抱えるCPUを搭載しているハードウェアを使用している制御製品について、まずはOSメーカーのパッチ処理をして、ソフトウェアの対処が必要なソフトウェア製品についてのアップデート情報が公開されていくべく警告(Alert)を出した。

「制御システムセキュリティに関する深刻な事件発生」

https://www.ics-lab.com/e/JOURNAL/19

には、各制御ベンダの制御製品に関するサポートサイトの紹介がアップされている。CPUの脆弱性を攻撃するマルウェアが登場するまでに対処が必要とされる。ところが、重要インフラにおいても製造業の工場においても、設備すべてのコンピュータの入れ替え対策を実施するには膨大な投資が必要となる。そこで、サイバーリスクアセスメントを実施して、対処するべき対象範囲を絞り込んで対処する優先度を決めていくことも必要となってくる。

また、アンチウイルスソフトで検知できないスクリプトタイプや暗号化されたマルウェアが増えていることから、サイバー攻撃に強い制御製品技術や制御システム設計技術を採用した制御システムが求められる。

つまり、サイバー攻撃の脅威情報や国際標準規格情報やサイバー攻撃監視システムを取り付けてインシデントを教えてもらうだけでは、制御システムは守れない。IEC62443で明らかにされている基準を知っているだけでも対策としては不十分である。実際に起き得る制御システムのリスクをフォルトツリー方式で警報システムを組み込むことや残留リスクの対処方法まで検討して対応していくことが現実の仕事である。それを実現するためには、ICS研究所のeICSを受講することをお勧めします。

https://www.ics-lab.com/e/

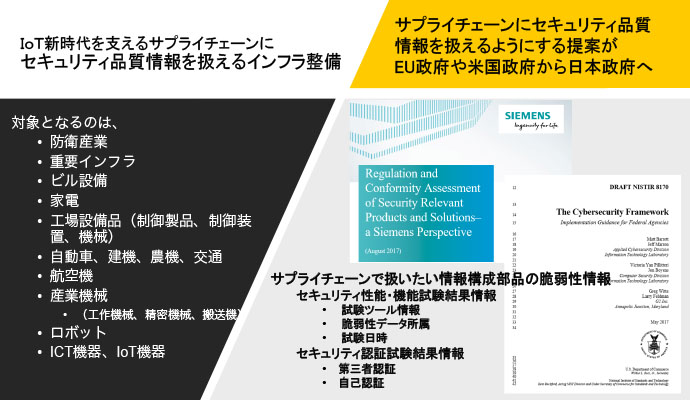

EUとUSAの新しい潮流

ISO/TC292のサプライチェーンセキュリティがサプライチェーンにサイバーセキュリティ認証制度を導入するべく、WG6にWG4が検討始める。フランス政府は賛成派。ドイツ政府は進めたいが、シーメンスが協力を拒否する文章を出している。EU政府としては、IEC62443の更新作業が一段落したら、そのエキスパートメンバーにISO/TC292対応を手伝ってもらいサプライチェーンセキュリティの標準規格整備を急いでもらいたいようだ。

具体的には、IoT新時代におけるサプライチェーンでサイバーセキュリティ品質情報を扱うようにすることで、サプライチェーンシステムにつながるICT機器のサイバーセキュリティ品質情報(脆弱性情報や認証取得情報など)を扱えるようにしたいだけでなく、工場や公共設備でも制御システムを構成する装置や機械やデバイスなどのサイバーセキュリティ品質情報をサイバーセキュリティフレームワークで管理できるようにすることで、サイバー攻撃に強いサプライチェーンシステムが実現できるようになる。

詳細は「IoT新時代にEUと米国から新しい潮流」のサイトでご確認ください。

https://www.ics-lab.com/e/JOURNAL/18

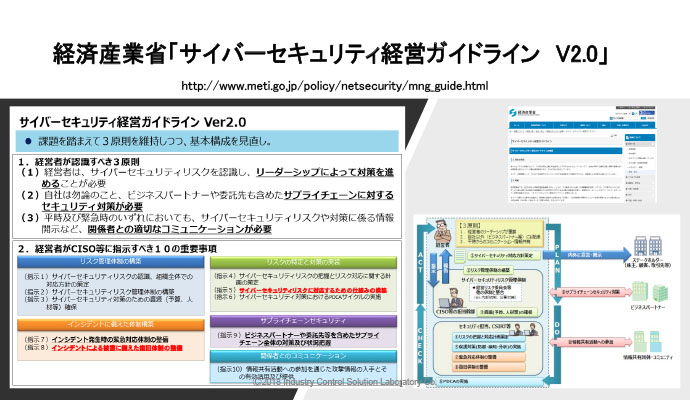

経済産業省から「サイバーセキュリティ経営ガイドラインV2.0」

2017年10月に経済産業省から「サイバーセキュリティ経営ガイドラインV2.0」が公示されている。従来の内容に、さらに

- リスク管理体制の構築

- インシデントに備えた体制構築

- リスクの特定と対策の実装

- サプライチェーンセキュリティ

- 関係者とのコミュニケーション

を推進するようにまとめられている。

詳細はこちらでご確認ください。

http://www.meti.go.jp/policy/netsecurity/mng_guide.html

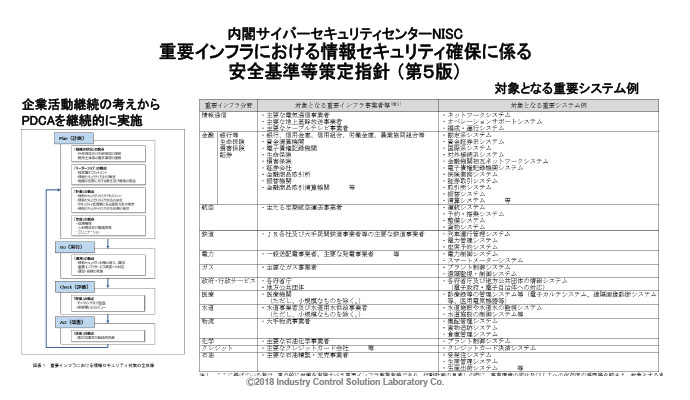

重要インフラの制御システムにおける「安全基準等策定指針第5版」と「リスクアセスメントガイドライン第1版」

内閣官房内閣サイバーセキュリティセンターNISCから、重要インフラの制御システムにおける「安全基準等策定指針第5版」「リスクアセスメントガイドライン第1版」のパブリックコメント募集が実施された。近いうちに公示されるであろう。

「重要インフラにおける情報セキュリティ確保に係わる安全基準等策定指針(第5版)では、企業活動継続の考えからPDCAを継続的に実施していくことを示している。別紙には、各産業で対象となる制御システムの範囲も示している。

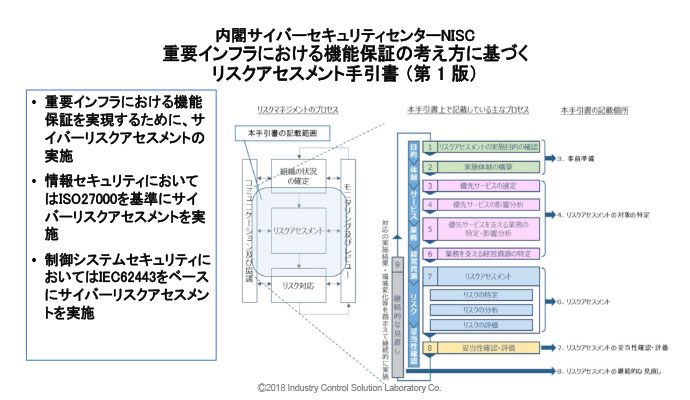

「重要インフラにおける機能保証の考え方に基づくリスクアセスメントの手引き(第1版)」では、

- 重要インフラにおける機能保証を実現するために、サイバーリスクアセスメントの実施

- 情報セキュリティにおいてはISO27000を基準にサイバーリスクアセスメントを実施

- 制御システムセキュリティにおいてはIEC62443をベースにサイバーリスクアセスメントを実施

などについて示されている。

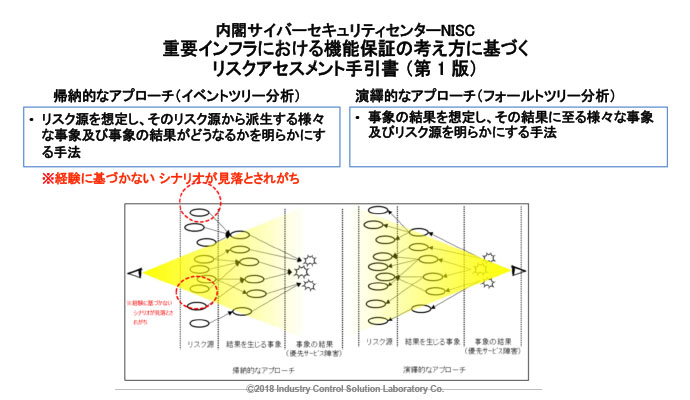

また、リスク文政方法については、

- 帰納的なアプローチ(イベントツリー分析)

リスク源を想定し、そのリスク源から派生する様々な事象及び事象の結果がどうなるかを明らかにする手法 - 演繹的なアプローチ(フォールトツリー分析)

事象の結果を想定し、その結果に至る様々な事象及びリスク源を明らかにする手法

の二つについて取り上げ、経験に基づかないシナリオが見落とされがちであることから、帰納的なアプローチ(イベントツリー分析)より演繹的なアプローチ(フォールトツリー分析)を推奨している。

詳細はこちらのサイトでご確認ください。

http://www.nisc.go.jp/active/infra/pubcom_shishin5.html

実際に制御システムセキュリティでサイバーリスクアセスメントを実施していくには、事象の結果から見ていくには、その要因を整理していくことになる。具体的には、どのような事故が起きると事業操業継続できなくなるのかを出して、その要因を上げていくことでリスク分析対象項目が見えてくる。

- 制御システムの構造上のリスク

- 業務系ネットワークとの取り合いリスク

- 制御製品の脆弱性のリスク

- 電子媒体含めデバイス管理のリスク

- オペレーションの認識不足のリスク

- 業者持ち込みのPCやデバイスのリスク

- バージョンアップやパッチ処理のリスク

- リモートサポートシステムアクセスのリスク

- 設備管理システムにおけるリスク

などがある。サイバー攻撃の手法も制御システム仕様で異なることも研究分析すると整理できる。

この続きは、ICS研究所のeICSで受講してください。