2012年 - VECサロン

2012年

- サイバー攻撃に強い制御システムを構築するには その4

VEC事務局長 村上 正志 - サイバー攻撃に強い制御システムを構築するには その3

VEC事務局長 村上 正志 - サイバー攻撃に強い制御システムを構築するには その2

VEC事務局長 村上 正志 - サイバー攻撃に強い制御システムを構築するには

VEC事務局長 村上 正志 - セキュリティゾーン設計と仕掛け技術について

VEC事務局長 村上 正志 - 制御システムセキュリティに関連する団体が「制御システムセキュリティ関連団体合同委員会」を設置

VEC事務局 - 安全操業へのリスク低減:制御システムセキュリティ対策の動向 その3

VEC事務局長 村上 正志 - 安全操業へのリスク低減:制御システムセキュリティ対策の動向 その2

VEC事務局長 村上 正志

安全操業へのリスク低減:制御システムセキュリティ対策の動向 その2

1.はじめに

人は、時としてTough Choiceの場面に合うことがある。その中の一つとして、サイバー攻撃による制御システムセキュリティがStuxnetの登場でクローズアップされた。

VECサロンの2011年No.9では、サイバー攻撃Stuxnetの解説と制御システムセキュリティ対策の全容及び制御システム現場で今できることについて述べた。

今回は、制御ベンダと装置ベンダとシステムエンジニアの取り組み、インシデント時の識別作業について、述べてみたいと思う。

2.世界の認証動向

IEC62443を基本に制御システムセキュリティ対応の認証整備が進められている。また、海外においては、制御システムセキュリティ認証を受けた制御製品や制御システムであることを条件にしている新規プロジェクトが増えている。

IEC62443を基本に制御システムセキュリティ対応の認証整備が進められている。また、海外においては、制御システムセキュリティ認証を受けた制御製品や制御システムであることを条件にしている新規プロジェクトが増えている。

- Achilles認証

Wurldtech社(カナダ)が提供している制御システムのセキュリティ民間認証プログラムのことで、組込コントローラ、ホストデバイス、制御システム用アプリケーション、ネットワークコンポーネントを認証対象としている。

ABB社、Emerson Process Management 社、Honeywell社、Invensys Process Systems社、横河電気(株)、Sensus社等の製品が認証済みである。

シェル社などの大手ユーザにおいて制御システムを導入する際、民間認証の取得を制御機器ベンダに要求している。 - ISASecure 認証

システム全体のセキュリティ評価、製品実装レベルの評価、レイヤ4の通信レベルのテストとして評価・認証実施を推奨している。

通信レベルのテストとして、2010.5.30からCRT(Communication Robustness Test)をEDSA認証として開始している。ISO/IEC61508のSIL(Security Integrity Level)認証と同様の位置づけとして、ISA-99と呼ばれる制御システムのセキュリティ標準に準拠したかを評価するものである。現在採用されている評価ツールとしては、Achillesを採用している。 - WIB認証

シェル、デュポンやBP(British Petroleum)などがメンバである国際装置ユーザ協会(International Instrument Users’ Association)が、制御システムのセキュリティ製品を調達するときの要求規格を策定している。 この認証は、製品を開発し提供するベンダの組織、製造、保守の3つのプロセスについて評価する規格で、23のプロセスに対しての要求規格である。

2010年4月時点で現在5社がグローバルサプライヤとして認定された。現在採用されている評価ツールとしては、Achillesを採用している。

具体的に、シェルやデュポンなどのユーザ協会参加企業は、新規工場やプラントを建設する時は、Achilles認証を指定している。 - その他のエリアについて

中近東や南米でも、ISA-SP99を規格として指定し、実際、Achilles認証を受けることを義務付けているプロジェクトが増えている。

3.制御システムセキュリティ認証とは

- 認証ツールと評価ツールの違い

認証は、決められた基準に達しているかの適合性確認や妥当性確認を行なうもので、そこで使われるツールは、決められたチェックリストに基づいて、決められた認証ツールを使用することになる。 評価は、評価対象そのものが、どのような強みや弱みを持っているのかとか、性能そのものを調べることにある。 ここで言いたいことは、認証ツールは認証機関が指定したツールを使用することになり、それ以外は認められないということである。評価ツールは評価の目的によって選択することになり、物差しとして評価ツールを使用することになる。 よって、サイバー攻撃対策で制御製品の脆弱性を試験するソフトウェア評価ツールを改良して新たな課題を検証することができたから、認証ツールに自動的に採用されるというものではない。そのソフトウェア評価ツールを認証機関の認証ツールとして採用して使ってもらうには、その認証機関の正式認証ツールとして採用するという手続きをとらなければならない。 - セイフティと制御システムセキュリティの根本的違い

セイフティは、SILのカテゴリで決められた段階の対策を施すと、その継続的管理を行なうことで、そのセイフティレベルを維持することができる。しかし、セキュリティは、一旦確保したレベルがあっても、未知なる脆弱性や未対策のルートを衝かれてウィールスが侵入したりサイバー攻撃されたりした場合は、Zero-Dayである。つまり、セイフティは、機械的に、機能的に対策を施すことで安全操業を確保することができるが、ソフトウェアウィールスやサイバー攻撃のセキュリティは、脆弱性の無い制御製品で構成した制御システム、ファイヤーウォール、機密情報の暗号化、セキュリティ対策機能を持った通信プロトコル、オペレーションやドキュメントにおける署名手続き、IDとパスワード管理などをいくら施しても、それらを超えてくるサイバー攻撃が存在する限り、対策のPDCAは廻していかなければならないものである。 - 制御システムセキュリティ認証を受ける意味

では、セキュリティ認証を受けることは、どのような意味があるかを考えておく必要がある。

一つは、ユーザの制御システム施設が、ウィールス感染事故やサイバー攻撃を受けた時に、供給者責任は、指定された認証を受けることで、担保されるものと考えられる。ユーザにとっては、社会責任ということから、ある意味、サイバーセキュリティ対策としての認証試験採用は、企業努力の範囲を果たしていることを意味すると思われる。また、損害保険契約の条件のひとつとして挙げられることも契約社会では当然考えられる。

それが、国際標準規格IEC62443のレベルにあることを確認するための制御システムセキュリティ認証があり、WIBやISAで指定された制御システムセキュリティ認証を受ける意味にもなると思われる。

4.制御ベンダと装置ベンダの取り組み

2.に述べたことから、制御ベンダや装置ベンダは、以下のことを検討していくことになろう。

IEC62443-2で管理者が取り上げなければならない課題と対策方針が記載されるようだが、ここでは、サイバー攻撃の技術的な背景を考慮し、ユーザの現場への社会的責任を考慮して、いろいろな機関での議論内容などを考慮した上で、私がまとめたことを以下に記載する。もちろん私が知り得た範囲での話である。

今後、制御ベンダや装置ベンダで対処しておかなければならないことを挙げると

IEC62443の知識と制御製品のセキュリティ対応強化対策

- 高セキュア化基礎技術情報

- インシデント情報

- サイバー攻撃方法の最新情報

- 認証試験情報、評価ツール情報

- 業界別ユーザーセキュア基準情報

- ビジネス上必要となる国際標準規格の最新情報

これらの課題を企業として実力にしなければならないと思う。その為に以下の対策を検討頂きたい。

1)制御ベンダと装置ベンダの取り組み

- セキュリティプロダクト/サービスのオーナーをおく

制御製品のセキュリティにおける企画から保守・廃棄に至るまでのサポート体制

社内セキュア管理の知識と実践の教育をISO9001に導入 - セキュア製品に関するマーケティングの重要性

社会インフラ、ライフライン、基幹産業の現場を支える制御製品であるか?

- IEC62443対象制御製品にあたる

ユーザ指定の制御システムセキュリティ試験で合格し、安心を提供

試験を受けるのにコストがかかる。 ⇒ セキュア対策製品の価格が上がる

ユーザは、サイバー攻撃で被災し、工場操業停止する損害と比較検討して妥当な金額であるかを見る。

サイバー攻撃に強い制御製品

インシデント対応の情報公開対応

顧客に対する供給者責任 ⇒ 信頼、安心

- IEC624432対象制御製品にあたらない

基本は、今までと変わらない

PL法、業界法規制、RoHS - ユーザ向けに「制御システムセキュリティ対策の制御製品取り扱いガイドライン」として、ホームページや提出ドキュメントを用意する。

2)制御製品開発に求められるセキュリティ対応

- サイバー攻撃に強い制御製品に求めること

- 制御製品企画の段階から、セキュリティ対策検討を加える

IEC62443対象の製品とするか否か

OSの選択、ネットワークの仕様、通信プロトコルの選択、ログ機能の検討

- 制御製品における高度セキュア化技術研究

- セキュア知識を持ってプログラム開発をする

- 製品によっては、製品内に

タスク通信のログ機能 監査機能

- 製品によっては、ネットワーク通信に

ログ機能 ⇒ 監査機能

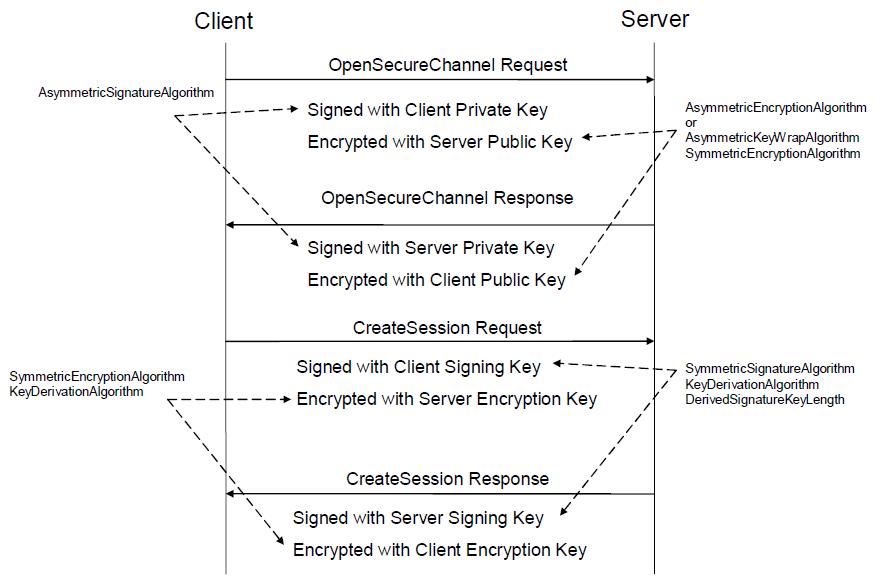

通信プロトコルは、

オーディット機能

セキュリティ設定機能

暗号化

署名 - 重要インフラの制御システムに使用される制御製品に求められることとは?

重要インフラの停められない制御システムと制御が停まると大きな損害がでる制御システムについては

- 計装制御電源が落とせない。

- 定期点検の周期が永い。一年に1回の点検。四年に1回改修工事

緊急時の作業は、安全制御領域までもっていって、操作端操作が手動でできるようにしてからか、定期点検時となる。

例えば、

- 原子力発電所の冷却制御システム

- ガス基地のコモン系統制御システム

- 石油コンビナートのコモン系統制御システム

- 鉄鋼炉の燃焼制御システム

- 半導体工場のクリーンルームの空調システム

- クラウドサーバーが入っているビルの空調制御システム

など

オンラインでのパッチあて作業ができ、オンラインで切り替えられる機能

⇒ オンラインでソフトウェアバージョンを管理するシステム構造を持つ制御製品

3)製品開発の品質保証に求められるセキュリティ対応

- 製品開発の品質管理に求めること

- セキュア知識を持って製品開発における品質保証管理を行なう

- IEC62443を熟読 ⇒ 認識を高める。

- 品質保証全般のテストにセキュリティ問題を加える

- デザインレビュー項目に制御システムセキュリティ対策を加える

- セキュア知識を持ったソースコード解析や脆弱性の洗い出し

- 脆弱性情報・対策の履歴管理

- サイバー攻撃を想定した品質検査

- バリデーション

- 適合性確認

- 妥当性確認

- 外注のセキュリティ対策管理 - ユーザに対しての責任

- ユーザへの脆弱性情報と対策情報の公開

- 取り扱いガイドラインに、制御システムセキュリティ対策を加える。

4)制御製品開発環境の健全性

- 制御製品開発環境の健全性確保

- 制御製品開発用ネットワークの隔離

- ファイヤーウォール設置

- ネットワーク・ケーブル

- インターネット接続可能なケーブル

- インターネット接続不可能なケーブル

- セキュリティ確保、情報漏洩防止できる開発環境 - サーバーとPCネットワークのセキュリティチェック管理責任者をおく

5.システムエンジニアの取り組み

システムエンジニアリングの作業ステップは、図の通りであるが、その中で制御システムセキュリティ対策をどこまで行なっておくかを決めることが今後求められる。

その場合、ユーザ要求に制御システムセキュリティ対策についての指針が存在し、それを満たす条件を設計対象となる制御製品・デバイス、制御システムネットワーク、などにどう実現するかを考えなければならない。

ユーザ要求仕様書に制御システムセキュリティ認証の指定がある場合は、制御製品の妥当性確認試験、適合性確認試験に立ち会うことになり、制御システム設計の妥当性を証明しなければならない立場となる。

- 現場の制御システムの実践的防衛力アップ

- 健全なエンジニアリング環境の確保 ⇒ 整備 ⇒ 管理

- 実践的インシデント対応技術とその対応作業のための制御システム設計手法

具体的には、

IEC62443の知識と現場の改善手法を取得

- 制御製品の脆弱性情報

- 制御製品の制御システムセキュリティ対策情報

- 制御システムインシデント対応技術

- 安全操業を継続するためのセキュリティ対策強化した制御システムの設計方法と管理方法

さらに、エンジニアリング環境の健全化を確保することは、必須となろう。その為の管理基準を企業で持っていなければならなくなる。その為の社内研修も必要となってくる。

6.インシデント時の識別作業について

サイバー攻撃原因か、それ以外の原因(バグ・メカ寿命・人的作業ミス・)かの識別作業は、インシデント対策を熟知の計装制御熟知のエンジニアとサイバー攻撃分析に堪能なエンジニアの組み合わせで識別作業に当たらないと実際は難しい。

制御システムにおいて、インシデントでウィールス汚染やサイバー攻撃で起きている可能性を持つ異常現象でも以下のように多い。

- 制御動作が時々遅くなる。

- 通信エラーが出るようになった。

- 制御データが抜けている。

- 制御動作変化しているべき制御データが変化していない。

- 制御信号が突然変化する。(突変現象)

- 壊れるはずの無い部分が壊れている。おかしなストレスがかかったと思われる。

- 制御機器のメンテナンスチェックが終了しない。

- 閉まっていなければならない操作端が開いている。また、その逆。

- 再起動してしばらくは正常動作していたが、また、同じ異常になった。

- ソフトウェア更新をしたら、異常になった。

- USBで作業をしたら、異常が出るようになった。

- 外部サポートを受けた後に、異常が出るようになった。

- 制御異常現象は出ていないがインシデント発生

現場で不具合が発見されて、緊急対処を行い安全操業域へ早く持っていくことが現場の仕事になる。しかし、生産技術センターや保全センターにとっては、再発防止対策のために原因追求・対策・改善が必須となる。

- 不具合が発生したら、まず、セイフティオペレーションと緊急報告

- アラームの洪水状態ではなく、真の問題を知らせるアラームを見出し、これに対処

- 情報セキュリティ問題である場合は、汚染範囲の確定作業を行なう

- 原因追求作業に必要な情報の記録保管と確認記録保管

- 安全を確保して、不具合/汚染制御製品を復旧

- 現場安全を確保

- 取替える/リフレッシュの選択

- 操業復帰

- 処理報告 - 不具合原因となった制御製品は、供給者へ送って原因解析を要求し、再発防止対策につなげる

- 原因が判明したことで、現場改善・対策を施す

6.の制御製品が情報セキュリティ問題を抱えている場合、制御ベンダや装置ベンダの手に負えない場合に、第三者機関へ依頼する可能性がある。

そこで、制御システムに求められる機能として、ウィールス侵入/サイバー攻撃侵入の検知機能や、原因追求作業で必要となる通信ログ機能などが挙げられ、その導入と使える状態を維持するための管理が必要となる。

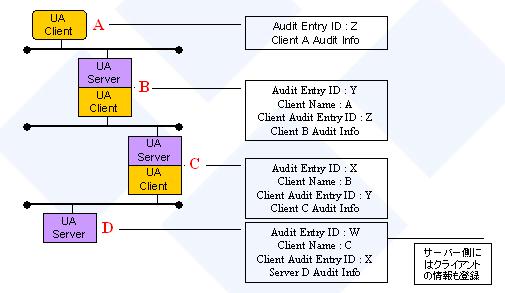

通信ログデータを解析する時、通信プロトコルにオーディット機能仕様を持っていることが必須となるが、現在、通信プロトコルにオーディット機能を有する国際標準規格仕様は、IEC62541のOPC UAだけである。

7.あとがき

対策の動向その1からその2に渡って、制御システムセキュリティに関する生産現場の取り組み課題と提案から始まり、制御ベンダ・装置ベンダ・エンジニアリング会社の取り組み課題と提案について述べてきた。

現場にとって、未経験の脆弱性をついた攻撃は、全てZero-Dayである。既知の脆弱性攻撃でも、現場の現場点検スケジュール確保できずに対策がされていない現場で攻撃を受けた場合でも、現場で未経験であればZero-Dayである。しかし、現場で働く人達が、サイバー攻撃の可能性を認識し、感染媒体を押さえ込んでいくことで被害を受ける機会を削減することができる。また、現場点検時の改善に、制御システムセキュリティ対策を実施していくことで、現場のガード能力は高まっていく。それには、制御ベンダ、装置ベンダ、計装制御エンジニアの協力によって、それはさらに向上することを述べてきた。

次回は、インシデント対応時のコミュニケーション確保と人材育成と高セキュア制御製品開発課題について、述べてみたい。