2024年 - VECサロン

2024年

- IIFES2024にVEC展示参加「NC/PLCを標的にしたサイバー攻撃デモ 実施中」

VEC事務局長 / 株式会社ICS研究所 村上 正志

IIFES2024にVEC展示参加「NC/PLCを標的にしたサイバー攻撃デモ 実施中」

2024年1月31日から2月2日まで東京ビッグサイトで開催されたIIFES2024展示会にVECは展示参加しました。VECブースで行いましたプレゼントークとスライドをご紹介します。

本日は、Virtual Engineering Community VEC(ブイ・イー・シー)ブースへお寄りいただきましてありがとうございます。

IIFES2024では、「NC/PLCを標的にしたサイバー攻撃デモ」をご紹介して参ります。

VECは、1999年6月に創設しまして、24年目を迎えております。

現在の会員構成は、協賛会員3社、正会員11社、情報会員9社、ユーザー会員101社、個人会員9名、学術会員9名です。

また、一般社団法人日本電気制御機器工業会の協賛会員、OPC FOUNDATIONの外郭協力団体会員としても登録しております。

VECには、スマートファクトリーソリューション研究分科会と制御システムセキュリティ研究分科会があります。

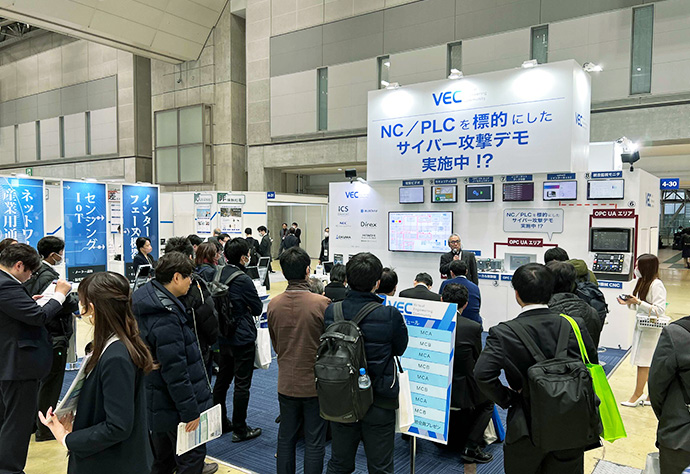

制御システムセキュリティ研究分科会では、「制御システムへのサイバー攻撃検証“つるまいプロジェクト”」を実施して、OPC UAの堅牢性や制御システムセキュリティ対策として会員のソリューションの効果を検証して参りました。

展示参加会員ソリューションのご紹介

本日、合同デモ展示を構成しているVEC会員のソリューションをご紹介して参ります。

オークマ株式会社

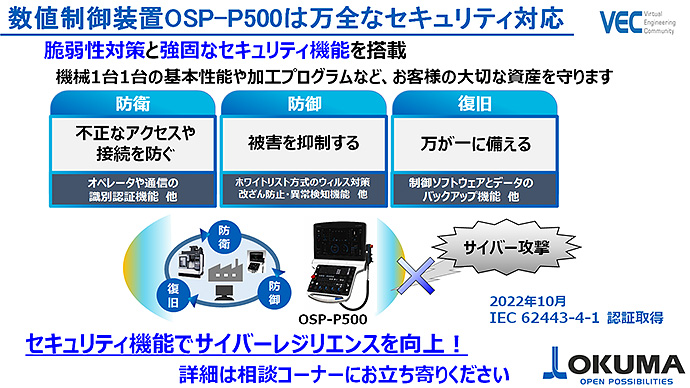

新数値制御装置 OSP-P500のセキュリティ機能のご紹介

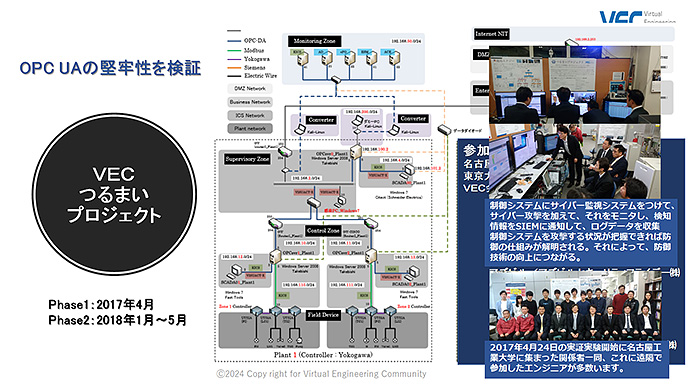

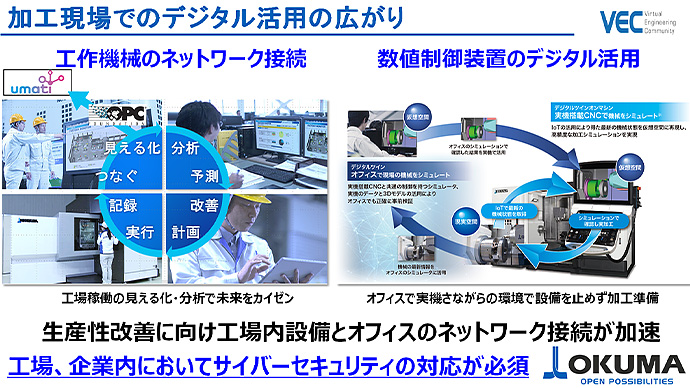

昨今、加工現場でのデジタル活用が急速な広がりを見せています。

事業継続性や企業の信頼性の観点から工場内・企業内のサイバーセキュリティ対応の重要性、緊急性とも高まっています。

そのような中、オークマでは、デジタルツインコンセプトの新数値制御装置オーエスピー・ピー500を発表しました。

工作機械をネットワークに接続し、稼働の見える化、分析・予測、改善計画、実行とSee・Think・Plan・Doを回した生産性改善を「セキュアに安心して」取組めるよう、OPC-UAに対応した見える化が可能です。

また、オフィスにおいて実機さながらの環境で加工プログラムなどを事前に準備することで、設備の稼働停止時間を最小限にでき、生産性が改善できます。

オークマは新数値制御装置 「OSP-P500(オーエスピー ピーゴヒャク」ではOPC-UAの対応だけではなく、脆弱性対策と強固なセキュリティ機能を搭載しました。

ネットワークに接続される機械1台1台において、この「OSP-P500」のセキュリティ機能が機械の基本性能や加工プログラムなどの大切な資産を守ります。

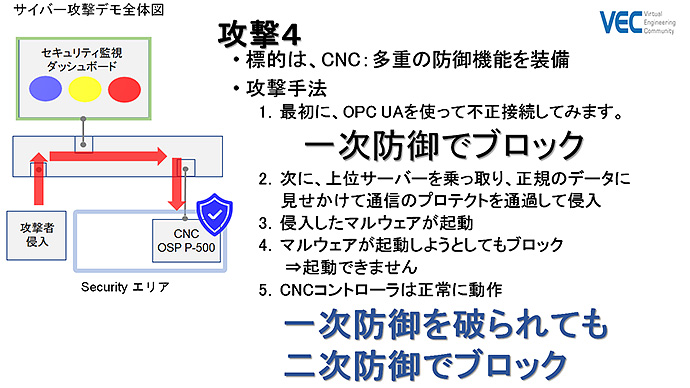

このセキュリティ機能は、防衛・防御・復旧の観点で機能を搭載しており、不正なアクセスや接続を防ぐための識別認証機能、被害を抑制するホワイトリスト方針のウィルス対策、万が一被害を受けたとしてもすぐに復旧対応できるバックアップ機能などでサイバーレジリエンスの向上を実現しています。

株式会社日立ソリューションズ

IT/OT/IoTデバイスの可視化と不審な通信の検知を行うソリューションの紹介

~Armis社 セキュリティプラットフォーム~

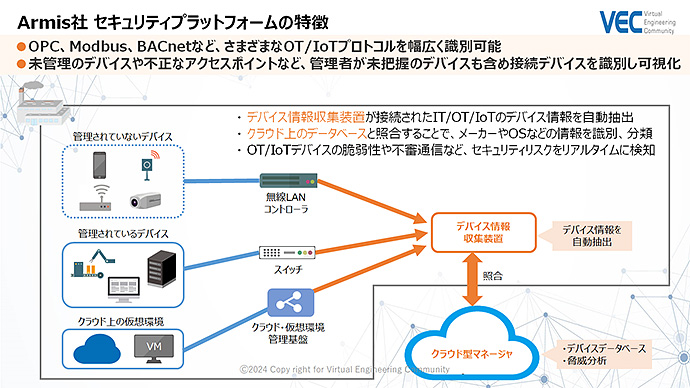

Armis(アルミス)社のセキュリティプラットフォームは、特徴として

- OPC(オーピーシー)、Modbus(モドバス)、Bacnet(バックネット)など、さまざまなOT/IoTプロトコルを幅広く識別可能であり、

- 未管理のデバイスや不正なアクセスポイントなど、管理者が未把握のデバイスも含め、ネットワークに接続されているデバイスを識別し可視化します。

セキュリティプラットフォームのうち、情報収集の役割を果たす「デバイス情報収集装置」が、ネットワークに接続されたIT/OT/IoTのデバイスを自動検出します。

そして、クラウド上のデータベースと照合することで、メーカーやOSなどのデバイスの情報を識別し分類します。そして、脆弱性や不審な通信などのセキュリティリスクをリアルタイムに検知します。

OT/IoTだけでなく、ITデバイスも管理できることと、

世界中から収集されたデバイス情報と挙動情報をデータベースに蓄積しており、それをもとに、脆弱性や通常と異なる異常な挙動をリアルタイム検知することが主な特徴となっています。

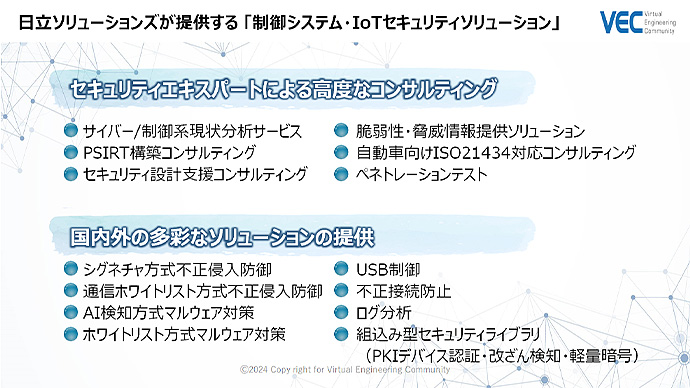

日立ソリューションズは、制御システム・IoTセキュリティソリューションを提供しており、セキュリティエキスパートによる高度なコンサルティングや国内外の多彩なソリューションを提供しています。

また、制御システム・IoTセキュリティソリューションに限らず、トータルでセキュリティソリューションを展開しています。

ご興味、ご質問のある方は、日立ソリューションズの係員までお声掛けください。

日本ダイレックス株式会社

日本ダイレックスは、クリニックサービスとソリューションを駆使してSec-Quality Green(Security+Quality+Green)Network ソリューションをご提供します

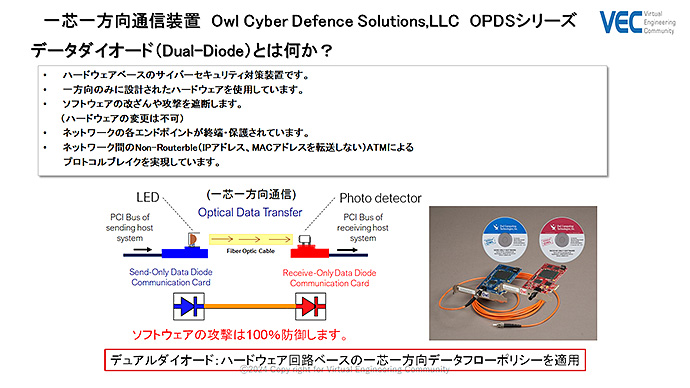

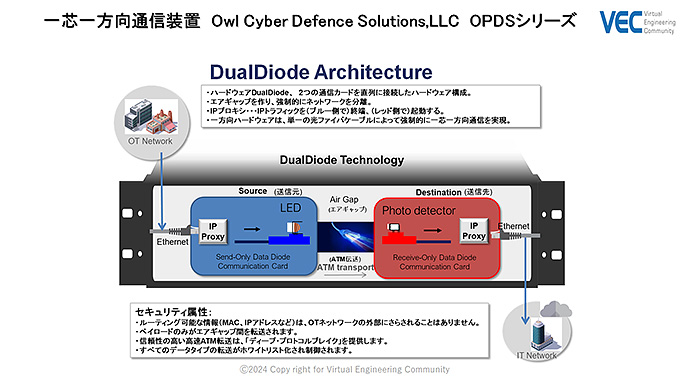

本日展示のアウルサイバーデフェンス社のデータダイオードは、ハードウェアベースの完全な一方向通信装置です。ファイアウォールとの一番の違いは、ファイルウォールは論理的な設定入力によって、通信パケットを止めたり、通したりしています。アウルのデータダイオードはハードウェアで一方向通信を実現し逆向き通信回路を一切持たないことで侵入を100%防御します。

また、アウル社のデータダイオードの特長としてはネットワーク間をノンルータブルとすることです。ノンルータブルとは、重要な設備のマックアドレス、IPアドレスの情報を一切外部の転送しないことです。マックアドレスとIPアドレスを外部に転送しないことによって重要設備の存在を外部には完全に隠すことができます。

Owl社のデータダイオードのアーキテクチャーは、ブルー側に光る発光素子とレッド側にそれを受ける受光素子の一対しかないこと。そして、ブルー側レッド側それぞれにIPプロキシーを搭載してTCP/IPのような双方向通信をしなければならないプロトコルの場合は、それぞれのプロキシーが代理応答をしております。

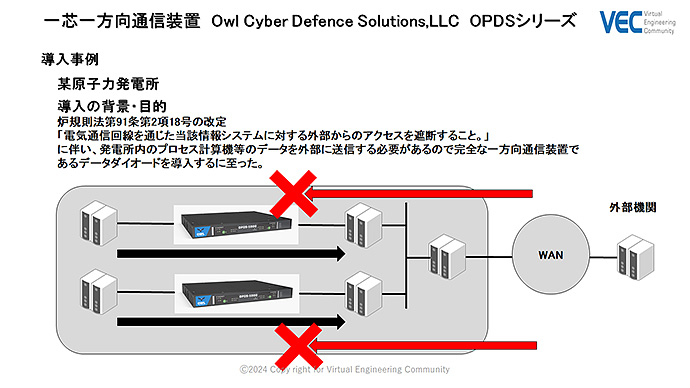

データダイオードの導入事例としましては、DX・IoTを実現するために重要設備の情報を外部にデータのみを安全に送信するという事例です。

また、重要インフラ業界の様々な法規制やガイドラインに沿ってファイアウォールでは守り切れない攻撃に対応するためデータダイオードの導入は進んできております。

限られた時間でのご紹介ですのでご関心をいただけましたら近くの説明員にお声がけいただけますようお願い致します。

NECソリューションイノベータ株式会社

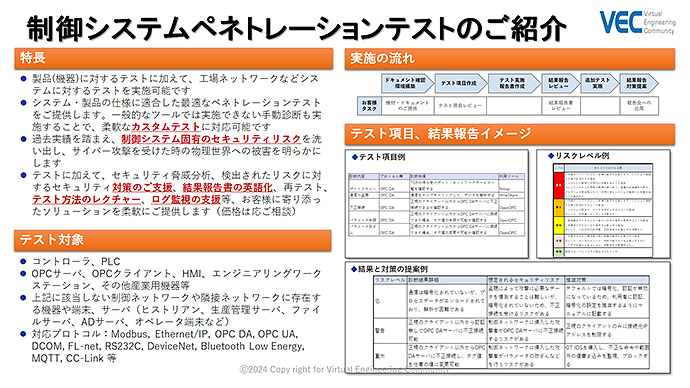

IEC62443で指定されている「ペネトレーションテスト」サービス

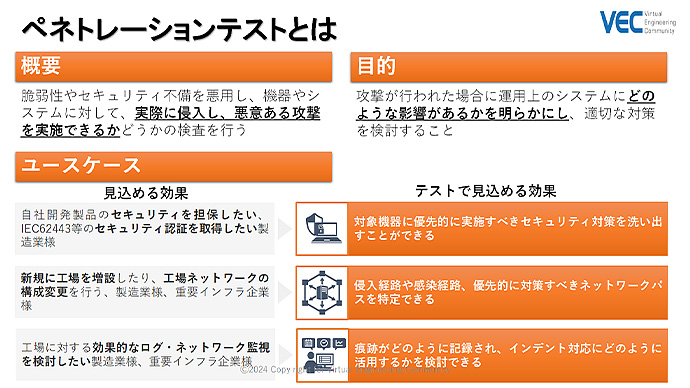

ICSでは、机上でのリスク分析が難しい場合があります。そこで有効なのが模擬攻撃 (ペネトレーションテスト)です。

ペネトレーションテストは、セキュリティ不備を悪用して機器やシステムに侵入して悪意ある操作を実施できるかを確認し、優先度をつけて適切な対策を検討することを目的としています。

制御セキュリティの標準であるIEC62443でも、独立した部門、組織がペネトレーションテストを行うことを要求しています。

本日の合同デモでは、ペネトレーション技術を使って、サイバー攻撃側を担当しております。

これら、制御機器、関連システムが侵害された場合に物理世界に何が起こるのかをご覧ください。

ICSに対するペネトレーションテストは、攻撃手法に関する知識の他に制御プロトコルの知識等の高度な技術が必要となります。

当社では「制御システムペネトレーションテスト」を提供しており、テストに加えて、脅威分析や検出されたリスクに対するセキュリティ対策のご支援、結果レポートの英語化など、お客様に寄り添ったソリューションを幅広くご提供しています

やり方がわからない、どこから着手したらいいか分からない場合でも、ぜひご相談ください。

株式会社ベルチャイルド

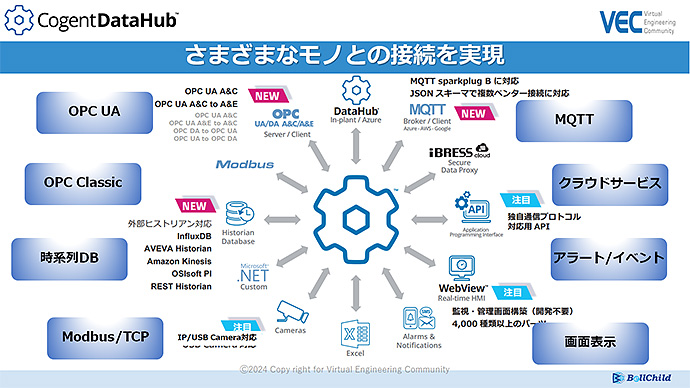

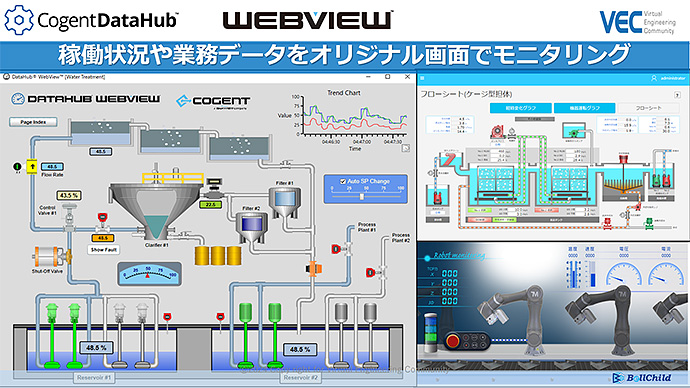

この度紹介させていただきます、「Cogent DataHub(こーじぇんとでーたはぶ)」は、製品名が示しますとおり各種データを“ハブ”するミドルウェアです。

近年さまざまなシチュエーションで標準採用されている最新技術のOPC UA(おーぴーしーゆーえー)やMQTT(えむきゅーてぃーてぃー)にも対応しているため

既存システムと新システムをセキュアにつないだり、データベースや別アプリケーションへの連携といったことも可能です。

また、可視化機能であるWebView(ウェブビュー)は、プログラミング作業をすることなくマウス操作でさまざまなデザインの画面を作成・利用することができます。

今回の合同デモ展示では、CogentDataHub(こーじぇんとでーたはぶ)でセキュアにつないだデータをWebViewで実際にご覧いただけます。

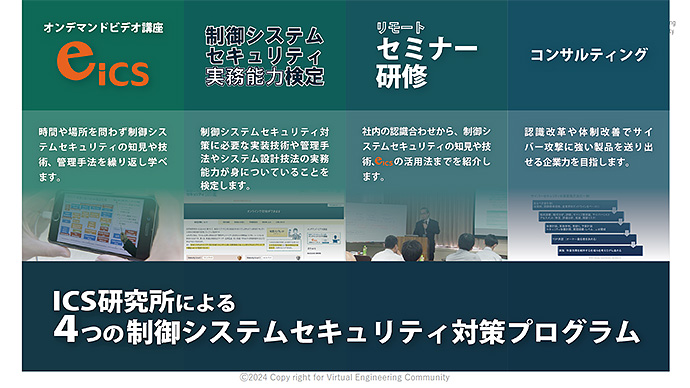

株式会社ICS研究所

合同デモ展示のサイバー攻撃シナリオの監修を担当しております。

IEC62443などの国際標準規格をベースにセキュリティ人材育成ツール開発やコンサル活動をしている会社です。

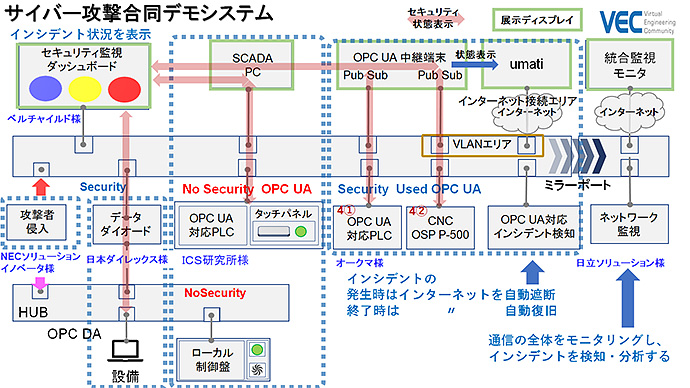

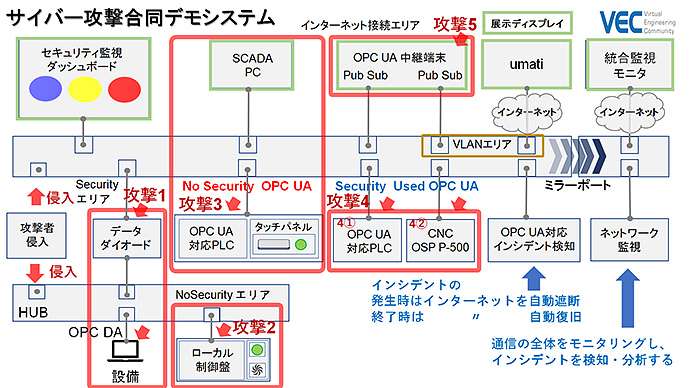

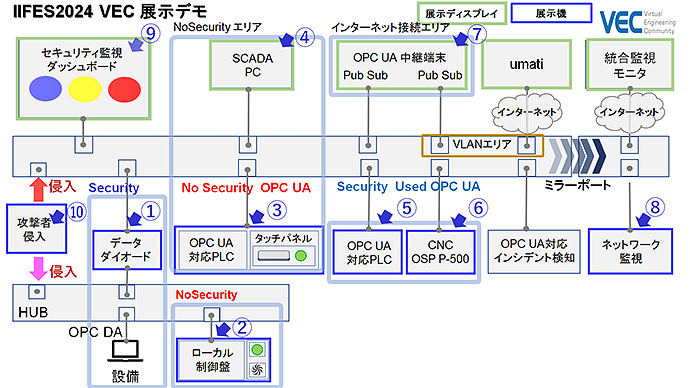

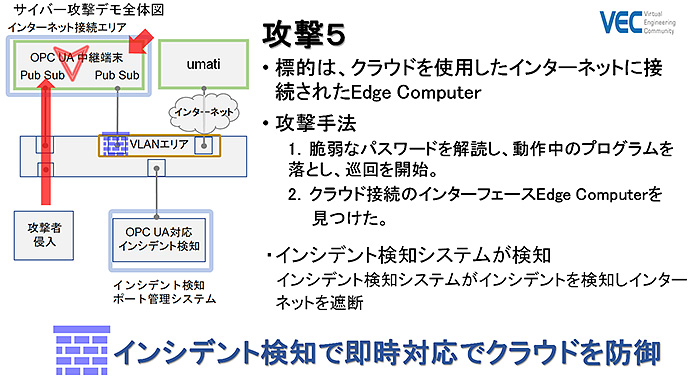

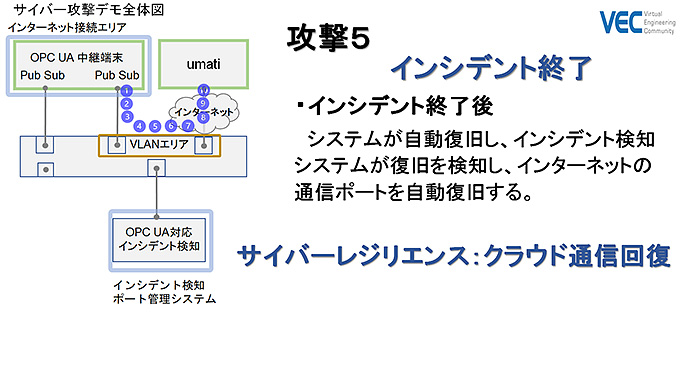

このスライドは、本ブースにデモ展示中のシステムの構成図と、攻撃と防御の要点を表しております。

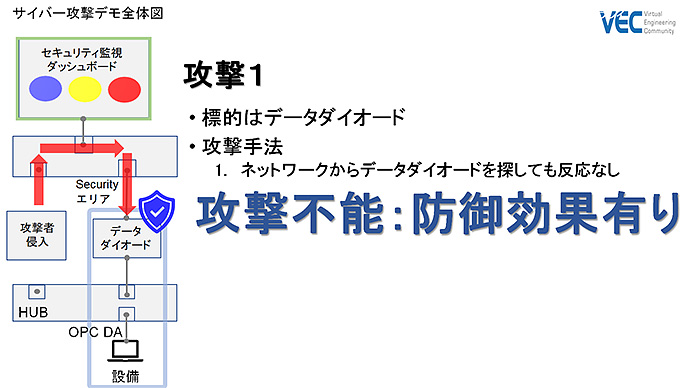

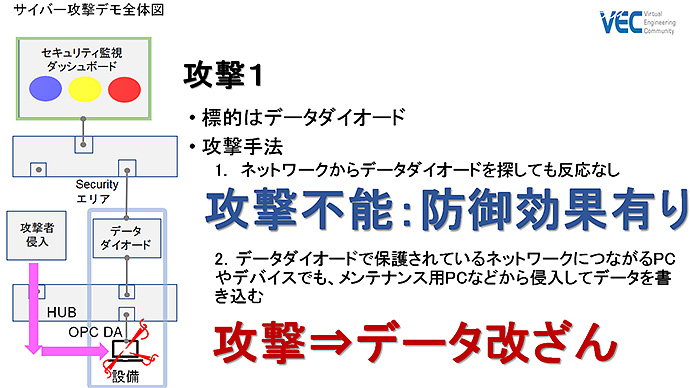

“攻撃1”では、データダイオードの堅牢性を紹介しています。侵入口の防御漏れも紹介します。

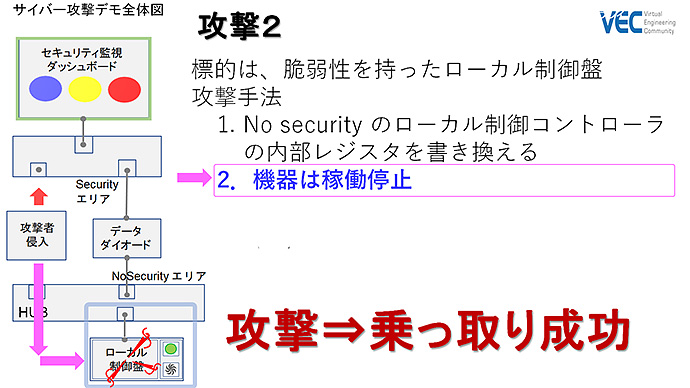

“攻撃2”では、ローカル制御盤を標的にして、セキュリティ設定のないPLCへの攻撃を紹介しています。

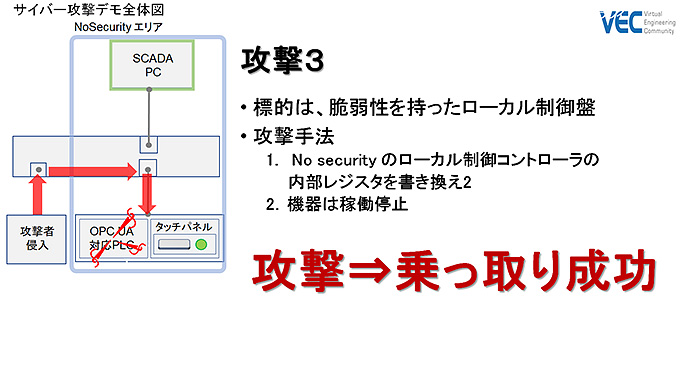

“攻撃3”では、アクセス制御をしていないOPC UAを使ったPLCへの攻撃を紹介しています。

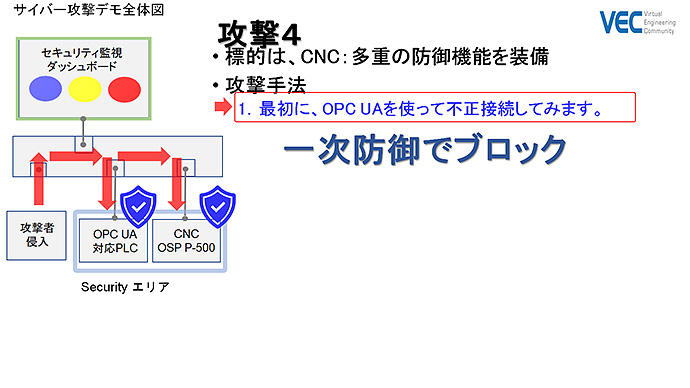

”攻撃4“では、多層防御機能を持ったファクトリーソリューションとCNCの多層防御効果を紹介しています。セキュリティ設定されているシステムへの攻撃手法も紹介します。

”攻撃5“では、脆弱なパスワードの結果、侵入される攻撃手法を紹介しています。併せて侵入後のインターネット通信を遮断し、回復後は通信が再開するといったサイバーレジリエンス例を紹介しています。

攻撃1~5のすべての通信をモニタリングする統合監視モニタもご覧いただけます。

以上が攻撃と防御の要点です。このように様々なネットワークや機器、装置、コンピュータが組み合わさったシステムを守り抜くのに一つや二つのセキュリティ対策製品の導入で済むはずはございません。

合同デモ展示のご紹介

オークマ株式会社

株式会社日立ソリューションズ

日本ダイレックス株式会社

NECソリューションイノベータ株式会社

株式会社ベルチャイルド

株式会社ICS研究所

合同デモシステムの

①は、データダイオードです。日本ダイレックスの提供です。

②は、ローカル制御盤を想定したPLCです。ICS研究所の提供です。

③は、装置を想定したOPC UAのNon Security設定にしたPLCとタッチパネルです。ICS研究所の提供です。

④は、SCADAです。ICS研究所の提供です。

⑤は、OPC UA Security設定したPLCです。オークマの提供です。

⑥は、CNCです。オークマの提供です。

⑦は、クラウド上にあるUMATIとの接続を中継しているPCです。

⑧は、ネットワーク監視ゲートウェイです。日立ソリューションズの提供です。

⑨は、サイバーセキュリティの全体監視アンドンです。ベルチャイルドの提供です。

⑩は、攻撃用PCです。NECソリューションイノベータの提供です。

サイバー攻撃のシナリオの監修は、株式会社ICS研究所が担当しております。

それでは、ここから、「本番」です。

デモ解説は、NECソリューションイノベータにお願いしております。

それでは、宜しくお願いします。

以下、VECシアターに「サイバー攻撃デモ」のビデオを掲載しております。

デモから学ぶこととして

- 制御システムネットワークにつながるデバイスはサイバー攻撃の標的になる⇒ということは、デバイスそのものに防御機能が必要である。

- OS、アプリケーションの脆弱性識別情報管理を怠れば、サイバー攻撃の標的になる。

- OPC UAを採用しても、No Security設定では、容易に攻撃される。

- ペネトレーションテストを実施して、制御製品や制御システムの多層防御機能のプロテクトレベルを一定以上に保ち、セキュリティレベルを維持管理することが重要である。発注した企業が入庫時の受入検査でサイバーセキュリティ検査はとてもできないことから、

- IEC62443-4-2製品認証を取得した製品を調達することで受入検査が容易になる。

と言えるのではないでしょうか。

VECシアターに「サイバー攻撃デモ」のビデオを掲載しております。

合わせて、ご確認ください。